私自身はこのトピックの主要な専門家ではないので、何かが完全に解明されていない場合は謝罪します。

非常に短い紹介。

インターネットプロトコルセキュリティは、以下で構成されるプロトコルスイートです。

o 認証ヘッダー(AH) -ソース認証およびパケット整合性制御

o カプセル化セキュリティペイロード(ESP) -実際には、データ暗号化

o Security Associations(SA) -AHおよびESPに必要な情報を提供するプロトコル(一種のサポート)。

IKEv2、IKEv1、ISAKMP、およびあまり知られていない他のいくつかは、SAプロトコルグループの一部にすぎません。 IKEv2の使命は、ISAKMPフレームワーク内で認証済みのキー合意を提供することです。 IETFはすでにかなり遠い2005年(IKEv1-1998)に公開され、RFC 5996(2010年9月)ですべての追加が利用可能になりました。

IKEv2の利点

簡素化されたメッセージング

安全なデータ交換を開始するには、4つだけが必要です(最も単純な場合)。

イニシエーターIKE_SA_INITには、イニシエーターによって提案された暗号アルゴリズム、イニシエーターキー交換資料(Diffie-Hellmanによる)、およびイニシエーターノンスタイムスタンプが含まれています。

レスポンダーのIKE_SA_INITには、レスポンダーが選択した暗号アルゴリズム、レスポンダーの鍵交換資料、レスポンダーのタイムスタンプ、およびオプションで証明書要求が含まれています。

イニシエーター/レスポンダーのIKE_AUTH-識別子、証明書、およびその他の必要な情報は、暗号化された形式で、整合性保護とともに既に送信されています。

信頼性の向上

すべての操作で、VPN接続の反対側からの確認が必要になりました。 したがって、DeadPeerDetectionが実装されています。

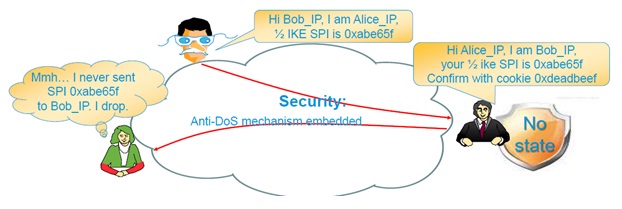

DDoS攻撃に対する保護の改善

多くの専門家が現代の現実の鍵と呼ぶ利点。

すべての操作がVPN接続の反対側からの確認を要求するようになったため、攻撃されたデバイス上で多数のハーフオープンセッションを作成できません。

いわゆる 目詰まり防止クッキー。

(Cisco Expo 2012からの画像)

これらの同じCookieにより、VPNエージェントのコンピューティングリソースの使用効率が向上します。

そして最後に、 Smart Defaultsは、カスタマイズ可能なデフォルトのパラメーターを使用して、構成行の数を最小限に抑えるバンです。

上記のすべてに加えて、これまでに、Mobility and Multihoming Protocol(MOBIKE)、リダイレクトメカニズム、クイッククラッシュ検出方法、およびその他のいくつかのIKEv2拡張機能が登場しました。

今すぐフレックスVPNについて

FlexVPNは古い友人と新しい服を着ています。 それでも、すべてのクールなことをより良い方法で行うことができます。

再びCisco Expo 2012からの写真-Flex VPN機能:

さまざまなVPNソリューションから庭を積み上げて、合理的な人類はその感覚に近づき、1つの山に有用なものをすべて集め、やがてIKEv2で武装し、ジャンクや汚れのない単一のモノリシックな姿を盲目にし、櫛で洗った。 これがflex vpnの本質と関連性です。 堅実性とは、CLIコマンドの単一セットを意味します。

しかし、ここには欠点があります。IKEv1との完全な非互換性です。

根本的に新しいフレックスVPNを提供するものは何もないため、実装済みのソリューションを急いで作り直す必要はありません。 さらに、実装はまだ湿っています。ikev2サポートが宣言されているすべてのiOSがflex vpn相互作用のすべてのオプションを正しく実行するわけではありません。

ただし、すべての新規インストールでflex vpnを使用することを強くお勧めします。

flex vpnをサポートするハードウェアのリスト:

-sec-k9またはhsec-k9ライセンスを持つ第2世代のISR(19xx、29xx、39xx)。

-7200;

-ASR 1000。

公式には、iOS 15.2(2)Tからflex vpnがサポートされています。

次に、最も単純なオプションの設定例-スマートデフォルトを使用したサイト間VPN

サイト1:

暗号ikev2キーリングikev2-kr

ピアSite2

アドレス172.16.2.2

事前共有キーローカルcisco123

事前共有キーリモート123cisco

暗号ikev2プロファイルのデフォルト

一致するリモートアドレス172.16.2.2 255.255.255.255

認証ローカル事前共有

認証リモート事前共有

キーリングローカルikev2-kr

インターフェースTunnel0

IPアドレス10.10.0.1 255.255.255.252

トンネルソースEthernet0 / 1

トンネル宛先172.16.2.2

トンネル保護ipsecプロファイルのデフォルト

ip route 192.168.2.0 255.255.255.0 Tunnel0

Site2の構成は対称的です。

ご覧のとおり、暗号化、トランスフォームセット、acl、Diffie-Hellmanグループがデフォルトで設定されています。これは、暗号化に精通していないITスペシャリストの夢です。 機器はそれ自体で交渉します。

同時に、接続の一端で設定がスマートデフォルトに設定され、他端で勤勉な管理者の手で設定されている場合、これは暗号化セッションを確立できないことを意味しません。

それがポイントです。

スマートデフォルトは、デバイスが最終的に同意する前にバイパスする可能性のある一連のパラメーターです。

プリセット値:

暗号化:AES-CBC 256、192、128、3DES

ハッシュ:SHA-512,384,256、SHA-1、MD5

Diffy-Hellmanグループ:グループ5、2

暗号ikev2ポリシー:いずれかに一致

変換セット:AES-128、3DES / SHA、MD5

crypto ipsecプロファイルのデフォルト:デフォルトのトランスフォームセット、ikev2プロファイルのデフォルト

デフォルトの名前でIKEv2プロファイルを登録する場合にのみ残ります。

対話する当事者は、ツリートラバーサルアルゴリズムに同意します。 つまり デフォルト値を持つデバイスは、最初にAES-CBC 256 + SHA-512 +グループ5、次にAES-CBC 256 + SHA-512 +グループ2、次にAES-CBC 256 + SHA-384 +グループ5などを適用しようとします。ネイバーに対応するセットを選択しません。

シンプルで便利ですね。

Cisco Webサイトには、FlexVPNおよびInternet Key Exchangeバージョン2コンフィギュレーションガイド、Cisco IOSがあります。

リリース15.2MおよびT