当初、「サンドボックス」( habrahabr.ru/post/157183 )の記事「OSSIMセキュリティ管理システム」にコメントしたかったのですが、コメントは非常に大きかったです。 主な質問は、OSSIMがどのタイプのSIEMに属しているかということです。

現在、多くの人々がSIEMに興味を持っていますが、そのアイデアは主に美しいマーケティングリーフレットによって形成されています。 ほとんどの場合、これらのリーフレットは、「なぜSIEMが必要なのか」という質問に対する回答がかなり不十分であり、特定の「最新の」SIEM製品の広告にもっと注意を払っています。

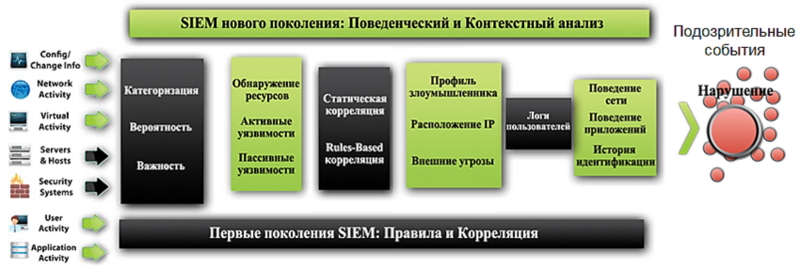

そして今、「現代の」SIEM製品と見なすことができるものは何ですか 一般的にSIEMシステムとは何かを見てみましょう。 現時点では、2世代のシステムがあります。 ほとんどの場合、第2世代は「次世代SIEM」と呼ばれます。

第一世代のSIEMの構成を見てみましょう。

次世代SIEMの考えは次のとおりです。

ご覧のとおり、第2世代のSIEMはより多くのソースによって特徴付けられ、「緊急」状況に対応する機会を得ました。たとえば、ユーザーが突然アクティビティを変更した場合(以前はHTTPを使用してページを見ていたが、プロトコルなど)-これは「イベント」を生成する機会です。 さらに、次世代のSIEMは、追加のハードウェアまたはソフトウェアを使用せずにネットワークを通過するトラフィックを分析し(無料のSIEMサーバーネットワークカードを「非可聴」動作モードに移行する)、アプリケーションアクティビティを監視し、これに加えて、残りの主な機能である「ログの収集」ソース「および」イベントの分析から。 次世代SIEMは仮想インフラストラクチャも追跡できますが、これは第1世代のSIEMが常にうまくいくとは限りません。

また、分析自体がよりインテリジェントになりました。第2世代のSIEMを使用する場合、専門家による調査が必要な「犯罪」の数は約25〜30%減少します。 「非定型」操作のトリガーしきい値(たとえば、user1は通常、smtpを介してドキュメントを編集および送信しますが、送信に別のプロトコルを使用して突然起動した場合、注意を要するイベントはすぐには生成されません) そのようなイベントの特定の周波数閾値(又は量)を克服する場合にのみ。もちろん、記録されたデータネットワーク活動、等)。

しかし! 多くのマネージャーは、SIEM%siem_name%があれば、DLP、IDS、脆弱性スキャナーなどをインストールする必要がないと主張しています。 実際、これはそうではありません。 次世代SIEMは、ネットワークストリームの異常を追跡できますが、通常の分析を行うことはできません。 実際、SIEMは他のセキュリティシステムがなければ役に立ちません。 SIEMの主な利点(ログの収集、保存、分析)は、これらの同じログのソースなしで0に削減されます。

リーフレット内の頻繁なフレーズ「SIEM%siem_name%-実装の容易さと速度、最小限の誤検知は、既存のセキュリティツールの再構成を必要としません...」。 そうではありません。 もちろん、最小限の再構成で対応できます。イベントのストリーム全体をデバイスとセキュリティシステムからSIEMにリダイレクトするだけです。 適切に構成されたSIEMでは、これにより誤検知の数が大幅に増加することはありませんが、データベースサーバーに深刻な負荷がかかります(データベースが成長します)。 その結果、データベースのメンテナンス時間が長くなり、場合によっては、いくつかの本当に重要なセキュリティインシデントが発生します。 したがって、既存のデバイスからSIEMに正確に送信するもの、および既存のセキュリティシステムの容認で何を残すかについて考える必要があります。 例-ユーザーのPCにインストールされているウイルス対策のすべてのログを、データベースの更新に関するイベントを含めてSIEMに直接リダイレクトできますが、必要ですか? 特に、一部のソースが同じタイプまたは繰り返しイベントを生成できると考える場合。 もちろん、ほとんどの場合、SIEMはそれらを結合する可能性を提供しますが、これによりSIEMサーバーに不必要な負荷が再びかかります。

フローストリーム(NetFlow、sFlowなど)を収集する機能に特に注意を払う必要があります。これは、ネットワーク上のトラフィックに関する不要な情報を遮断すると同時に、ネットワークから直接受信したネットワークのステータスに関する追加の有用な情報を取得するのに役立ちますデバイス。

簡単な実装がないように。 開始する前に、多くの分析作業を実施し、重要なイベントとそうでないイベントを判別する必要があります。

最終的には、このクラスのシステムが必要なのは誰ですか? 著者の意見では、これらのシステムは、大規模なネットワークインフラストラクチャを持ち、少なくとも何らかの形でイベントを整理し、インシデントを認識したい人に必要です。 しかし同時に、高コストの準備ができており、そのようなシステムの回収は瞬時ではなく、一見したところその利点は明らかではありません。 さらに、これらのシステムはハードウェアを要求しています。1つのリーフレットには成功したフレーズがありましたが、「SIEMはCIOがITの問題をビジネス言語で説明できるようにします」。 さらに、これらのシステムはハードウェアを要求しています。

フレーズには理由があります:現代のSIEMによって作成されたレポートは、さまざまな形式だけでなく、特定の組織のニーズに合わせてカスタマイズできるため、多くの場合、A4形式の2枚または3枚のシートで必要なすべてのデータを明確で直感的なグラフの形式で表示できます桁。

結論として、私は要約したい:SIEM(またはそのようなものと呼ばれる製品)-たくさん。 しかし、彼らは大規模な顧客にのみ手頃な価格なので、彼らはリーダーに注意を払うでしょう。 現在、絶対的なリーダーは3人のみです。ArcSightESM、QRadar SIEM(IBM Q1 Labsから)、McAfee ESM(旧NitroView ESM)。 Gartnerによると、LogRhythmとNetIQのかなり興味深い開発も含めることができます。

これに照らして、ほとんどの部分が第一世代に属するオープンソースのSIEMシステムの見通しは明確ではありませんが、これは定期的な更新という形で利益を失うリスクなしに簡単にオープンソースに置き換えることができる製品ではありません資格のあるサポート。 一方、OpenBSDの好例があります...

そして、現在、オープンソースのSIEMの見込みがあると思いますか?

PS>最近まで、私はSIEMに簡単で理解できる記事はないと考えていましたが、この状況が徐々に修正されているのを見るのは嬉しいことでした.Securitylab.ruの分析セクションには、SIEMに関する一連の記事があります。仕事。 彼らはこのクラスのシステムの動作の理論をよく説明しています。