大企業セグメントの会社でシステム管理者として働いた経験がほとんどないので、理想的には、各システム管理者は必要なすべてのリソース(ネットワーク機器、サーバー、ワークステーションなど)に対して1つのアカウントを許可する必要があるという結論に達しました。これは、管理の利便性とセキュリティを備えています。 人が解雇された場合、1つのストアで1つのアカウントのみをロックでき、完全にすべてが失われます。 しかし、ご存じのとおり、理想的なケースはありません。 この記事では、Active Directoryアカウントを使用して、理想に近づき、アクティブなネットワーク機器でユーザー認証を構成します。

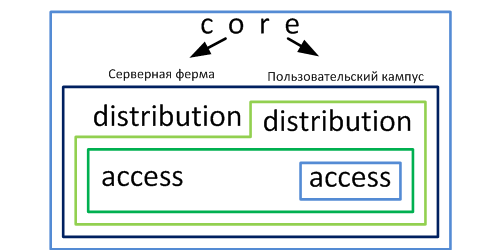

したがって、ネットワークには3つのキャンパスがあります。2つのユーザーファームとサーバーファームです。

ネットワーク構築のキャンパス構造に従って、デバイスはグループに分けられます:アクセスレイヤー、ディストリビューションレイヤー、コアレイヤー。 境界ルーター、ファイアウォール、VPNゲートウェイなど、境界ハードウェアを管理するための独立した境界グループがあります。

管理者特権は、階層型アクセスポリシーに基づいて付与されます。 経験の少ない管理者は、アクセスレベルの機器、およびユーザーにとって重要でないキャンパスでのみ作業することができます。 経験があれば、管理者にはサーバーファームのアクセスレベルでの特権が与えられます。 ただし、ユーザー機器を使用することもできます。 アクセスを区別するために、次のモデルが使用されます。 権限構造を図に示します:

各長方形領域-特定の管理者グループに付与される機器の許可

ACSサーバーを構成する

ユーザー名とパスワードを入力し、インストール中に入力してスタートページにアクセスします。

ネットワークリソース

[ネットワークリソース]セクションでは、場所、デバイスタイプ、および実際にはデバイス自体について説明します。

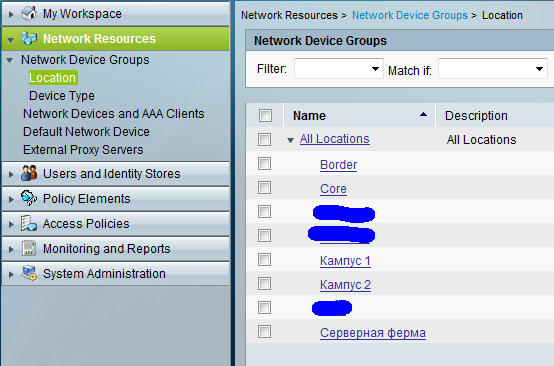

まず、サーバーに接続されるデバイスを説明する必要があります。 [ネットワークリソース]→[場所]セクションに移動して、少なくとも3つのデバイスの場所を作成します:キャンパス1、キャンパス2、サーバーファーム:

[デバイスタイプ]セクションで、AccessLayerSwitches、DistributionLayerSwitches、CoreLayerSwitchesの3種類のデバイスを作成します。

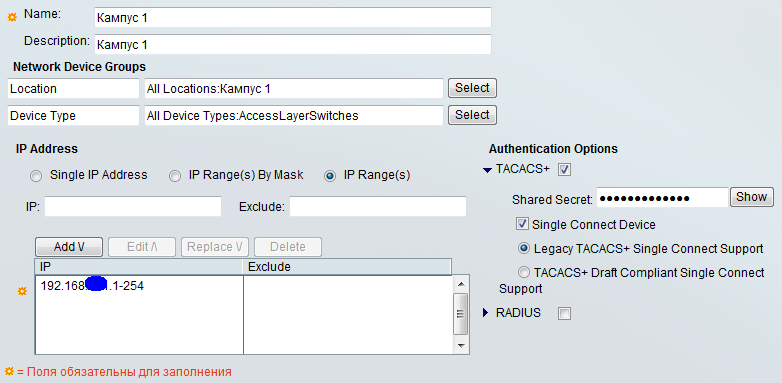

次に、[ネットワークデバイスとAAAクライアント]セクションで、デバイスのIPアドレスを説明し、それらを場所とタイプにバインドします。 Cisco ACSは、 tacacs +およびradius穿刺を使用できます。 デバイスはTacacs +プロトコルで動作します。Tacacs+の横のチェックボックスをオンにします。 キーを[共有シークレット]フィールドに入力します。

[ネットワークリソース]セクションの設定が完了しました。

ユーザーとIDストア

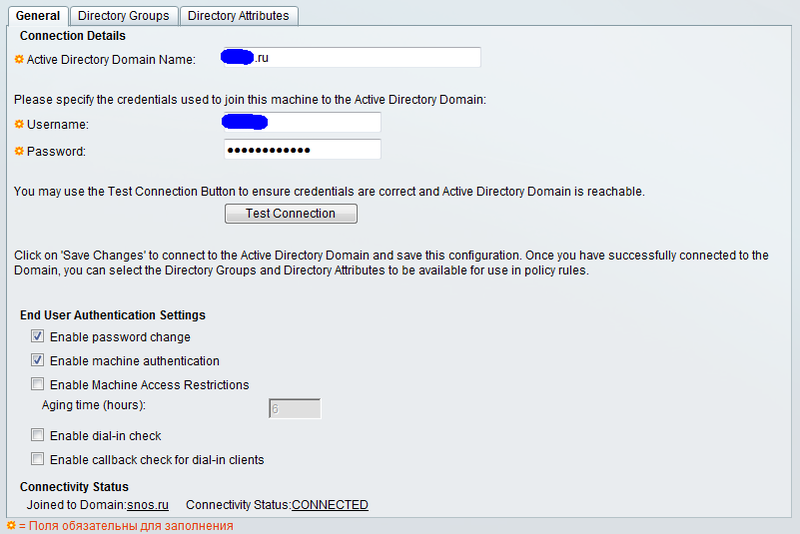

Active Directoryを使用してバンドルを構成します。 [ユーザーとIDストア]→[外部IDストア]→[Active Directory]セクションを開きます。 フィールドに入力します。 ADに接続するには、ドメイン管理者アカウントが必要です。 なぜ-わからない。 通常のユーザーアカウントでは機能しません。

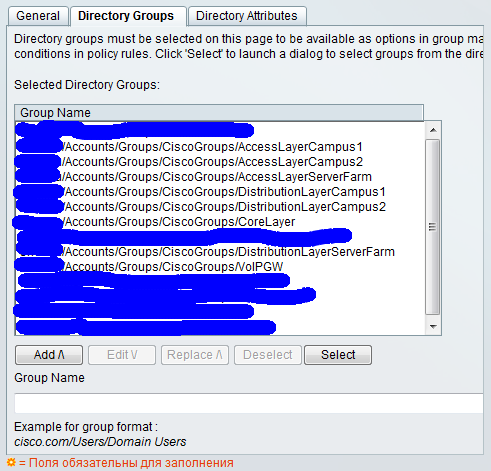

[ディレクトリグループ]タブはActive Directoryグループにバインドします

特定のユーザーのポリシーを構成するには、「ディレクトリ属性」タブが必要です。

ADを使用したバンドルのセットアップはこれで終了です。

ポリシー要素

ポリシー要素の構成に移りましょう。 デバイスへのフルアクセスプロファイルを作成します。 これを行うには、[ポリシー要素]セクションで、[承認とアクセス許可]→[デバイス管理]→[シェルプロファイル]グループに移動します。 FullAccessプロファイルを作成します。 [共通タスク]タブで、最大権限を設定します。

Submitをクリックします。 以上で、プロファイルの設定は完了です。

アクセスポリシー

アクセスポリシー自体は、[アクセスポリシー]セクションで構成されます。

最初に、Active Directoryを操作するためのポリシーを作成する必要があります。 [アクセスサービス]リンクをクリックして、新しいアクセスポリシーを作成します。

2ティックのIDと承認を配置します。

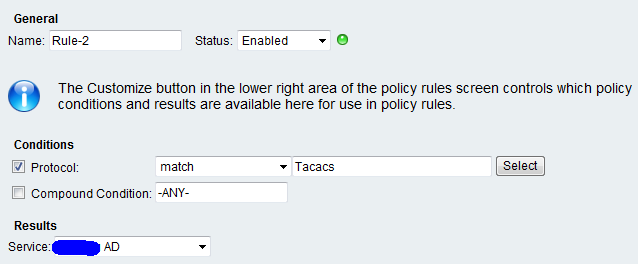

次に、デバイスが機能するアクセスポリシーを指定する必要があります。 [サービス選択ルール]リンクをクリックします。 どのtacacs +デバイスが一致するかに応じてルールを作成します。

この規則に従って、tacacs +プロトコルを介してデータを要求するすべてのデバイスは、上記で作成されたポリシーによって処理されます。

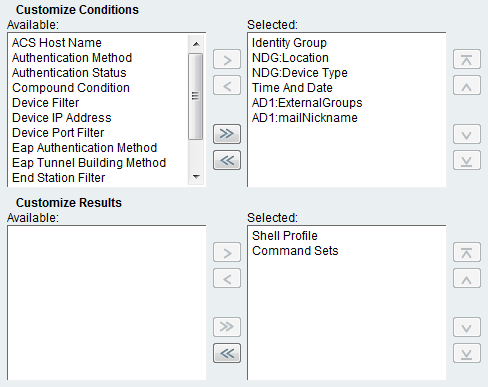

アクセスポリシーの設定に直接進みます。 アイテムIDで、アカウントのソースが設定されます。 Active Directoryを選択します。 Authorization句は、ユーザーを承認するためのルールを定義します。 デフォルトでは、必要な列は使用できません。カスタマイズボタンをクリックして強制的にアクティブにする必要があります。

[結果のカスタマイズ]セクションで、コマンドラインプロファイルと一連のコマンドのオプションが選択されます。 この例では、コマンドのセットのみが使用されます。

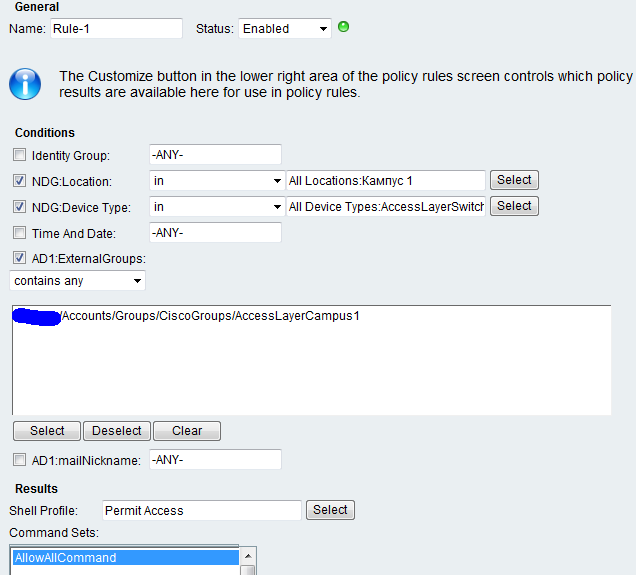

ルールを作成するには、[作成]ボタンをクリックします。

調子を整えて調整します。 ポイントAD1:グループ全体ではなく、特定のユーザー名を参照してルールが構成されている場合、mailNicknameが必要です。

次に、最初の図に従ってルールを構成する必要があります。

CiscoおよびHUAWEIデバイスでのtacacs +承認セットアップの例

tacacsサーバーが利用できない場合、承認は通過しますが、ローカルアカウントがチェックされます。

シスコ:

# tacacs-server host 1.1.1.1 tacacs-server key _$ecretkey! # aaa new-model aaa authentication login default group tacacs+ local aaa authentication enable default group tacacs+ enable aaa authorization exec default group tacacs+ local if-authenticated aaa authorization commands 0 15 group tacacs+ local aaa accounting send stop-record authentication failure aaa accounting exec default start-stop group tacacs+ aaa accounting commands 0 15 start-stop group tacacs+ aaa accounting connection default start-stop group tacacs+ #

HUAWEI:

# hwtacacs-server template ht hwtacacs-server authentication 1.1.1.1 hwtacacs-server authorization 1.1.1.1 hwtacacs-server accounting 1.1.1.1 hwtacacs-server shared-key cipher _$ecretkey! # aaa authentication-scheme default authentication-scheme lh authentication-mode hwtacacs local authentication-super hwtacacs super authorization-scheme default authorization-scheme hwtacacs authorization-cmd 3 hwtacacs authorization-mode hwtacacs accounting-scheme default accounting-scheme hwtacacs accounting-mode hwtacacs accounting start-fail online accounting realtime 3 recording-scheme scheme0 recording-mode hwtacacs ht cmd recording-scheme scheme0 outbound recording-scheme scheme0 system recording-scheme scheme0 domain default domain default_admin domain huawei authentication-scheme lh accounting-scheme hwtacacs authorization-scheme hwtacacs hwtacacs-server ht #

ジュニパーSRX(m0ps ハブブラウザー ):

set system authentication-order tacplus set system tacplus-server 10.10.10.1 secret «key» set system tacplus-server 10.10.10.1 source-address 192.168.1.1 set system accounting events login set system accounting events change-log set system accounting events interactive-commands set system accounting destination tacplusset system login user REMOTE_SU full-name «Tacacs+ template for remote SU access» set system login user REMOTE_SU class super-user

次に、シェルプロファイルで、local-user-nameという名前と値-ユーザープロファイルテンプレートの名前(この例ではREMOTE_SU)を持つ属性を作成するカスタム属性でJuniperFullAccessプロファイルを作成します。

次に、アクセスポリシーに移動し、対応するシェルプロファイルがJuniperデバイスで承認されたすべてに適用される、承認メニューで対応するルールを作成します。

絞り込みmabps habrowser :

ラボを収集するために手が届きました。

ADのすべてのユーザーが特権レベル1でデバイスにログインできることを除いて、すべてが「OK」です。また、指定されたグループのユーザーのみが特権レベル15を持ちます。

何か間違ったことをしているのですか、それとも何らかの形で「興味深い」グループのメンバーではないユーザーのデバイスにログインする機能を制限する必要がありますか?

申し訳ありませんが、質問は削除されたとみなすことができます。 実際には、構成されたルールのいずれかが収まらない場合、シェルプロファイルはアクセスを許可しますが、コマンドセット-すべてのコマンドをデニーする標準ルールがあります。

したがって、シェルプロファイルで[DenyAccess]を選択すると、問題は解決します。

記事でこれを明確にする価値があると思います。なぜなら まだ誰かがこのレーキを踏むことができます。

使用された文献のリスト

1. ACS 5.3の設定について

2. ウィキペディア-無料の百科事典

3. HedEx Lite-HUAWEIハードウェアドキュメント