技術的なタスク:Mikrotik RB450GおよびCisco 2821を使用して、オフィス間でipsec暗号化を使用してipipトンネルを編成する。

ニュアンス

- microt(5.20)上のソフトウェアの最新バージョン

- IPIPトンネルのタイプ

- 「トンネル」の代わりに「トランスポート」タイプを変換

ソースデータ

- Cisco 2821(OS v12.4)

- 2. Mikrotik RB450G

- 3.両方のデバイスの実際の外部IP

- 4. Tsiskaアドレス:77.77.77.226。 tsiska側からのサブネット:10.192.0.0/22

- 5. Mikrotikアドレス:88.88.88.2。 Mikrotikサブネット:192.168.88.0/24

背景

ブランチ内のサーバーをより信頼性の高いハードウェアに置き換える必要に直面しました。

ipsec暗号化を使用したトンネルを介して、セントラルオフィスと通信します。 セントラルオフィスでは、すべてが猫のようなものの上に構築されており、ほとんどのブランチにはFreeBSDの下に通常のサーバーがあり、racoonを使用してトンネルにしがみついています。

陳腐化、サーバー自体の障害に関連して問題が発生し、シンプルで安価なハードウェアソリューションのインストールを開始しました。

私の心の中の兄弟、同僚、フォーラムは私をMikrotik製品に押し付け、すぐに次の内容の手紙を送りました。

. , , : nat-, ipsec- 28, 100, ospf. , "POE" .

答えは、1日以内に、予想外に、非常に迅速に出されました。

, Mikrotik. , - RB/MRTG (miniROUTERG) 4531 - RB1100AHx2 16915 : http://routerboard.com/RB450G http://routerboard.com/RB1100AHx2 http://wiki.mikrotik.com/wiki/IPSec_VPN_with_Dynamic_Routing_/_Mikrotik_and_Cisco

すぐにRB450Gを選びました。 注文しました。

上記のリンクを設定できなかったとすぐに言わなければなりません。 データはそこで古くなっており、バージョン5.20の一部のパラメーターは単に欠落しています。

私はフォーラムを駆け巡り、次のコンテンツに関する記事を読みました。

betep.wpl.ru/2009/02/wiki-mikrotik.html

netandyou.ru/17-ちなみに興味深いですが、greトンネルでのipsecの例、そして私の場合はipipトンネルタイプ、tsiskでの暗号ipsecトランスフォームセットの動作モードは「トンネル」ではなく「トランスポート」です。 ただし、それも機能しませんでした。

また、フォーラムで大量の資料を調べ、接続を確立し、暗号化をオンにしましたが、何も機能せず、パケットがトンネルを通過することを拒否しました。

失われた2日間は、オタクの雑誌に記事を書くように促しました。おそらく、これらの行は、誰かの仕事に役立つでしょう。

その結果、すべてが些細で非常にシンプルであることが判明しました。

私はMikrotikのIPSecポリシー設定に注目しましたが 、それは間違いのように思えました:)

本当に私を助けた資料を思慮深く研究した後:

wiki.mikrotik.com/wiki/Manual:IP / IPsec#Transport_mode_2-ここから数ページ

そして

wiki.mikrotik.com/wiki/Manual :インターフェース/ IPIP-これは単なる基本ですが、 念のためです。

私はすべての政治家を削除し(ちなみに-後で作成された動的な政治家によって判断して、正しく構成されました)、単純に自動生成ポリシーをチェックしました。 これは成功し、接続後にMikrotikとツィスカを行いました。

すべての設定(コンソールおよび同様のグラフィック)を以下に示します。

シスコ:

! - 5 3des (pre-share) crypto isakmp policy 20 encr 3des hash md5 authentication pre-share ! group2 , dh-group=modp1024 group 2 ! crypto isakmp key MyPassWord address 88.88.88.2 no-xauth crypto isakmp keepalive 30 ! . ! transport, tunnel crypto ipsec transform-set transform-2 esp-3des esp-md5-hmac mode transport crypto dynamic-map dynmap 10 set transform-set transform-2 reverse-route crypto map vpnmap client configuration address respond crypto map vpnmap 5 ipsec-isakmp dynamic dynmap crypto map vpnmap 10 ipsec-isakmp ! crypto map vpnmap 93 ipsec-isakmp description Mikrotik_Local ! ip set peer 88.88.88.2 set security-association lifetime seconds 86400 set transform-set transform-2 ! pfs group2 , dh-group=modp1024 set pfs group2 ! access-, match address 137 ! interface Tunnel93 description tunnel_Mikrotik ip unnumbered GigabitEthernet0/1 ! tunnel source 77.77.77.226 ! tunnel destination 88.88.88.2 ! ipip tunnel mode ipip ! interface GigabitEthernet0/1 description Internet ip address 77.77.77.226 255.255.255.224 no ip redirects no ip unreachables no ip proxy-arp ip wccp web-cache redirect out ip virtual-reassembly ip route-cache policy no ip mroute-cache duplex auto speed auto no mop enabled ! crypto map vpnmap ! , ip route 192.168.88.0 255.255.255.0 Tunnel93 ! access-list 137 permit ip host 77.77.77.226 host 88.88.88.2

ミクロティック:

/interface ipip add disabled=no dscp=0 local-address=88.88.88.2 mtu=1260 name=ipip1 \ remote-address=77.77.77.226 add address=192.168.88.1/24 comment="default configuration" disabled=no \ interface=ether2-master-local network=192.168.88.0 add address=88.88.88.2/30 disabled=no interface=ether1-gateway network=\ 62.5.248.248 add add-default-route=yes comment="default configuration" \ default-route-distance=1 disabled=no interface=ether1-gateway \ use-peer-dns=yes use-peer-ntp=yes /ip ipsec peer add address=77.77.77.226/32 auth-method=pre-shared-key dh-group=modp1024 \ disabled=no dpd-interval=2m dpd-maximum-failures=5 enc-algorithm=3des \ exchange-mode=main generate-policy=yes hash-algorithm=md5 lifebytes=0 \ lifetime=1d my-id-user-fqdn="" nat-traversal=no port=500 proposal-check=\ obey secret=MyPassWord send-initial-contact=yes /ip route add comment="Default routing" disabled=no distance=1 dst-address=0.0.0.0/0 \ gateway=88.88.88.1 scope=30 target-scope=10 add disabled=no distance=1 dst-address=10.192.0.0/22 gateway=ipip1 scope=30 \ target-scope=10 /ip firewall filter add action=accept chain=input comment="default configuration" disabled=no add action=accept chain=output disabled=no /system logging add action=memory disabled=no prefix="" topics=ipsec

誰かがMikrotik GUI "Winbox"を介して設定する場合、同様の設定:

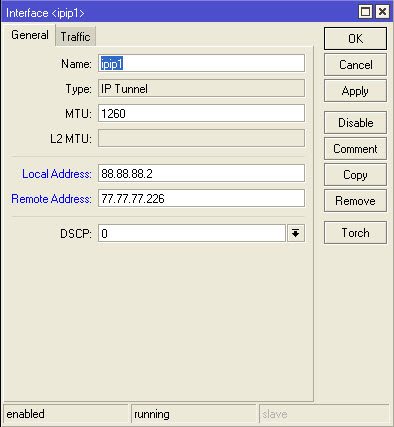

1. インターフェース-IPトンネル 。 追加:

2.デフォルトルールのIP-IPSec-Proposalsセクションで、SHA1をMD5に変更することは必須です。

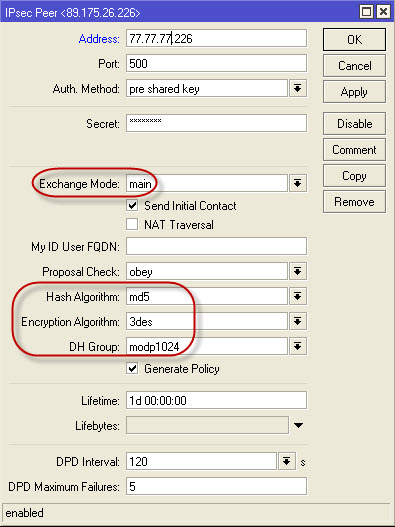

3. IP-IPSec-Peers 。 追加:

その後、tsiskaがすでに構成されている場合、セッションは上昇するはずです。

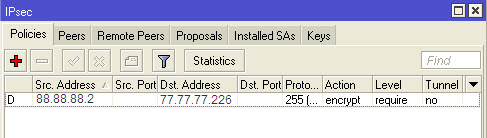

そして、ポリシーは自動的に生成されます:

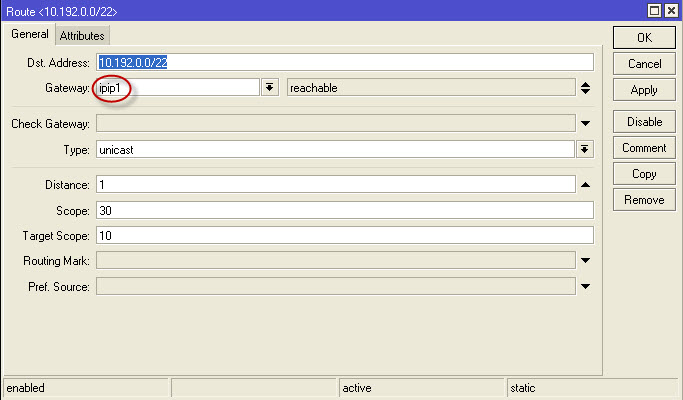

4. IPルート 。 追加:

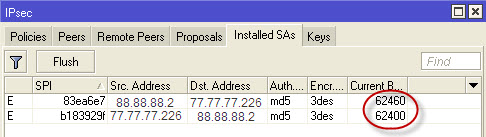

その後、IP-IPSecの[インストール済みSA]タブを見ると、トンネルに沿って双方向にバイトが実行されていることがわかります。

この資料が誰かの時間と神経を節約することを願っています。