私たちの国では本当の落ち葉はまだ始まっておらず、ゼロデイの脆弱性が紅葉のように降り注いでいます。 最後の0日間の脆弱性(Java SE 7)を特定してから3週間以内にどれくらいの時間が経過しましたか? そして今、新しくてそれほど興味深い脆弱性は、Microsoft Internet Explorerのすべてのバージョン(6から9)で、Windowsのすべてのバージョン(98から7)で任意のコードがリモートで実行されることです。

私たちの国では本当の落ち葉はまだ始まっておらず、ゼロデイの脆弱性が紅葉のように降り注いでいます。 最後の0日間の脆弱性(Java SE 7)を特定してから3週間以内にどれくらいの時間が経過しましたか? そして今、新しくてそれほど興味深い脆弱性は、Microsoft Internet Explorerのすべてのバージョン(6から9)で、Windowsのすべてのバージョン(98から7)で任意のコードがリモートで実行されることです。

一般的には、 この投稿で既に説明されています。 このエクスプロイトがどのように機能するのか、そのソースは何であるかについて詳しく説明し、これらすべてをどうするかについて私の意見を共有します...

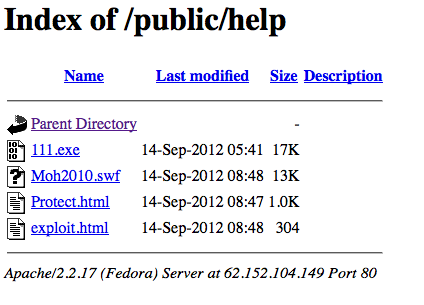

彼らは、Java SE 7の脆弱性に対して攻撃が行われたC&Cサーバーの動作を調査することにより、新しい脆弱性を発掘しました。そのうちの1つ(223.25.233.244)知的価値の盗難-処方、化学プロセスの説明など。将来、彼は他の攻撃に参加しました。 研究者は、Nitroグループが使用するいくつかの感染したサーバーにも関心がありました。 9月14日、イタリアにあるそれらの1つで、次の内容の新しいフォルダが表示されました。

これらのファイルは、最新バージョンのAdobe Flash(11,4,402,265)を使用して、完全に更新されたMicrosoft Windows XP Pro SP3サーバーでテストしました。 驚いたことに、テストコンピューターにアップロードされた追加のファイルが発見されました。 VirusTotalリソースで調査中のファイルをスキャンしても、結果はゼロでした-アンチウイルスのいずれも、その中の悪意のあるコードを認識しませんでした。

分析によると、このエクスプロイトは4つの主要コンポーネントで構成されています。

1.ファイル「Exploit.html」-エクスプロイトの開始点と準備。 この脆弱性を利用するために必要な条件を作成した後、フラッシュファイル「Moh2010.swf」を起動します。

シマンテックはこのプロセスをBloodhound.Exploit.474として検出します

2.「Moh2010.swf」は、実行可能コードの隠し読み込みを担当します。 悪意のあるコードをダウンロードした後、脆弱性を開くiFrameでProtect.htmlファイルを起動します。

シマンテックは、このプロセスをTrojan.Swifiとして検出します。

3.ファイル「Protect.html」はこの脆弱性の最初のトリガーであり、「Moh2010.swf」を使用してダウンロードされた悪意のあるコードの実行を担当します。

シマンテックは、このプロセスをBloodhound.Exploit.474としても検出します。

4.ダウンロードされた悪意のあるコードは、追加の悪意のあるプログラムを送り出し、侵害されたシステム上で実行します。

シマンテックは、Trojan.DropperやBackdoor.Darkmoonなどのマルウェアを検出します。

したがって、Microsoft Internet Explorerには、ユーザー権利のコンテキストで任意のコードをユーザーのコンピューターでリモートで実行できる脆弱性が含まれていることが判明しました。これは、製造元であるMicrosoftによって既に確認されています。

そして今何をすべきか? パニックに陥り、ドイツ政府はどのようにIEの使用をやめましたか? さらに、0日間の脆弱性が次々と生まれ、同じ犯罪グループの手中にあることに注意してください。 そして、他のものが表示されないという事実ではありません。 そして、必ずしもインターネットブラウザ用ではありません。 あるソフトウェア製品を次々に除外すると、アカウントに切り替えない限り、安全なコンピューティング環境にならないでしょう。

それどころか、私は合理的な人々であり、ベストプラクティスに依存することを提案します。

•インターネットを操作するために最低限必要な権限を持つ特別なアカウントを使用します。

•リリースされたソフトウェアアップデートを必ずインストールし、

•保護具は常に最新の状態にしてください。

インターネットで頑張ってください!

アンドレイ・ゼレンコフ、シマンテックロシア