Facebook、Odnoklassniki、VKontakteおよびその他のソーシャルネットワークが登場する前は、メールがスパムを配信する最も一般的な方法でした。 しかし今では、ソーシャルネットワークは、公式チャンネルを迂回する迷惑な広告を配信するための幅広いツールを提供しています。 それぞれの詳細については触れません。これはこの投稿のトピックではありません。Odnoklassnikiで遭遇するものだけをリストします。

最初の、そしておそらく最も重要なのは、プライベートメッセージによるスパムです。 ソーシャルネットワークに投稿することほど簡単ではありませんか。

2番目-さまざまなオブジェクト(写真、ビデオなど)へのコメントを通して。

3つ目は、スパムグループへの招待、または通常のグループでの関連するニュースとトピックの作成です。

4番目は、写真内のスパムです。 広告メッセージが写真に書き込まれ、サイトにアップロードされたとき。

5番目の品種は、条件付きで「Eroklassnitsy」と呼ばれます。 彼らは半裸の形で魅力的な人のアカウントを設定し、適切なステータスを置くか、ジャンク広告で写真を追加して、訪問し始めます。

大規模なソーシャルネットワークを考えると、スパマーの主な価値はもはや電子メールアドレスではなく、メッセージを送信し、写真を投稿し、ステータスを設定する権限を持つアカウントをアクティブにすることです。 スパマーはどのように多くのアカウントを取得できますか? 結局のところ、アカウントを有効にするには電話番号が必要なので、すべての主要なソーシャルネットワークでの自動登録は機能しません。 この質問への答えは簡単です-普通の人のアカウントを使用してください。 しかし、それらにアクセスする方法は?

残念なことに、アカウントの違法な使用に関連する問題の多くは、サービスの開発者側では解決できません。それらの発生の理由はユーザートレーニングのレベルが低いためです。 多くの人は、単純なパスワードを設定するのが安全ではないこと、不明なメーカーのソフトウェアをダウンロードしてインストールする必要がないこと、公的に利用可能なコンピューターからサイトにアクセスするときに「パスワードを保存する」チェックボックスをクリックする必要がないことを知らないだけです。 開発者ができる唯一のことは、複雑なパスワードの使用を強制し、セキュリティに関する推奨事項を提示することで、ユーザートレーニングのレベルを上げます。 しかし、これらの問題はすべて氷山の一角にすぎず、アカウントの大規模な盗難につながることはありません。 ユーザーにとってははるかに危険な問題があります。たとえば、サービスを開発したプログラマーの資格レベルが低い、テストプロセスが十分に確立されていないなどです。 この投稿で議論されるのはまさにそのような問題です。

少し前に、Webセキュリティの問題に真剣に取り組み、機能の開発とテストの内部プロセスを標準化し、クライアントデータを保護するための要件を考慮して、ポータルの脆弱性の数を大幅に減らすことができました。 さらに投稿では、私たちが遭遇した問題のいくつかを共有し、それらをどのように解決したかについてお話したいと思います。

クロスサイトスクリプティング

ドキュメントの本文に独自のコードを埋め込むことができる最も一般的な脆弱性の1つ。

使い方:

- Cookieまたはその他のユーザーデータが盗まれる可能性があります。

- サイトの外観と動作を変更できます。

- ユーザーに代わってアクションを実行できます(ウィンドウを開く、メッセージを送信するなど)。

残念ながら、この災害は私たちのリソースを迂回しませんでした。このタイプの脆弱性が多数見つかりましたが、それらはすべてすでに閉じられています。 このようなエラーは、ユーザーが提供したデータを不注意に表示すると発生します。

例1:

ユーザーが入力したデータ:

name = “ /> ”;

データの出力方法:

${name}

ユーザーコンテンツをDOMドキュメントの本文に直接出力すると、ブラウザーが出力行のHTMLコードを文字列ではなくコードとして認識する状況に簡単に陥ることがあります。

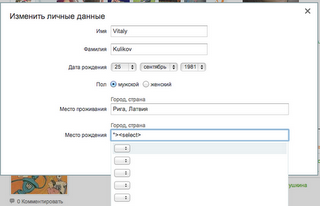

この図は、写真のキャプションがHTMLオブジェクト選択として表示されることを示しています(わかりやすくするために、スクリプトタグをselectに置き換えました)。 このバグの被害者は、クラッカーによって特別に署名された写真を開いた人です。

闘争の方法:

危険な文字をドキュメント本文に出力するときはどこでも、ユーザーデータに注意を払います。 置換&<> "'で&amp;&lt;&gt;&quot;&#39;

例2:

ユーザーが入力したデータ:

name=” '>/ ”;

データの出力方法:

効果は最初の例と同じで、保護方法は同じです。

例3:

ユーザーが入力したデータ:

name=”Madonna'); doSomeKillingAndStealing(' ”;

name=”Madonna'); doSomeKillingAndStealing(' ”;

データの出力方法:

Search

問題は音楽のステータスにありました。アーティストの名前をクリックすると、独自のコードに置き換えることができます。

闘争の方法:

前の2つの例のように、危険な文字はエスケープする必要がありますが、JavaScriptの場合は少し異なります。 出力で\ / '"を\\ \ / \' \"に置き換える必要があります

主なルールは、ユーザーデータを信頼しないことです。

クッキー

Cookieはブラウザのキー/値ストレージであり、セッションとセッションIDの間でユーザーデータを保存するために使用されます。 デフォルトでは、CookieへのアクセスにはJavaScriptが使用されます。これにより、上記の脆弱性により、Cookieはデータを保存するためのかなり危険な場所になります。 しかし、Cookieを保護する方法を説明する前に、Cookieの設定方法に注意を払いたいと思います。

そのため、特定のドメイン、すべてのサブドメイン、および通常はすべてのドメインに対してCookieを設定できます。 ほとんどの場合、特定のドメインにクッキーを設定する必要があります。 ただし、ドメインを切り替えるときにCookieのデータを使用できるようにする必要がある場合があります。 そのため、たとえばOdnoklassnikiでは、メインサイトとモバイルバージョンを切り替えるときに、パスワードを再度入力する必要はありません。 これは、.odnoklassniki.ruドメインでセッションCookieを設定することにより行われます。 しかし、この利便性のためにあなたは心から支払うことができます。 脆弱なサブドメインがodnoklassniki.ruに表示される場合、このドメインを介してメインポータルのCookieにアクセスできます。

Cookieを保護する最善の方法は、HttpOnly属性を設定することです。 この属性は、JavaScriptを介したCookieへのアクセスを拒否します。 このような保護は、クラッカーがXMLHttpRequestを送信し、Cookieを設定する応答を受信できる場合を除き、99%のケースで機能します。 次に、getAllResponseHeadersメソッドを使用して、それらにアクセスできます。

しかし、ユーザーデータについての会話を続けましょう。 データはテキストだけでなく、ファイル形式でもかまいません。 サービスでファイルを自分にアップロードできる場合は、細心の注意を払ってください。サーバーにアップロードできるファイル形式を明確に定義し、これらのファイルを返すときに、正しいヘッダーを設定する必要があります。 次に、その理由を説明します。

Svg

SVGベクターグラフィックス形式は、サーバーにアップロードするための危険な形式の1つです。 ファイル自体にJavaScriptが含まれている場合があります。 ページに適切に接続するには5つの方法があります。

- 対象

- iframe

- 埋め込む

- Img

- CSSの背景

接続された最初の3つのメソッドは、ファイルに含まれるJavaScriptを実行します。 サーバー上でそのようなファイルを見つけるという事実は、特定の危険を伴います。 結局のところ、攻撃者は、ユーザーがファイル内のスクリプトを実行するために開くことにより、プライベートメッセージでファイルへの直接リンクを送信できます。

潜在的に危険な形式はSVGだけではありません。 ユーザーがアップロードしたFlashまたはHTMLドキュメントは、別のドメインに追加する必要があります。このドメインからは、ポータルのCookieにアクセスできません。

コンテンツと文字セットのスニッフィング

ブラウザにはこのような興味深い機能があります。送信されたファイルのコンテンツがContent-Typeヘッダーで指定されたものと異なる場合、ブラウザはファイル内部で実際のフォーマットを検索します。 ブラウザが突然HTMLの内部を見つけた場合、ファイルをHTMLとして正確に解釈します。 つまり サービスでJPEGおよびPNG形式のファイルをアップロードできる場合、何らかの理由で出力するときにContent-Type:image / jpegを設定し、PNGファイルを返すと、ブラウザーは内部を見て、ファイル形式が実際に何であるかを理解します。 サーバー上の画像を最適化している場合でも、最適化後にHTMLが有効でなくなったり、何らかの形で変更されたりすることはまったく保証されません。 ファイル内のHTMLを最適化した後、画像が変更されないように画像を整形するツールがあります。

問題を回避するために、次の3つの基本的なルールに従う必要があります。

- 常に実際に持っているContent-Typeを持つファイルを返す

- テキスト/プレーンおよびアプリケーション/オクテットストリームを使用しないでください。 これらの形式の場合、ブラウザは常に中身を確認します

- ヘッダーをX-Content-Options:nosniffに設定します。 このヘッダーは、ブラウザがコンテンツを見るのを防ぎます。

クリックジャッキング

約6か月前にこの問題に遭遇しましたが、それが実際にどれくらい古いかはわかりません。 人気のあるブログの出版物からそれについて学びました。 Odnoklassnikiに対する攻撃の意味は、私たちのサイトが元のページと非常によく似たドメインを持つページのiframeに埋め込まれていたことです。 フレームはフルスクリーンに引き伸ばされました。 その後、ユーザーは悪意のあるサイトにアクセスし、私たちのサイトで承認され、彼のプロフィールを見て、彼がOdnoklassnikiにいることを完全に確信しました。 この時点で、彼は個人データ(ログインとパスワード)の入力を求めるウィンドウ、または送金用の支払いカードのいずれかを見せられました。 インターネット上の非常に人気のあるサイトの多くには、まだこの脆弱性があります。 Odnoklassnikiでは、それがわかったとたんに閉鎖しました。

この問題に対処するには、2つの方法があります。

- フレーム内のサイトのオープンを禁止する見出し(X-FRAME-OPTIONS = DENY)

- Javascript

Odnoklassnikiで使用されるJavaScriptの例:

try{ top.location.toString(); if(top != self) { throw new Error(''); } } catch(e){ top.location = location; }

この場合、ポータルのアーキテクチャ上の機能のためにタイトルを使用できません。したがって、JavaScriptで保護されています。

クロスサイトリクエストフォージェリ

これは最も単純な脆弱性の1つです。 メッセージの送信、写真の評価など、ユーザーに代わってアクションを実行できます。 もちろん、Odnoklassnikiにはそのような問題はありませんが、他の既知のリソースでも観察されています。 これらのリソースの安全のために、私は彼らの名前を表明しません。 この問題の本質を例で説明します。非常に人気のあるフォーラムがあり、誰があなたのサイトに正確にアクセスしたかを知りたいとします。 Odnoklassnikiにアカウントを登録し、プロファイルへのリンクを非表示のiframeに埋め込むことができます。 次に、フォーラムにログインすると、Odnoklassnikiのすべての許可ユーザーが自動的に訪問します。 気付かずに訪問するアクションを実行します。

これについては、おそらくかなり大きな投稿を終えるでしょう。 誰かがこのトピックに興味があるなら、ここにいくつかの良い情報源があります:

書籍-ミシェル・ザレフスキー著「絡み合ったウェブ」

www.owasp.org

Odnoklassnikiチーム