最近、ワイヤレスネットワークのセキュリティを危険にさらす別のプロトコルまたはテクノロジーに侵入することについて、多くの「明らかにした」出版物があります。 これは本当にそうですか、何を恐れる必要がありますか?また、ネットワークへのアクセスを可能な限り安全にする方法は? WEP、WPA、802.1x、EAP、PKIはあなたにとってほとんど意味がありませんか? この短いレビューは、無線アクセスに適用可能なすべての暗号化および承認技術をまとめるのに役立ちます。 適切に構成されたワイヤレスネットワークが、攻撃者にとって乗り越えられない障壁であることを示すことを試みます(もちろん、一定の制限まで)。

最近、ワイヤレスネットワークのセキュリティを危険にさらす別のプロトコルまたはテクノロジーに侵入することについて、多くの「明らかにした」出版物があります。 これは本当にそうですか、何を恐れる必要がありますか?また、ネットワークへのアクセスを可能な限り安全にする方法は? WEP、WPA、802.1x、EAP、PKIはあなたにとってほとんど意味がありませんか? この短いレビューは、無線アクセスに適用可能なすべての暗号化および承認技術をまとめるのに役立ちます。 適切に構成されたワイヤレスネットワークが、攻撃者にとって乗り越えられない障壁であることを示すことを試みます(もちろん、一定の制限まで)。

基本

アクセスポイント(ネットワーク)とワイヤレスクライアント間の相互作用は、以下に基づいて構築されます。

- 認証 -クライアントとアクセスポイントの両方が相互に導入され、相互に通信する権利があることを確認します。

- 暗号化 -送信データのどのスクランブルアルゴリズムが適用されるか、暗号化キーの生成方法、および変更されるタイミング。

ワイヤレスネットワークパラメータ、主にその名前(SSID)は、アクセスポイントによってブロードキャストビーコンパケットで定期的にアナウンスされます。 期待されるセキュリティ設定に加えて、QoS、802.11nパラメータ、サポートされている速度、他のネイバーに関する情報などで希望が送信されます。 認証は、クライアントがポイントに対して自身をどのように提示するかを決定します。 可能なオプション:

- オープン -接続されたすべてのデバイスがすぐに承認される、いわゆるオープンネットワーク

- 共有 -接続されたデバイスの信頼性は、キー/パスワードで検証する必要があります

- EAP-接続されたデバイスの信頼性は、外部サーバーによってEAPを介して確認する必要があります

ネットワークの開放性は、誰もが免責をもってそれを扱うことができるという意味ではありません。 このようなネットワークでデータを送信するには、使用する暗号化アルゴリズムと、それに応じて暗号化された接続を正しく確立することを一致させる必要があります。 暗号化アルゴリズムは次のとおりです。

- なし -暗号化の欠如、データは明確な形式で送信されます

- WEP-異なる長さの静的または動的キー(64または128ビット)を使用したRC4ベースの暗号

- CKIP-シスコ独自のWEP置換、TKIPの初期バージョン

- TKIP-高度な検証と保護を備えた拡張WEP置換

- AES / CCMP-追加のチェックと保護を備えたAES256に基づく最も高度なアルゴリズム

オープン認証と暗号化なしの組み合わせは、カフェやホテルのインターネットなどのゲストアクセスシステムで広く使用されています。 接続するには、無線ネットワークの名前を知るだけで済みます。 多くの場合、このような接続は、確認(ログインパスワード、ルールへの同意など)を要求できる追加のページにカスタムHTTPリクエストをリダイレクトすることにより、Captive Portalでの追加検証と組み合わされます。

WEP暗号化は危険にさらされており、使用できません(動的キーでも)。

広く使用されているWPAおよびWPA2という用語は、実際には暗号化アルゴリズム(TKIPまたはAES)を定義しています。 かなり長い間、クライアントアダプタがWPA2(AES)をサポートしているという事実により、TKIP暗号化を使用する意味はありません。

WPA2 PersonalとWPA2 Enterpriseの違いは、AESアルゴリズムのメカニズムで使用される暗号化キーの由来です。 プライベート(ホーム、小規模)アプリケーションの場合、最小長8文字の静的キー(パスワード、コードワード、PSK(事前共有キー))が使用されます。これは、アクセスポイントの設定で設定され、このワイヤレスネットワークのすべてのクライアントで同じです。 このようなキーの侵害(隣人のチャット、従業員の解雇、ラップトップの盗難)には、残りのすべてのユーザーのパスワードを即座に変更する必要がありますが、これは少数の場合にのみ現実的です。 企業アプリケーションの場合、名前が示すように、動的なキーが使用されます。これは、現在作業中のクライアントごとに個別です。 このキーは、接続を切断することなく動作するため、定期的に更新できます。追加コンポーネントである認証サーバーがその生成を担当し、ほとんどの場合、RADIUSサーバーです。

考えられるすべての安全パラメーターは、このラベルにまとめられています。

| 物件 | 静的WEP | ダイナミックWEP | WPA | WPA 2(エンタープライズ) |

| 身分証明書 | ユーザー、コンピューター、WLANカード | ユーザーコンピューター

| ユーザーコンピューター

| ユーザーコンピューター

|

| ログイン

| 共有キー

|

EAP |

EAPまたは共有キー |

EAPまたは共有キー |

|

誠実さ |

32ビットの整合性チェック値(ICV) |

32ビットICV |

64ビットメッセージ整合性コード(MIC) |

CRT / CBC-MAC(カウンターモード暗号ブロックチェーン認証コード-CCM)AESの一部 |

|

暗号化 |

静的キー |

セッションキー |

TKIPを介したパッケージキー |

CCMP(AES) |

|

キー配布 |

一度、手動で |

ペアワイズマスターキー(PMK)セグメント |

PMKから派生 |

PMKから派生 |

|

初期化ベクトル |

テキスト、24ビット |

テキスト、24ビット |

拡張ベクトル、65ビット |

48ビットのパケット番号(PN) |

|

アルゴリズム |

RC4 |

RC4 |

RC4 |

AES |

|

キーの長さ、ビット |

64/128 |

64/128 |

128 |

最大256 |

|

必要なインフラ |

いや |

RADIUS |

RADIUS |

RADIUS |

WPA2 Personal(WPA2 PSK)ですべてが明らかな場合、エンタープライズソリューションでは追加の検討が必要です。

WPA2エンタープライズ

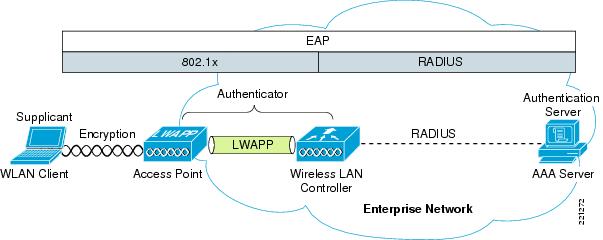

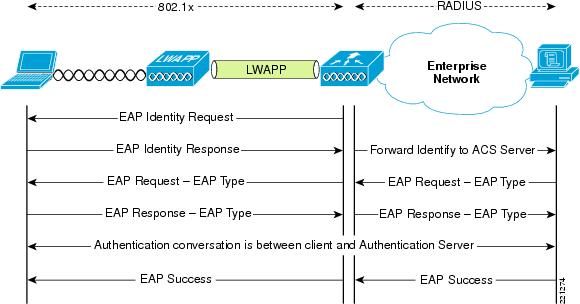

ここでは、さまざまなプロトコルの追加セットを扱っています。 クライアント側では、特別なソフトウェアコンポーネントであるサプリカント(通常はOSの一部)が許可部分であるAAAサーバーと対話します。 この例は、Lightweightアクセスポイントとコントローラー上に構築された統合無線ネットワークの動作を示しています。 頭脳を持つアクセスポイントを使用する場合、クライアントとサーバー間の仲介者の全体的な役割は、ポイント自体が引き受けることができます。 同時に、クライアントサプリカントのデータは、802.1xプロトコル(EAPOL)で生成された無線を介して送信され、コントローラー側ではRADIUSパケットでラップされます。

ネットワーク上でEAP認証メカニズムを使用して、アクセスポイント(存在する場合はコントローラーも含む)によるクライアント認証(ほぼ確実に開く)が成功した後、後者はクライアントにインフラストラクチャRADIUSサーバーからの認証(資格情報の確認)を要求します:

WPA2 Enterpriseを使用するには、ネットワーク上にRADIUSサーバーが必要です。 現在、次の製品が最も効率的です。

- Microsoftネットワークポリシーサーバー(NPS)、以前のIAS -MMC経由で構成、無料ですが、Windowsを購入する必要があります

- Cisco Secure Access Control Server(ACS)4.2、5.3-高度な機能を備えたWebインターフェイスを介して構成可能で、分散したフォールトトレラントシステムを作成できますが、高価です

- FreeRADIUS-無料で、テキスト設定で設定可能、管理および監視には不便

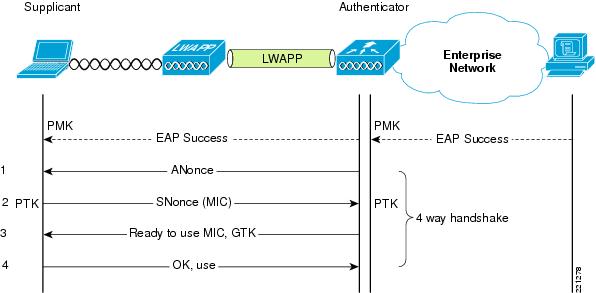

この場合、コントローラーは進行中の情報交換を注意深く監視し、認証の成功または拒否を待ちます。 成功した場合、RADIUSサーバーは追加のパラメーターをアクセスポイントに送信できます(たとえば、サブスクライバーを配置するVLAN、IPアドレス、QoSプロファイルなど)。 交換の最後に、RADIUSサーバーはクライアントとアクセスポイントが暗号化キーを生成および交換できるようにします(個別、このセッションでのみ有効):

EAP

EAPプロトコル自体はコンテナ化されています。つまり、実際の承認メカニズムは内部プロトコルに左右されます。 現時点では、重要な分布は次のとおりです。

- EAP-FAST (セキュアトンネリングによる柔軟な認証)-シスコが開発。 サプリカントとRADIUSサーバー間のTLSトンネル内で送信されるログインパスワードによる承認を許可します

- EAP-TLS (トランスポート層セキュリティ)。 公開キー基盤(PKI)を使用して、信頼された証明機関(CA)によって発行された証明書を通じてクライアントとサーバー(サプリカントとRADIUSサーバー)を承認します。 各ワイヤレスデバイスでクライアント証明書を発行およびインストールする必要があるため、管理された企業環境にのみ適しています。 Windows証明書サーバーには、クライアントがドメインのメンバーである場合にクライアントが個別に証明書を生成できるツールがあります。 クライアントのブロックは、証明書を(またはアカウントを介して)無効にすることで簡単に行えます。

- EAP-TTLS (Tunneled Transport Layer Security)はEAP-TLSに似ていますが、トンネルを作成するときにクライアント証明書は必要ありません。 このようなトンネルでは、ブラウザーのSSL接続と同様に、追加の認証が(パスワードまたは何らかの方法で)実行されます。

- PEAP-MSCHAPv2 (保護されたEAP)は、クライアントとサーバー証明書を必要とするサーバー間の暗号化されたTLSトンネルの最初の確立の点でEAP-TTLSに似ています。 その後、このようなトンネルで、既知のMSCHAPv2プロトコルを使用した認証が行われます。

- PEAP-GTC (Generic Token Card)-前のものと同様ですが、ワンタイムパスワードカード(および対応するインフラストラクチャ)が必要です

これらのすべての方法(EAP-FASTを除く)では、証明機関(CA)によって発行された(RADIUSサーバー上の)サーバー証明書が必要です。 この場合、CA証明書自体は信頼されたグループのクライアントデバイスに存在する必要があります(Windowsのグループポリシーを使用して簡単に実装できます)。 さらに、EAP-TLSには個別のクライアント証明書が必要です。 クライアント認証は、デジタル署名と(オプションで)クライアントがRADIUSサーバーに提供した証明書を、サーバーがPKIインフラストラクチャ(Active Directory)から抽出したという事実と比較することで実行されます。

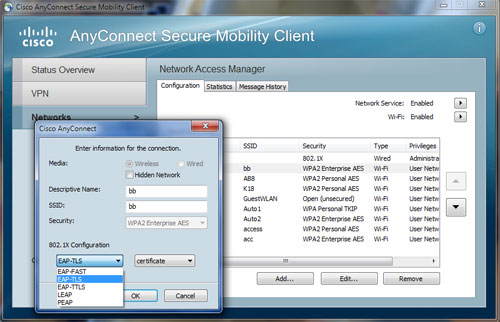

EAPメソッドのサポートは、クライアント側のサプリカントによって提供される必要があります。 標準のビルトインWindows XP / Vista / 7、iOS、Androidは、少なくともEAP-TLSとEAP-MSCHAPv2を提供し、これらの方法が普及しています。 Windows用Intelクライアントアダプターでは、ProSetを使用して利用可能なリストを展開できます。 Cisco AnyConnectクライアントも同じことを行います。

信頼性

結局のところ、攻撃者がネットワークに侵入するには何が必要ですか?

オープン認証の場合、暗号化なしは何でもありません。 ネットワークに接続して、それだけです。 無線環境は開いているため、信号はさまざまな方向に伝搬し、ブロックするのは容易ではありません。 エーテルをリッスンできる適切なクライアントアダプタがある場合、ネットワークトラフィックは、攻撃者がワイヤ、ハブ、スイッチSPANポートに接続しているかのように見えます。

WEPベースの暗号化に必要なのは、IVを検索する時間と、多くの無料で利用可能なスキャンユーティリティの1つだけです。

TKIPまたはAESに基づく暗号化では、理論的には直接復号化が可能ですが、実際にはハッキングは発生していません。

もちろん、PSKキー、またはいずれかのEAPメソッドのパスワードを取得しようとすることもできます。 これらの方法に対する一般的な攻撃は知られていません。 あなたは、ソーシャルエンジニアリングの方法、または熱直腸暗号解析を適用しようとすることができます。

EAP-FAST、EAP-TTLS、PEAP-MSCHAPv2で保護されたネットワークにアクセスするには、ユーザーのログインとパスワードを知っている必要があります(ハッキングは不可能です)。 パスワードクラッキングなどの攻撃やMSCHAPの脆弱性を狙った攻撃も、EAPチャネル「クライアントサーバー」が暗号化されたトンネルで保護されているため、不可能または困難です。

PEAP-GTCによって閉じられたネットワークへのアクセスは、トークンサーバーがハッキングされた場合、またはトークンがパスワードとともに盗まれた場合に可能です。

EAP-TLSによって閉じられたネットワークへのアクセスは、ユーザー証明書が盗まれた場合(もちろん、その秘密キーと共に)、または有効であるが不正な証明書が発行された場合に可能です。 これは、認証センターが侵害された場合にのみ可能です。認証センターは、通常の企業では最も価値のあるITリソースとして大事にされています。

上記のすべての方法(PEAP-GTCを除く)でパスワード/証明書の保存/キャッシュが許可されているため、モバイルデバイスが盗まれた場合、攻撃者はネットワークからの不要な質問なしにフルアクセスを取得します。 予防策として、デバイスの電源を入れるときにパスワード要求でハードディスクを完全に暗号化することができます。

覚えておいてください:適切な設計により、ワイヤレスネットワークを非常によく保護できます。 そのようなネットワークをハッキングする手段は存在しません (既知の制限まで)