注釈

SAPとのパートナーシップ契約によると、パッチのリリース前に発見された脆弱性に関する詳細情報を公開する権利はありません。 したがって、このレポートでは、これらの脆弱性のみを詳細に説明します。これらの脆弱性については、現時点で開示する権利があります。 ただし、前述のすべての脆弱性の悪用例は、それらが実際に存在することを証明するものであり、カンファレンスのビデオ、およびerpscan.ruおよびdsec.ruで見つけることができます。

また、一般的なSAPセキュリティの分野および特に統計の収集に関する調査は、このレポートで終わっていないことに注意してください。 少なくとも年に1回、または新しい攻撃方法が利用可能になったときに、新しい統計を公開する予定です。 インターネット上のSAPシステムに関する最新の統計は、sapscan.comで確認できます。

1.はじめに

すべての大企業の中核はERPシステムです。 調達、支払い、配達から人事、製品、財務計画まで、ビジネスに不可欠なすべてのプロセスを実行します。 ERPシステムに保存されているすべての情報は非常に重要です。ERPシステムへの不正アクセスは、事業が停止するまで莫大な損失を招く可能性があります。 2006年から2010年までの盗難・詐欺捜査協会(ACFE)の報告書によると、内部詐欺による組織の損失は年間収益の約7%でした(!)。 そのため、SAP Systemsが開発したDigital Securityが開発したデジタルセキュリティ監視システムであるERPScanを使用して、SAPセキュリティの分野で詳細な調査を行うことにしました。

ERPセキュリティは単なるSODマトリックスであるという広く知られている神話は、過去5年間で使い果たされており、すでに多くの過去の長い歴史のようです。 過去5年間、SAPセキュリティの専門家は、RFCデータ交換プロトコル、アクセス制御システム-SAP ROUTER、SAP Webアプリケーション、クライアントワーカーなど、内部SAPサブシステムに対するさまざまな攻撃の詳細を示す多くのレポートを発表してきました。 SAP GUIを実行しているステーション。 トピックへの関心は毎年指数関数的に増大します。2007年にハッキングと保護に関する専門技術会議でSAPに関するレポートが1つしかなかった場合、2011年には20を超えました。最近、その可能性を確認するハッキングユーティリティが多数リリースされましたSAPに対する攻撃。

ビジネスアプリケーションの脆弱性の統計によれば、2009年にはSAP製品の100以上の脆弱性が排除され、2010年にはすでに500以上の脆弱性がありました。2012年3月には2000以上のSAPセキュリティノート-それらの脆弱性の通知他のSAPコンポーネント。

これらの脆弱性のほとんどは、権限のないユーザーが会社のビジネスのすべての重要なデータにアクセスすることを可能にし、SAPシステムの保護を目的とした特定のソリューションの適用について考えることを余儀なくさせます。

1.1。 新しい企業セキュリティの動向

企業インフラストラクチャの開発の傾向は、最近では分散型モデルから、すべてのビジネスプロセスを単一のシステムに統合することに移行しています。 以前は、会社にはメール、ファイル、ドメインコントローラーなどの多くのサーバーがありましたが、これらのすべての機能は単一のビジネスアプリケーションに統合され、一方ではアクセスの容易さを提供し、他方では単一障害点を提供します。 ビジネスアプリケーションおよびERPシステムでは、財務諸表と個人データから始まり、請負業者と企業秘密のリストで終わる、すべての重要な企業データが保存されます。 外部の攻撃者またはインサイダーにとって、そのようなシステムは主な標的であり、その最終的な目標はドメインコントローラーの管理者権限をすべて持っているわけではありません。

ただし、多くのセキュリティ専門家は、残念ながら、SAPなどのビジネスアプリケーションの保護を非常に表面的に認識しています。 問題は、セキュリティ機能がCISOではなく、実際に自分自身を制御するシステム所有者にあるという事実にもあります。 その結果、システムの最も重要な要素のセキュリティに対して責任を負う者はいません。

それほどグローバルではない問題のうち、注目に値するものもあります。

• 資格のある専門家の不足。 ほとんどの企業では、SAPのセキュリティはSAPの専門家によってSODの問題としてのみ認識されていますが、セキュリティサービスに関しては、微調整は言うまでもなく、SAPの脅威の理解はせいぜい表面的です。

• 膨大な数の微妙な設定。 システムの標準設定には、トランザクション、テーブル、RFCプロシージャなどのさまざまなオブジェクトに対する権利の区別はもちろんのこと、システムにアクセスするためのWebインターフェイスだけでなく、1000を超えるパラメーターと微妙な設定があります。多分数千。 このような大量の設定すべてにおいて、1つのシステムでさえもセキュリティを確保するという作業は困難な作業になる可能性があります。

• カスタマイズ可能な設定。 ほとんどの設定は何らかの方法で顧客に合わせて調整されているため、2つの同一のSAPシステムが存在することはまずありません。さらに、独自のプログラムを開発します。その安全性も包括的な評価で考慮する必要があります。

• 自動化。 構成が絶えず変化する多数のシステムを持つことは、追加の問題ももたらします。

私たちの目標は、実際のデータと測定に基づいて、検出された問題の数とその人気に関する情報から脆弱なシステムの数まで、この問題を理論レベルから実用レベルに引き上げることです。 これを行うために、インターネットから入手可能なSAPシステムをスキャンするためのグローバルプロジェクトを実装しました。

2.脆弱性統計

2.1。 SAPセキュリティ通知の数

SAPは随時、「セキュリティノート」と呼ばれる内部ドキュメントをリリースします。 通常、SAP製品の1つ以上の脆弱性またはSAPシステムにリスクをもたらす構成エラーに関する情報を保存します。 このような最初の通知は2001年に公開されました。 2007年以降、その数は指数関数的に増加しています。

2012年4月26日現在、2,000を超えるSAPセキュリティ通知が公開されています。

2011年の間に、通常、重大なパッチの日(2番目の火曜日)に約65のSAPセキュリティ通知が投稿されました。 他のメーカーと比較すると、マイクロソフト、オラクル、シスコのそれ以上です。 ほんの3年前には、はるかに少ないことに注意する必要があります。

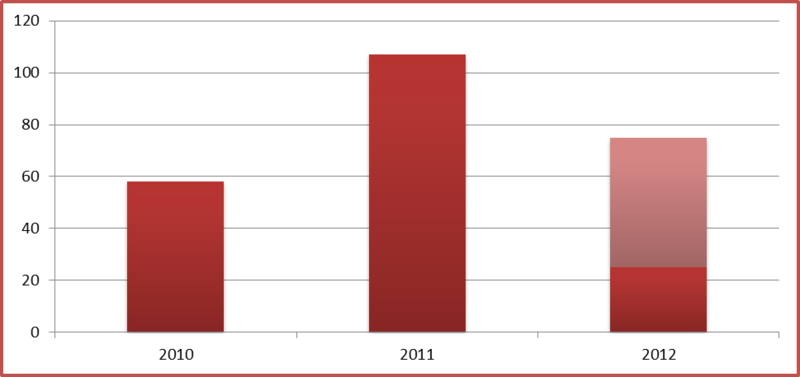

年ごとのSAPセキュリティ通知の数

2.2。 重要度SAPセキュリティ通知

SAPは、通知に5つの重大度レベルを使用しています。

1-センセーション

2-高優先度

3-中優先度

4-低優先度

5-推奨事項/追加情報

ほとんどの問題(69%)は優先度が高いため、公開されている脆弱性の約2/3を迅速に修正する必要があります。

2.3。 タイプ別のSAPセキュリティ通知

公開されたすべてのSAPセキュリティ通知をタイプ別に分析しました。 最も一般的な問題は、チャートに示されています。

Verb Tamperingと呼ばれる新しいタイプの脆弱性が最も人気のあるものの1つになったことは注目に値します。 Authentication Bypassクラスのこの脆弱性は、最初にDigital Securityによって発見され、その後、このタイプの18もの問題が発見されました。

SAPシステムには非常に多くの固有の問題があるため、脆弱性の約20%はこの評価に含まれていません。 それらの一部は、プレゼンテーション「 SAPで最も興味深い10の脆弱性 」で説明されています 。

2.4。 外部研究者への感謝の数

2010年、SAPはサードパーティのセキュリティ研究者に製品の脆弱性を感謝することにしました。 この図は、2010年以降に第三者の研究者によって発見された脆弱性の数を示しています。 脆弱性の半分は、SAPによってDigital Security(50の脆弱性と全体の26%)およびVirtualForge(44の脆弱性、つまり23%)を使用して発見され、正常に修正されました。 後半は他の20社によって発見され、その数は増え続けており、この分野の人気が高まっていることを証明しています。

2.5。 公開されている情報の量

脆弱性は最大の危険をもたらします。脆弱性の利用に関する情報(脆弱性の詳細な説明、PoCエクスプロイトまたは完全なエクスプロイト)はオンラインで入手できます。 次の一般的なソースから情報を収集しました。

SecurityFocus-ここでは、詳細な説明を見つけることができます。PoCエクスプロイトもあります。 このデータベースのすべての脆弱性は、悪用される可能性が高くなります。 123の脆弱性に関する詳細がここで見つかりました(全体の6%)。

Exploit- DB-これは、変更を加えることなく、対応するシステムの操作に関する知識がなくても使用できる既製のエクスプロイトです。 このデータベースのすべての脆弱性は、悪用される可能性が非常に高くなっています。 ここで24個のエクスプロイトが見つかりました(脆弱性の総数の1%)。

2.6。 2011年のトップ5の最も重要な脆弱性

公開された多くの脆弱性のうち、最大の脅威となる上位5つの問題を選択しました。

• 動詞改ざんを使用したバイパス認証

• Invoker Servletを使用した認証のバイパス

• ABAPカーネルコールのバッファオーバーフロー

• TH_GREPを介したリモートコード実行

• SAP管理コンソールを使用してJSESSIONIDを展開する

1.動詞改ざんによるバイパス認証

この脆弱性は、J2EE SAP NetWeaverエンジンで発見されました。 これにより、匿名のハッカーがSAPシステムを完全に侵害することができます。 この攻撃に対して脆弱な約40のアプリケーションが見つかりました。 最も重大なケースでは、任意のユーザーを作成し、システムで任意のロールを割り当て、OSで任意のコマンドを実行できます。

| スパイのリスク : | クリティカル |

| 妨害のリスク : | クリティカル |

| 不正リスク : | クリティカル |

| 在庫状況 | インターネット経由で匿名 |

| 操作性 : | 高い |

| CVSSv2: | 10 |

| 説明 : | http://erpscan.com/advisories/dsecrg-11-041-sap-netweaver-authentication-bypass-verb-tampering/ |

| パッチ : | SAPセキュリティ通知:1589525、1624450 |

| 投稿者 | Alexander Polyakov(デジタルセキュリティ) |

2. Invoker Servletを使用した認証のバイパス

この脆弱性は、J2EE SAP NetWeaverエンジンで発見されました。 匿名のハッカーは、SAP Webサービスのセキュリティ制限を回避し、クラスの名前で重要な機能を直接呼び出すことができます。 約30のアプリケーションがこの攻撃に対して脆弱です。 特定のアプリケーションに応じて、システムに新しいユーザーを追加したり、データベースファイルを含むシステムファイルを読み取ったり、重要な情報を明らかにしたりできます。

| スパイのリスク : | クリティカル |

| 妨害のリスク : | クリティカル |

| 不正リスク : | クリティカル |

| 在庫状況 | インターネット経由で匿名 |

| 操作性 : | 高い |

| CVSSv2: | 10 |

| 説明 : | http://help.sap.com/saphelp_nw70ehp2/helpdata/en/bb/f2b9d88ba4e8459 e5a69cb513597ec / frameset.htm |

| パッチ : | SAPセキュリティ通知:1585527 |

| 投稿者 | 樹液 |

3. ABAPカーネルコールのバッファオーバーフロー

ABAPカーネルコールでバッファオーバーフローの脆弱性が検出されました。 ABAPレポートを呼び出すことで悪用される可能性があります。ABAPレポートは脆弱なカーネルコールを使用し、ユーザーが入力したデータを渡します。 この脆弱性により、BASIS特権を持つユーザーはOSを侵害し、adm特権を持つコマンドを実行できます。 現在、PoCエクスプロイトのみが公開されていますが、私たちの研究室では実用的なエクスプロイトも作成されています。

| スパイのリスク : | クリティカル |

| 妨害のリスク : | クリティカル |

| 不正リスク : | クリティカル |

| 在庫状況 | BASISユーザーが必要 |

| 操作性 : | 中。 さまざまなプラットフォームのエクスプロイトを作成するためのテクノロジーを知る必要があります |

| CVSSv2: | 4.8 |

| 説明 : | http://virtualforge.com/tl_files/Theme/whitepapers/BlackHat_EU_ 2011_Wiegenstein_The_ABAP_Underverse-WP.pdf |

| パッチ : | SAPセキュリティ通知:1487330、1529807 |

| 投稿者 | アンドレアス・ヴィーゲンシュタイン |

4. TH_GREPを介したリモートコード実行

ABAPのリモートコマンド実行の脆弱性は、2011年に人気を集めました。 最もよく知られている脆弱性の1つは、TH_GREP汎用モジュールに見つかりました。 興味深いことに、Jorisは2010年にこの脆弱性を発見しましたが、修正されましたが、研究者のAlexey Tyurinがパッチを分析し、問題を完全に解決していないことがわかりました。Windowsでは、パッチをバイパスできます。 そして、この脆弱性がついに修正されました。 BASIS権限を持つ許可ユーザーがOSを侵害し、admユーザー権限でコマンドを実行できるようにします。

| スパイのリスク : | クリティカル |

| 妨害のリスク : | クリティカル |

| 不正リスク : | クリティカル |

| 在庫状況 | BASISユーザーが必要 |

| 操作性 : | 高い。 |

| CVSSv2: | 6 |

| 説明 : | http://erpscan.ru/advisories/dsecrg-11-039-sap-netweaver-th_grep-module-code-injection-vulnerability-new/ |

| パッチ : | SAPセキュリティ通知:1620632 |

| 投稿者 | Joris van de VisおよびAlexey Tyurin(デジタルセキュリティ) |

5. SAP管理コンソールを使用したJSESSIONIDの拡張

Mariano Nunezは、SAP MMCサービスに脆弱性を発見し、SAPシステム内のログファイルを匿名で読み取ることができるようになりました。 次に、SAPシステムの侵入テスト中に、最大トレースレベルが設定されている場合、JSESSIONID値がログファイルに保存されることがあることがわかりました。 また、JSESSIONIDへのアクセスとは、その値をCookieに挿入し、既存のユーザーを装ってSAPシステムにアクセスできることを意味します。

| スパイのリスク : | 高い |

| 妨害のリスク : | 中 |

| 不正リスク : | 高い |

| 在庫状況 | 中。 MMCへのリモートアクセスが必要です |

| 操作性: | 中。 トレースを有効にする必要があります |

| CVSSv2: | 5.6 |

| 説明 : | http://erpscan.com/wp-content/uploads/2012/06/Top-10-most-interesting-vulnerabilities-and-attacks-in-SAP-2012-InfoSecurity-Kuwait.pdf |

| パッチ : | SAPセキュリティ通知:1439348 |

| 投稿者 | マリアノヌネスによって最初に発見されました。 Alexei Tyurin(デジタルセキュリティ)が発見した新しいベクトル |

3.関心の高まり

現在、情報セキュリティの動向は、主にモバイルアプリケーション、クラウドサービス、ソーシャルネットワーク、および重要なインフラストラクチャに焦点を当てており、近い将来に攻撃者の標的になる可能性があります。 ただし、ERPシステムのセキュリティなどの領域があり、これらのシステムは現在脅威にさらされています。 したがって、多くの企業がERPシステムのセキュリティに関与し、セキュリティを監査するソフトウェアを開発しています。 同時に、ERPシステムセキュリティの分野で専門的なコンサルティングサービスを提供する新しい企業が常に登場しています。

3.1。 技術会議での安全報告の数

2006年以来、SAPセキュリティはBlackHat、HITBなどの技術的なセキュリティ会議で注目を集めています。 2010年以降、この傾向は他の会議にも広がっています。 より多くの企業や研究者がSAPセキュリティ研究を公開しています。 2006年から2009年まで、ほとんどのレポートはSAPランドスケープの古典的なISの脅威、SAP Webアプリケーションセキュリティ、SAPクライアントサイドセキュリティ、SAP用バックドア、トロイの木馬に当てられました。 昨年、注目は、 SQLインジェクション 、 バッファオーバーフロー 、J2EEエンジンの脆弱性など、SAP、ABAPコード、およびSAPカーネルのさまざまなタイプの脆弱性に関する高度に専門化された研究に移りました。 最も顕著な例は、 動詞の改ざん 、 セッションの固定 、 Invoker Servlet 、および独自のSAPプロトコル( DIAGおよびP4)の脆弱性です。

さまざまな会議で毎年提示されるSAPセキュリティレポートの数がグラフに表示されます。 2012年には、最初の4か月のデータに基づいて概算額が計算されました。

4.インターネット上のSAP

SAPで作業している多くの人々の中で、SAPシステムはインターネットから隔離されているという神話があります。そのため、SAPのすべての脆弱性はインサイダーによってのみ悪用されます。

CIOマガジンのSachar Paulus(SAPの製品保護およびセキュリティ担当上級副社長)とのインタビューから:

CIO :あなたの意見では、最も重要なSAPセキュリティの脅威は何ですか? SAP製品のどのセキュリティ面で最も難しいとお考えですか?

Sakkar :別の脅威は、システム内のロジスティクスチェーンのサポートを強化するため、または新しい機能を追加して従業員の生活を楽にするために、SAPシステムをインターネットに接続する人々です 。 ここでの問題は、よく研究された古典的なネットワークの脅威がERPコミュニティによって十分に理解されていないことです。 ERPシステムを担当する人々は、長年にわたって対処しているため、インサイダー攻撃の脅威を理解していますが、ビジネスの要求によりシステムをインターネットに接続する必要がある場合、 これらの人々はクロスサイトスクリプティングなどの脅威について考えません 。 これらの人々はパッチの重要性を理解していませんが、ウイルスまたはワームはERPプラットフォームの下に現れる可能性があります。 これは組織にとって最も難しい課題です。 この課題に対処するには、ERPシステムのセキュリティを理解している人々と、インターネット、電子メール、およびWebサービスのセキュリティを理解している人々とのコラボレーションが必要です 。

ビジネスアプリケーションは、内部ネットワークからのみ利用できるわけではありません。 これは、会社に関するすべての情報が通常1つのサーバーに保存されていた10年前の現実であった神話です。 ビジネスは変化しており、企業は異なるアプリケーション間のネットワーク接続を必要としています。 世界中の支店と接続し、Webポータル、SRMおよびCRMシステムを通じて顧客とデータを交換し、モバイルソリューションを通じて世界中のどこからでも情報にアクセスする必要があります。 現在、ほとんどすべてのビジネスアプリケーションがインターネットにアクセスできます。

上記の神話を破壊するために、リモートで利用可能なサービス、所属する企業、およびこれらのサービスが現代の脅威に対してどのように脆弱であるかを示します。

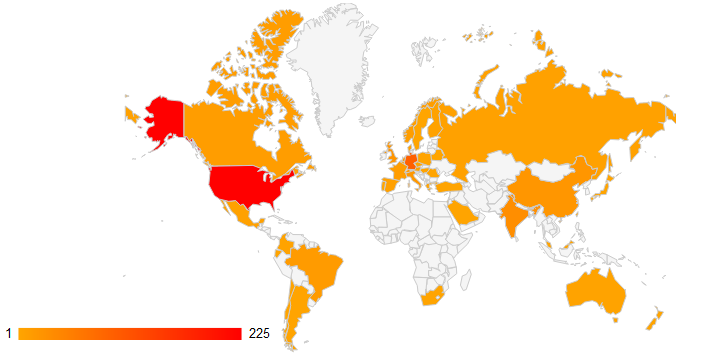

4.1。 国別のGoogle検索結果

これらの統計は、有名なGoogle検索エンジンで簡単なクエリを使用してコンパイルされました。

| アプリケーションサーバーの種類 | 検索クエリ |

| SAP NetWeaver ABAP

| Inurl:/ SAP / BC / BSP

|

| SAP NetWeaver J2EE

| Inurl:/ irj / portal

|

| SAP BusinessObjects

| inurl:infoviewapp |

スキャンの結果、さまざまなSAP Webアプリケーションを備えた約610の一意のサーバーが発見されました。 明らかに、最も人気のあるプラットフォームはJ2EEです。 残念ながら、このプラットフォームには少なくとも3つの異なる脆弱性が匿名で悪用され、システムへの完全なアクセスを提供するため、このようなサーバーはABAPエンジンよりも脆弱です。 一方、ABAPエンジンには、標準のログインとパスワードを持つ多くの定義済みユーザーアカウントがあり、ハッカーはこれを利用できます。 また、SAP BusinessObjectsにはこれらの両方の問題があります。

| アプリケーションサーバー | 数量 | %

|

| SAP NetWeaver J2EE | 268 | 44% |

| SAP Web Application Server | 163 | 27% |

| SAP BusinessObjects | 106 | 17% |

| SAP NetWeaver ABAP | 73 | 12% |

国別のアプリケーションサーバー

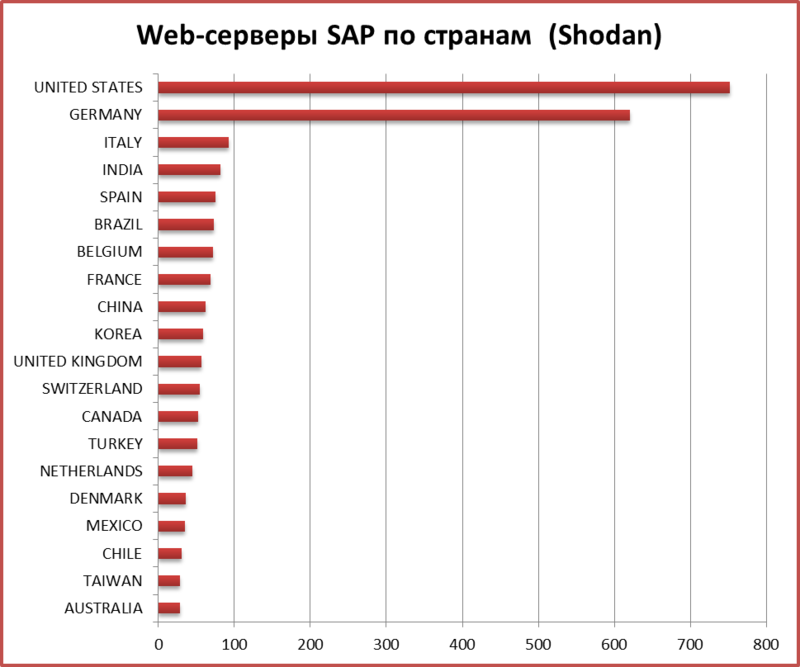

4.2。 国による翔段の検索結果

Www.shodanhq.comは、インターネット上のSAP Webインターフェイスを検索するための2番目のリソースとして選択されました。 このサービスの特徴は、検索ロボットによってインデックス付けされたアプリケーションを見つけるだけでなく、開いている80番目のポート(およびその他)をインターネット全体でスキャンするため、SAPシステムの追加検索に使用されたことです。

合計で、さまざまなSAP Webアプリケーションを備えた2677台のサーバーが見つかりました。 これは、Googleを使用する場合の4.5倍です。

| アプリケーションサーバー | 数量 | %

|

| SAP NetWeaver J2EE | 863 | 32% |

| SAP Web Application Server | 734 | 27% |

| SAP BusinessObjects | 686 | 26% |

| SAP NetWeaver ABAP | 394 | 15% |

4.3。 国別のポートスキャン結果

この調査で最も興味深く、困難な部分は、Webサービスの存在だけでなく、インターネットを介してまったくアクセスできないサービスについてもインターネットをスキャンすることです。

この段階では、このタスクは、GoogleおよびShodanhqを通じて検出されたサーバーサブネット(これは約1000サブネットです)のみをスキャンする単純なアルゴリズムを使用して実行されました。 Message Server HTTP、SAP Gateway、SAP HostControlなどのSAPサービスがリッスンするポートが多数見つかりました。 開いているポートの数は、プロジェクトの公式ウェブサイトwww.sapscan.comでオンラインで更新されます。

まだ完了していない別のプロジェクトは、開いているポートのインターネットのグローバルスキャンです。 現時点では、完全にスキャンされているのは最大数の国のみです。

例として、ロシアのスキャンの結果を以下に示します。 合計で、ポート3299にデフォルトでインストールされた58のSAPルーターがインストールされました。SAPルーターが見つかったすべてのサブネット上のSAPルーターのリストを受信した後、SAP Hostcontrol、SAP Dispatcherなどの外部使用が禁止されているサービスの存在のスキャンが開始されました、SAP Message Server、SAP管理コンソール。

SAPを使用するロシア企業の10%は、ルーターをバイパスしてSAP Dispatcherサービスに直接インターネットアクセスをオープンしています。

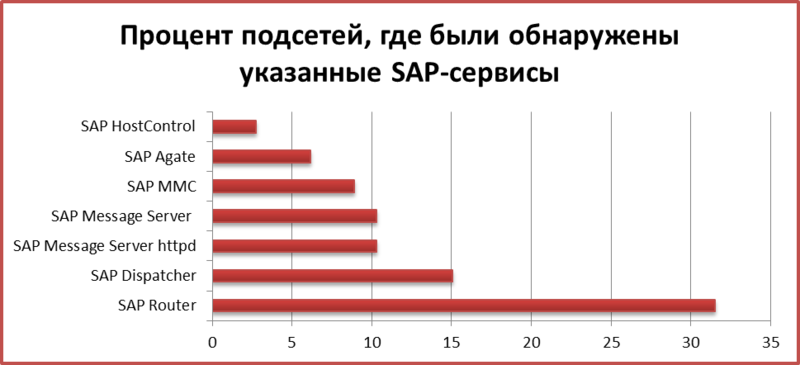

以下の図は、特定の重要なSAPサービスにインターネットアクセスを提供している企業の割合を示しています。

5. SAPバージョン

SAP製品のライフサイクルを理解し、現在人気のある製品のバージョンを調べるために、インターネット上で最も頻繁に検出されるABAPおよびJ2EEエンジンのバージョンを確認しました。 また、SAPシステムで最も頻繁に使用されるOSとRDBMSも確認しました。

5.1。 ABAPエンジンのバージョン

ABAPバージョンを確認するために、アプリケーションサーバーのルートに接続し、HTTP応答を分析しました。 また、開示の脆弱性を利用しました。 アプリケーションが安全でないように設定されており、攻撃者が/ sap / public / infoから情報を抽出できる場合、SAP NetWeaverのバージョンを簡単に見つけることができます。

使用可能なすべてのSAP NetWeaver ABAPサーバーをスキャンした後、それらの59%が情報開示に対して脆弱であることがわかりました。

EHP 2アップデートでは、すべてのBSPへのアクセスを無効にするなどの最適なセキュリティ設定がデフォルトで利用可能ですが、EHP 2はサーバーの11%のみにインストールされます。 これは、SAP自体がシステムのセキュリティを重視しているにもかかわらず、システム管理者が参加しなければ開発努力が役に立たないことを意味します。

最も人気のあるバージョン(45%)はNetWeaver 7.0ですが、2005年にリリースされました!

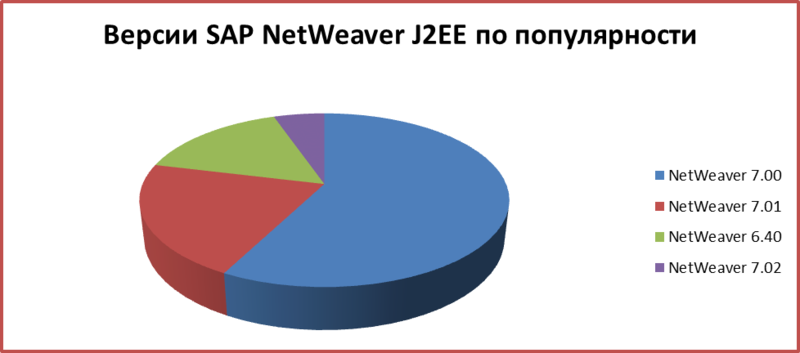

5.2。 J2EE Engineのバージョン

J2EEエンジンのバージョン情報は、HTTP応答を読み取ることで簡単に見つけることができます。 ただし、アプリケーションサーバーが正しく構成されておらず 、攻撃者が一部のページから情報を表示できる場合、パッチバージョンに関する詳細情報が利用可能です。 たとえば、次の2つのページでは、J2EEエンジンに関する情報が表示されます:/rep/build_info.jspおよび/bcb/bcbadmSystemInfo.js。

使用可能なすべてのSAP NetWeaver J2EEサーバーをスキャンした後、それらの62%がページ/rep/build_info.jspを介した情報開示に対して脆弱であり、17%がページ/bcb/bcbadmSystemInfo.jspを介して脆弱であることが判明しました。

詳細な製品バージョン情報を以下に示します。

5.3。 SAP向けの人気のあるOS

/ sap / public / infoページを使用して、ABAPがデプロイされているOSバージョンに関する情報を取得できます。 インターネットにアクセスできるSAPシステムの検索結果を分析した結果、最も一般的なオペレーティングシステムはWindows NT(28%)とAIX(25%)であることがわかりました。 SAPの内部監査中に収集された統計は、* .NIXシステムの大きな人気を示していますが、Windowsはインターネットに接続されたシステムのリーダーです。

5.4。 SAPバックエンド向けの一般的なDBMS

最も人気のあるDBMSは依然としてOracleで、59%です。 他のDBMSを以下にリストします。

REMOTE_OS_AUTHENTパラメーターの誤った使用により、SAPと共にインストールされたOracle DBMSは、認証がバイパスされ、認証データなしでデータベースに直接アクセスする非常に危険な攻撃に対して脆弱であることに注意してください。 これは非常に古い問題で、2002年に公開されましたが、依然として関連しています。

6.重要なインターネットサービス

SAP Portal、SAP SRM、SAP CRMなどのさまざまなビジネス要件のためにインターネット上で使用できる必要があるWebインターフェイスに加えて、外部からアクセスできないサービスがあります。 それらには潜在的なリスクがあるだけでなく、実際の脆弱性と設定エラーもあります。これらはよく知られており、公的な情報源で詳しく説明されています。 もちろん、重要なSAPサービスの完全なリストは提供せず、最も人気のあるもののみを提供します。 SAPを使用している企業の約1000のサブネットがスキャンされました。 このグラフは、重要なSAPサービスがリモートアクセス用に開かれている企業の割合を示しています。

最も人気のあるサービスがSAPルーターであることに気付くのは簡単です。これは通常のことです。その目的はリモート接続用に開かれることだからです。 しかし、残りのサービスについてはどうでしょうか? それらはインターネット上でアクセス可能ではなく、利用可能であるべきです。 そして、その数はプロジェクト開始前に予想したほど少なくありません。

6.1。 NetWeaver ABAPを使用したWebRFCサービス

WebRFCは、SAP NetWeaver ABAPプラットフォームで利用可能なデフォルトのWebサービスです。 NetWeaver ABAPポートおよび/ sap / bs / web / rfcページへのHTTP要求を使用して、危険なRFC機能を実行できます。 これらの機能のいくつかは重要です、例えば:

•SAPテーブルからのデータの読み取り

•SAPユーザーの作成

•OSコマンドの実行

•金融取引など

デフォルトでは、すべてのユーザーがこのインターフェースにアクセスでき、XMLパケットを送信することでRFC_PINGコマンドを実行できます。 他の機能を実行するには、追加の許可が必要です。 したがって、2つの主なリスクがあります。

•システムに既定のパスワードを持つ既定のユーザーがいる場合、既定のユーザーにはかなり危険な権限があるため、攻撃者は多くの危険なRFC機能を実行できます。

•ハッカーが既存のユーザーの認証データをリモートで発見した場合、RFC_PINGリクエストに変更されたXMLパケットを送信することにより 、サービス拒否攻撃を実行できます。

WebRFCはABAPシステムの40%に含まれていることがわかりました。

これらのシステムで標準パスワードが使用されているかどうかは確認しませんでしたが、調査および同僚の調査の過程で収集されたさまざまな統計によると、1つまたは複数のアカウントがデフォルトでシステムの95%にあります。

6.2。 NetWeaver J2EEを使用したCTCサービス

CTC、またはConfigToolは、NetWeaver J2EEエンジンにインストールされるデフォルトのWebサービスです。 J2EEエンジンをリモートで制御できます。 このWebサービスはGoogleを通じて見つけることができ、多くの場合SAPポータルシステムで見られます。 次のような機能を実行することが可能です。

•ユーザーの作成

•ユーザーへの役割の割り当て

•OSコマンドの実行

•J2EEエンジンをリモートでオンおよびオフにする

Digital Securityの研究者は、このサービスにVerb Tamperingと呼ばれる脆弱性を発見しました。 CTCサービスへのリモートアクセスの許可チェックをバイパスできます。 これは、J2EEエンジンにあるすべてのビジネスクリティカルな情報への完全な不正アクセスを誰でもリモートで取得できることを意味します。

インターネット上のJ2EEシステムの61%で、CTCサービスが有効になっていることがわかりました。

これらのシステムが脆弱かどうかはテストしていませんが、侵入テストの経験から、システムの約50%が脆弱である可能性があります。

6.3。 SAP Message Server HTTP

SAP Message Server HTTPは、SAP Message ServerサービスのHTTPポートです。これにより、SAPアプリケーションサーバーの負荷を分散できます。 通常、このサービスは会社内でのみ利用できますが、一部のシステムでは、原則としてビジネスタスクを実行するために必要ではなく、同時にシステム内の重要なアクションにつながる外部IPアドレスが見つかりました。 デフォルトでは、SAP Message Serverはポート80NNでリッスンします。NNはシステム番号です。 SAP Message Server HTTPの問題の1つは、SAPシステムの構成パラメーターの値を許可なしにリモートで取得する機能です。 それらはさらなる攻撃に使用できます。

SAPを使用している企業の1000個のサブネットのサンプルをスキャンしたところ、98個のメッセージサーバーHTTPシステムにアクセスできることがわかっています。 約10社ごとに、インターネットを介したリモートからのシステムパラメータの不正収集に対して脆弱です。 それらのほとんどは中国(55%)とインド(20%)にあります。

6.4。 SAP管理コンソール

SAP HostControlは、SAPシステムをリモートで制御できるサービスです。 その主な機能はリモートでオンとオフであり、それらを使用するにはログインとパスワードを知る必要があります。 認証が必要な機能に加えて、認証なしでリモートで使用できる機能がいくつかあります。 基本的に、さまざまなシステムログ、トレースデータ、および場合によってはシステムパラメータを読み取ることができます。 このような機能と関連する問題は、独立した研究者であるChris John Rileyによってかなりよく研究されています。

Digital Securityの研究者によるはるかに危険な発見は、システムログファイルで値JSESSIONIDを見つける機能です。 JSESSIONIDは、HTTPセッションを制御する識別子です。 考えられる攻撃の1つでは、攻撃者はJSESSIONID値をWebブラウザのCookieに挿入し、ユーザーのセッションへの不正アクセスを取得できます。

前の段落で説明した同じスキャンでは、サブネットの9%でSAP管理サービスがアクセス可能になっていることが示されました。 約11社に1社は、システムログファイルまたはシステムパラメーター値をリモートで受信できる攻撃に対して脆弱です。

6.5。 SAPディスパッチャーサービス

SAP Dispatcherは、SAPのコアクライアント/サーバー通信サービスです。 DIAGプロトコルを使用するSAP GUIアプリケーションを使用して、SAP NetWeaverに接続できます。 SAP Dispatcherポートは、インターネット経由で直接アクセスできないようにする必要があります。また、厳密に定義されたユーザーまたはユーザーグループにネットワーク内のアクセスでさえ提供する必要があります。 注:これはWEB DispatcherではなくDispatcherであり、もちろんインターネットからアクセスできる必要があります。

ただし、1000個のサブネットをスキャンした結果、ネットワークの15%で832個のSAP Dispatcherサービスがインターネット経由で利用できることがわかりました。6社ごとに、DoS攻撃およびSAP Dispatcherの標準パスワードによる不正アクセスに対して脆弱です。

なぜこれが危険なのですか?

まず、このサービスを使用すると、SAP GUIを使用してSAPシステムに直接接続できます。この場合、攻撃者は有効なログインとパスワード以外のものを必要としません。また、SAPには多くの標準パスワードがあり、侵入テストの経験から、それらはシステムの95%に関連していることがわかります。

Core Securityが以前に発見した別の問題は、SAP Dispatcherサービスに複数のバッファオーバーフロー脆弱性があり、サービス拒否攻撃につながる可能性があることです。コード実行。エクスプロイトコードは5月9日に公開され、不正な攻撃者がシステムの権限なしで脆弱性を悪用できるようになりました。ただし、朗報は、レベル2または3でDIAGトレースが有効になっている場合にのみ脆弱性が機能することです。デフォルト値は異なります。このサービスには他の問題がある可能性があるため、リモートからアクセスできないようにする必要があります。

7.結論

SAPセキュリティへの関心は飛躍的に高まっていると結論付けることができます。インターネット上で利用可能な脆弱性の数と膨大な数のSAPシステムを考えると、SAPシステムは直接の標的型攻撃(いわゆるAPT)だけでなく、多くを使用するワームを介した大量の悪用の標的になる可能性があると予測します同時に脆弱性。

現在、SAPセキュリティレスポンスチームと緊密に協力して、トレーニングセミナーを実施することにより、新しい脆弱性と攻撃方法、およびそれらに対する保護を探しています。SAPは、SAPシステムの安全な構成に関する新しいドキュメントを定期的に発行し、管理者に新しい脅威から身を守る方法を教えています。現在、SAPシステムを保護する主な使命は、マニュアルを学習し、安全な構成をセットアップし、最新の更新プログラムをインストールし、ABAPコードを継続的に監査することでシステムを保護する必要があるセキュリティサービスと管理者に委ねられています。