Digital Octoberテクノロジーセンターで最近開催されたPositive Hack Days 2012フォーラムの訪問者は、情報セキュリティの専門家の報告に耳を傾け、CTFハッカーの壮大な戦いを見ることができるだけでなく、専門のセクション内の重要なセキュリティ業界の問題の議論にも参加できました。

そのような議論のプラットフォームの1つは、「彼らはどのようにお金を保護するのですか?」というセクションで、Artem Sychev(ロシア農業銀行の情報セキュリティ部門の責任者)がモデレートしました。 理論に加えて-銀行のセキュリティ業界が直面している差し迫った問題の議論-セクションには実用的な部分もありました-「 ビッグクー$ h 」コンテスト。 参加者は、RBSシステムサービスの一般的な脆弱性(主にWebの脆弱性ではなく論理的なもの)を悪用するスキルを実証する必要がありました。

特にこの競争では、独自のRBSシステムをゼロから開発し、そのようなシステムのセキュリティの分析中にPositive Technologiesの専門家によって特定された典型的な脆弱性を組み込みました。 この開発はPHDays I-Bankと呼ばれ、Webインターフェイス、アカウントへのアクセスと処理のためのPINコードを備えた典型的なインターネットバンクでした。

コンテストの前日、参加者は、拡張RBシステムとテストベース、そしてもちろんこのRB自体のソースを含むOSイメージを受け取りました。 したがって、脆弱性を検索してエクスプロイトを作成するのに約1日かかりました。 競技中、各参加者はRBのアカウントと特定のアカウントに関連付けられた実際の銀行カードを受け取りました。

競争は30分間続き、その間、参加者は戦闘基地に侵入し、他の口座から自分の口座に送金し、発行されたカードの助けを借りて、ATMでお金を引き出し、ロビーで勝者がお金でいっぱいになるのを待っていました。

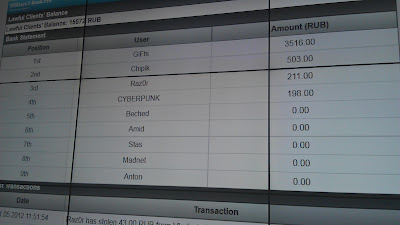

この機会は宣伝されていませんでしたが、「銀行」口座からだけでなく、競争の他の参加者からもお金を盗むことができました;)口座の状態が大画面に表示され、30分にわたって聴衆はプロセスの進行状況と誰ができるかを見ましたより多くのお金

その結果、コンテストの勝者はGiftsで 、3,500ルーブルを撤回でき、 Chipikが2位(900ルーブル)を獲得し、Raz0rが3位になりました。 ATMは問題なくお金を発行しました。すべてが公平です。

CTF対オンラインHackQuest

その後、CTF参加チームがコンテストに参加しました。 彼らの仕事はRBSを保護することでした。 また、RBベースのOSイメージ(およびソースコード)とテストベースも受け取りました。 脆弱性を検索して除去するのに4時間かかりましたが、システムの機能を中断することなく、脆弱性を除去することができました。システムが機能しないためハッキングできない状況は許可されませんでした。

このコンテストのハッカーは、オンラインHackQuestコンテストに参加しているインターネットユーザーです。 VPNにアクセスした後、彼らは30分間攻撃を行い、CTFチームのアカウントからお金を引き出すことができました(詳細なルールについては、特別なhabratopikaを参照してください)。 この戦いの勝者はCTFチームでした。彼らはほとんどすべてのお金を節約することができました。

コンテストの結果によると、参加者と観客の両方が成功したことに同意し、フォーラムの競争プログラムのハイライトになりました。 競争をさらに刺激的で楽しいものにする方法についてのアイデアはすでにあります。2013年のPHDaysでそれらを実装してみます。来年もお楽しみに!

PS繰り返しますが、前述のRBシステムは、PHDays 2012フォーラムの枠組み内での競技専用にポジティブテクノロジーの専門家によって開発されたことを思い出します。これは、既存の銀行のいずれでも実際に機能するシステムではありません 。 同時に、それは同様のシステムに可能な限り近く、それらに特有の脆弱性を含んでいます。