スピーカー: Artem Gavrichenkov 、Qratorトラフィックフィルタリングネットワークの主要開発者

トピック: 2011-2012年のDDoS攻撃:性質と傾向

過去1年半にわたるDDoS攻撃のレビューを行い、何を恐れ、何をしないかについて話します。 まず、ささいな統計から始めましょう。そのデータはHLLクライアントベースに基づいています。残念ながら、普遍的なすべてを見る目を持つ企業はありません。 だから、2011-2012。 2,500を超えるDDoS攻撃を目撃しました。

敗者の時間はありません

ICMP / UDP / SYN / ACKフラッドはわずか18%です。 平均攻撃力は300 Mbpsです。 1 Gbit / s以上で40件のインシデントが発生しました。 最も高い合計帯域幅攻撃トラフィック-56 Gb / s-は、2011年7月にオンラインの磁気玩具ストアで記録されました。 攻撃の一部はドメインにも向けられました。攻撃者がQrator全体をダウンさせ、ネットワーク上の攻撃トラフィックを「スミアリング」しようとしたと考える理由があります。

帯域ごとのDDoS攻撃の数は常に減少しています。 そして、ほとんどの中間レベルのホスティングプロバイダーが準備が整ったためです。 小規模な攻撃は簡単に対処できますが、強力な攻撃は長く続くことはありません。バックボーンプロバイダーでさえ、それに関連する問題が発生し始めるからです。

チャンピオン!

犯罪者は、トランスポートおよびアプリケーションレベル(82%)の高レベルの攻撃を好みます。 確立されたTCP接続内のサーバーリソースの枯渇に依存しているため、攻撃に関与するIPアドレスの数が重要です。 アプリケーションに対するインテリジェントな攻撃は、保護戦略を使用したとしても、正当なユーザーの一部は悲惨ではあるものの、一部を失う可能性があるという点で潜んでいます。

レイヤー7攻撃の少なくとも50%が単一のURIに「掃除」されており、インテリジェント攻撃の約10%のみです。 HTTPとJavascriptを備えた適切に作成されたネットワークスタックを持ち、サイトを正しくナビゲートした最初の大規模ロボットはMinerbotで 、昨年秋にドイツとロシアのeコマースサイトを攻撃しました。 完全なWebブラウザー機能(TCP、HTTP / 1.1、JS)を備えたボットの数は、特に高価なカスタム攻撃で着実に増加しています。 業界では、本格的なブラウザを使用してDDoS攻撃を実行しようとしている可能性があります。

ボットネットの所有者が協力し始めた、別の不快な傾向に注目します。 1年間で、Qratorは、異なる攻撃戦略を持つ複数のボットネットによって同時に実行された4つの攻撃を検出しました。 Echo of Moscow (3ボットネット)とHabrahabr (4-5)の有名なケースを思い出してください。

戦い続ける-最後まで

2011年1月から12月までの最大攻撃時間は486時間でした。 どうだった? CISおよびバルト諸国からのボットネットが、杉樽のオンラインストアを攻撃しました。 最初の3日間、彼は防御を突破しようとしましたが、失望し、どこかでお金を稼ぎに行きました。 しかし、IPアドレスのブロック解除を開始するとすぐに、彼はすぐに戻ってきました。 攻撃者は2つまたは3つのボットを保持し、要求が渡されるとすぐに別の5,000を呼び出しました。このモードでは、ボットネットは最小限のリソースで複数のサイトで攻撃を実行できます。

年をとると強くなる

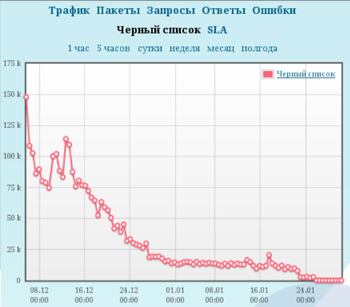

2011年12月4日、ボットネットリソースを誰もが気にかけているわけではないことが判明しました。 DDoS攻撃の最大期間は1228時間に達しました。 slon.ruが保護されていない場合、2か月間あります。 数時間以内に、20万人を超えるボットが主に南および東南アジアの国々からサイトを訪れました。 したがって、この攻撃はQratorの履歴にボットネットのサイズという別の記録を樹立しました。 そして、すでに何の結果ももたらされていませんが、攻撃者は依然としてトラフィックを維持しており、多くのボットがありました。 しかし、最も興味深いのは、2012年5月6日に約182,000台のサイズのこの同じボットネットがslon.ruとtvrain.ruに戻り、「12月」と「5月」のストップリストの交差点が約500 IPだったことです。 -アドレス。 6か月間、数十万台の車のボットネットがほぼ完全に更新されました。実際、それは何倍にもなります。

2011年12月4日、ボットネットリソースを誰もが気にかけているわけではないことが判明しました。 DDoS攻撃の最大期間は1228時間に達しました。 slon.ruが保護されていない場合、2か月間あります。 数時間以内に、20万人を超えるボットが主に南および東南アジアの国々からサイトを訪れました。 したがって、この攻撃はQratorの履歴にボットネットのサイズという別の記録を樹立しました。 そして、すでに何の結果ももたらされていませんが、攻撃者は依然としてトラフィックを維持しており、多くのボットがありました。 しかし、最も興味深いのは、2012年5月6日に約182,000台のサイズのこの同じボットネットがslon.ruとtvrain.ruに戻り、「12月」と「5月」のストップリストの交差点が約500 IPだったことです。 -アドレス。 6か月間、数十万台の車のボットネットがほぼ完全に更新されました。実際、それは何倍にもなります。

ちなみに、2011年12月4日の攻撃では、ボットネットが交差することが予想されました。結局、彼らはイデオロギーに類似したメディアを破壊しました。 ただし、交差点は確認されませんでした。 しかし、5月には、ロシアのメディアとアルメニアのメディアの両方に対して1つのボットネットがどのように機能したかが明確にわかりました。

自由を与えて、火を与えて

ボットネットの調整が増えています。 ますます、私たちは、高負荷下では機能できない単一のコントロールセンターを備えたボットネットではなく、ピアツーピアネットワークを扱っています。 したがって、特に技術的な性質の手がかりがない場合、攻撃のソースの検出はますます困難になっています。 DDoS攻撃の主催者を見つけることはほとんど不可能です。

少し前までは、インターネットメディアへの1つの攻撃のソースを見つけ、そのIPアドレスをリソースの所有者に転送しました(リソースは法執行機関に転送されました)。 攻撃者は最初にボットネットを使用しましたが、サイトが保護された瞬間に、匿名プロキシのリストを含む他のリソースを集めました。 それらのいくつかはあまり匿名ではなく、実際には攻撃サーバーのIPアドレスであるHTTPヘッダーX-Forwarded-Forを記録しました。 かなり些細なことですが、誰もがそれについて考えているわけではありません。 ミスの可能性は低く、潜在的なパフォーマーの個人的な動機が見つかりました。

そして、あなたが落ちたら、起きて、ええええ

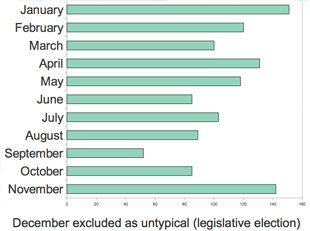

月ごとのDDoS攻撃の分布について言えば、犯罪者は6月から9月にかけて活動を減らすことに注意してください。 曜日には、彼らの努力はほぼ均等に分散され、週末にはいくらか低下します。 しかし、原則として、週末にはストリップで最も強力な攻撃が行われます。 この理由は何ですか? たとえば、火曜日に56ギガビット/秒の攻撃が発生した場合、近い将来、バックボーンの1つが反応し、彼に同意できることを期待する理由があります。 週末には、大規模なプロバイダーであっても技術サポートが平日よりもうまく

月ごとのDDoS攻撃の分布について言えば、犯罪者は6月から9月にかけて活動を減らすことに注意してください。 曜日には、彼らの努力はほぼ均等に分散され、週末にはいくらか低下します。 しかし、原則として、週末にはストリップで最も強力な攻撃が行われます。 この理由は何ですか? たとえば、火曜日に56ギガビット/秒の攻撃が発生した場合、近い将来、バックボーンの1つが反応し、彼に同意できることを期待する理由があります。 週末には、大規模なプロバイダーであっても技術サポートが平日よりもうまくしかし、それはバラのベッドではありませんでした

これまでのところ、ロシアはADSLによって救われてきました。入口は大きく、出口は小さいです。 したがって、ストリップに対する多くの攻撃は発生しません。 しかし、あらゆる方法で受け取った虐待要求を無視するIXPの仕事のような恐怖物語を忘れないでください。 どのように見えますか? 顧客の1人に大規模な攻撃が開始され、当社の所在する一部のサイトで問題が発生します。 そして、ジャンクトラフィックはインターネットエクスチェンジから来ることがわかります。 再びネットワークのバランスをとらないようにするために、まず、「クライアントの1つからかなりの量のICMPフラッドが来ています。これは間違っています。整理してください。」などの丁寧な意見を書きます。

「今日、私たちはあなたの取引所から数GbpsのDoSに直面しました(そして現時点ではまだ停止していません)。

これは、送信元アドレスがスプーフィングされたICMPトラフィックです。

クライアントの1人が* ^#$ ^ *-IXに接続されている他のASのIPを使用することをお勧めします。

答えは次のようなものです。「技術的には、私たちは何もできません。 一般的に、私たちはクライアントにサービスを提供します、彼は私たちにお金を払います、多分あなたは彼をヌルルートに行かせましたか?」

"* ^#$ ^ *-IXはL2交換ファブリックのみを操作します。 ルーティングの問題には関与していません。 これを調査するために、あなたのアップストリームに取引所の関連するピアに連絡するよう依頼してください。

1つのアイデアは、境界にヌルルートを追加できるということですか?」

彼をヌルルートに行かせますが、このIXではなく、たとえばRostelecomを介して彼は私たちのところに来ます。 これからは意味がありません。 私たちは、 プロバイダー、IXP、およびISPが何らかの意識を持っているべきであるという事実についてかなり長い間話してきました 。 しかし、残念ながら、実際には表示されません。

戦いの選択

攻撃者の目標について話します。 従来の金融、政治、社会的抗議、データ盗難、ボットネットの自己宣伝に、新しい目標が追加されました-ビットコインの恐tor。 犯罪者は、一定量のビットコインを要求する手紙を送ります。不服従の場合、彼らは大規模なDDoS攻撃を脅します。 そして、原則として、被害者の不作為には、アプリケーションに対する知的攻撃が実際に伴います。 「1,000ドルをYandex.Moneyに送ってください。そうしないと、サイトは2週間ダウンします」というシリーズの小学生からの手紙に誰もが既に慣れているでしょう。 これは同じですが、質的に新しいレベルであり、これはすでに恐れられているはずです。 また、ビットコインは公式の支払い手段ではないため、この場合、恐exを誘引することは事実上不可能です。

私たちの周りのすべての国

最後に、開発のために6〜7 Gbit / sの攻撃を受ける必要がないことを全員に思い出させたいと思います。 小さなボットネットであっても、アプリケーションに対する標的型攻撃は危険です。 2010年まで、ロシアのWebアプリケーションに対するDDoS攻撃との戦いは、外国のトラフィックをブロックすることでした。 今日では、誰でもどの地域でもジオリファレンスされたボットを購入できます。 はい、ロシアのボットネットは多数ではありませんが、そうです。

了解!

別の重要なポイントに焦点を当てます。 5,000個のボットの攻撃がアプリケーションに到達し、それが「休止状態になった」場合、これは攻撃者が追加のボットを保有していないことを意味しません。 通常、リソースが小さな負荷で追加されない場合、攻撃力の増加は1〜2倍になり、10倍になります。 したがって、 夏にはそりを用意してください。 また、DDoS攻撃が発生した場合、破損したサイトの費用を支払う必要があることに注意してください。 通常、プロバイダーに2〜3メガビットの料金を支払う場合は、事件の後、最大5つのゼロを考慮する準備をしてください。 同意して、それは残念です。

美しいゲームを楽しみましょう

DDoS攻撃の90%は、非常に原始的な、面白くないゲームです。 「ゲスト」の数値的優位性はパニックの理由ではありません。 エスケープは良い戦略ではありません。 先に訓練し、堅固な防御を構築し、戦術を身につけ、即興で。 独自のルールでプレイしてください。 最後に、ゲームはあなたのフィールドに行きます。