これらの最初のものは、Rosselkhoz Bank(広告はそれ自体が感じた:))、次のロシア標準銀行、X銀行(X銀行-私の通知の2つに応答せず、ホールを閉じなかった銀行)の公式サイトであり、最後にアルファ銀行。

目標は、秘密情報のハッキングや出力の取得ではなく、銀行の公式Webサイトがどの程度作成されたかを確認することでした。

ロシア農業銀行

Bitrix CMSを使用したサイト

間違い

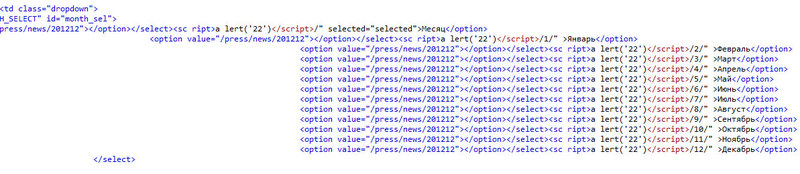

最初に目を引いたのはニュース出力モジュールです。年、月、日、および1ページに別の数のニュースを選択するオプションがあるためです。

日付ピッカー。

200年目と20年目を示すアドレスバーで、エラーメッセージがなく、さらにこのデータがページの選択に表示されたことを確認しました。つまり、着信データがページに表示されます。

その後、SQLインジェクションの可能性を確認することにしました-失敗しました。

次のステップはXSSをチェックすることでした-ここではすでに興味深いものでした。

特別な 文字はエスケープされず、html文字はhtmlエンティティに変換されません。つまり、任意のコードを埋め込むことができます。

残念なことに(または銀行にとっては幸いなことに)、スペースが最初のタグに挿入されたため、アラートやiframe呼び出しなどのXSSを実装するすべての試みは失敗しました。

着信データ:

20"></option></select><script>

出力:

20"></option></select><sc ript>

できる最大のことは、(jsコードを呼び出さずに)画像またはリンクを挿入することです。

ニュースの数を制限します。

次のステップは、5〜20のニュースから選択できるページで、制限を確認することでした。

ただし、おそらく既に理解しているように、制限は回避できます。

100,000件のニュースを安全に指定できます。その後、すべてのニュースがサイトに表示されます。

ニュースへのリンク。

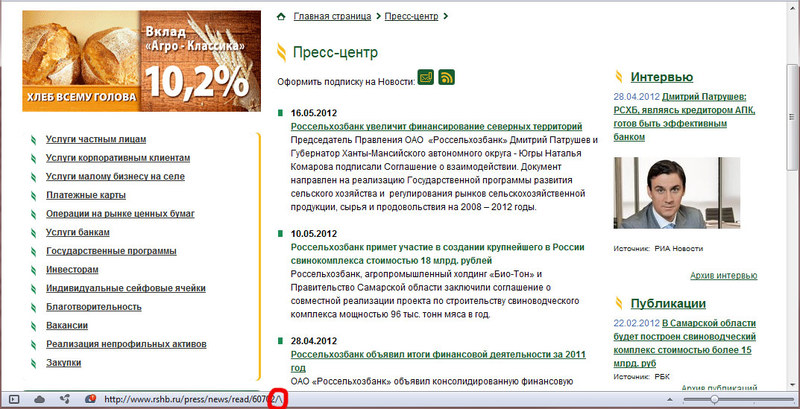

ニュースページで、ニュースへのリンクが奇妙な結末になっていることも確認しました。

この変数を操作する試みはすべて失敗しましたが、Register_Globalsが有効になっていると、XSSを実行できると思われます。

それから私はプレスセンターのページに行くことにしました、そこで私は同様のエラーを見ましたが、すでに変数$ページなしで

このページで操作を行うことにしました-成功しました。 ページ変数がGETを介して渡されると、変数の内容全体がリンクに表示されましたが、二重引用符は変換されました。

答え。

数時間後に答えが返ってきて、感謝し、彼らの銀行についてのそのような心配はどこから来たのか尋ねました:)

エラー自体は、すべてのニュースの撤回に加えて、約3〜4日後に修正されました。明らかに、彼らはこれを間違いとは考えていませんでした。

ロシアの標準銀行

CMSサイトは認識しませんでした。

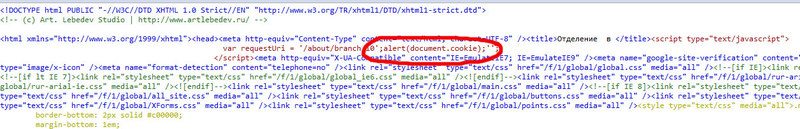

Xss

XSS脆弱性の本質は、GETリクエストのパラメーターがいくつかの場所のページコードに転送されることでしたが、最も重要なのはjsコードに転送されることでした。

requestUri変数はこのjsコードで定義されています(現在のページのアドレスを管理します)が、パラメーターを渡すときに単一引用符がエスケープされないため、任意のjsコードを実行できます。

その後、これで十分なので、サイトをチェックしませんでした。

答え。

回答は5月31日に届きました。

X銀行

X銀行-2つの通知に応答せず、ホールを閉じなかった銀行。そのため、「シャイン」しないことにしました。

最もありふれた間違いは検索フォームです。

フィルタリングは行われず、引用符を追加して入力を閉じてから、コードを挿入します。

その後、これで十分なので、サイトをチェックしませんでした。

答え。

バグ修正と同様、まだ回答はありません。

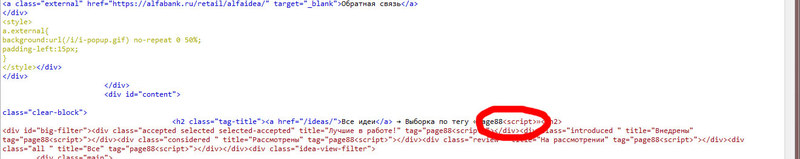

アルファ銀行

Alpha-bankは、コードの正常な実行を妨げる唯一の要素であるXSSがスラッシュであることがわかりました。 GETを介して渡されるパラメーター(idea.alfabank.ru/accepted/page88 any_code )

答え。

最初のメッセージは明らかに届かなかったか、何らかの理由で見逃されました。 2番目の通知から-彼らはすぐに答え、穴を埋めました。

結果。

残念なことに、このようなエラーは非常にゆっくりと修正されます。特に一部のエラーでは、エラーの説明とともにメッセージを再送信して最終的にクローズする必要がありました。

ヒント。

外部リンクをクリックするときは、ハッカーの被害者にならないように、リンクが信頼できるサイトにつながる場合でも、必ずそのパスを確認してください。