あなたが銀行、蒸気船、新聞の所有者であり、3つの会社すべてに提供する必要のある「クラウド」があるとします。 もちろん、サーバーの仮想化に加えて、ネットワークの仮想化も必要です。

あなたが銀行、蒸気船、新聞の所有者であり、3つの会社すべてに提供する必要のある「クラウド」があるとします。 もちろん、サーバーの仮想化に加えて、ネットワークの仮想化も必要です。

これは、1人のユーザーの仮想マシンがお互いを見ることができるようにするために必要ですが、他のユーザーはそれらをまったく見ず、自分の存在さえも知りません。

2番目のタスクは、仮想化できない特定のノード、たとえば、特別なデータウェアハウス、または大きな損失なしに「クラウド」に転送できない何かがあることを想像することです。 仮想マシンと同じセグメントから見えるように、このデバイスを保持しておくといいでしょう。

これはすべて可能です。 最初のケースでは、セグメントが分離されているため、銀行には1つの「クラウド」、汽船-もう1つ、新聞-3つ目があります。 さらに、それらはまるで鋼鉄の壁で隔てられた物理的に異なる場所にあるかのように、情報フローの点でも同様に確実に区切られますが、実際にはマシン自体はデータセンターの同じラックに配置できます。 もちろん、「クラウド」の個々のセグメントのこのような分離は、ユーザーにとってより多くの機会と彼のデータのより高いセキュリティを意味します。 2番目のケースでは、仮想ネットワークも使用されますが、少し異なります。

仮想ネットワークの展開レベルから始めましょう。

これを可能にするさまざまなテクノロジーがありますが、それらにはすべて特定の制限があります。 私たちの実践では、Openflowに決着しました:これは、ネットワークがソフトウェアレベルで構成され、機器がこの構成に適応する場合に、SDN(Software Defined Networking)を実装するためのメカニズムの1つです(手作業でパラメータを設定する必要はありません)。 一般に、Openflowプロトコルは別のトピックのトピックです。 ここで重要なのは、サーバー仮想化と組み合わせてネットワーク仮想化用に特別に作成されたNiciraが開発した実装を使用していることだけです。

この実装の特徴は、制御マシンが実行されている場所で、ハイパーバイザー上でネットワーク仮想化がすぐに開始されることです。 物理ネットワークの「トポロジ」が完全に無関係である場合、オーバーレイネットワーキングアプローチが使用されます。 主なことは、TCPがそこで動作し、その上に論理ネットワークが構築されることです。 TCPがあります。同じラック内のマシン、または異なる地域に分散しているマシンに対して、ネットワーク仮想化に関して任意のソリューションを適用できます。 Openflow標準は大手ベンダーによく知られており、ハードウェアはNEC、Extreme Networks、HPによって作成されています。 たとえば、Google、Yahooは同じテクノロジーを使用しています。

このようなネットワークを設定できるソフトウェアスイッチが必要なのはなぜですか? 実際には、最初は異なるオプションがありました:VLAN(802.1q)を使用することは可能でしたが、問題がありました:使用される各VLANはスイッチに登録する必要があり、さらにVLANの数自体は鉄のレベルで制限されていました。 したがって、多数のスイッチを起動できませんでした。 この問題は解決されていましたが、同僚はOpenflowを使用したLinux用のソフトウェアスイッチを提案しました。 私たちはニシラに連絡し、その結果、彼らと協力して独自の「クラウド」を構築し始めました。

結論-ユーザーが複雑なネットワークを構築できるようになりました。 つまり、「クラウド」に入る顧客は、仮想マシンだけでなく、奇妙なルールに制限されない特定の行動の自由も受け取ります。 これは、ITインフラストラクチャをゼロから構築する多くの企業にとって非常に便利です。

ネットワーク仮想化機能の例を次に示します。

- 最も単純な例:昨年、学生向けのオリンピックを開催しました。 それぞれが独自のネットワーク内にある2台の仮想マシンが機能しました。 3番目は最初の2つを見ました。つまり、ネットワーク間のルーターでした。 学生は、まるで異なる都市の実際の物理ネットワークで作業しているかのように、「クラウド」でシステム管理者のタスクを直接実行しました。

- 設計者のようにマシンとスイッチを追加すると、より複雑なネットワークを構築できます。 たとえば、興味深い成果の1つは、IPV6のみが機能するネットワークです(IPV4はまったく存在しません)。 インターネット上に見えるマシンが1つあります。これはデュアルスタックであり、IPV4アドレスを持たなくなり、ルーターを介してインターネットIPV4にアクセスできます。 ただ面白い体験です。

- このテクノロジーの実用的な応用は非常に論理的です。各ネットワークでは、ユーザーに専用のL2セグメントを提供します。このセグメントでは、たとえばIPXでも任意のトラフィックを任意に駆動できます。 分離が完了しました。ネットワーク間のトラフィックの傍受は、単純に非現実的です。 次に、たとえば何らかの理由で仮想化できない物理サーバーをクラウドネットワークに接続できるようにします。 特別なソフトウェアの助けを借りて、物理ネットワークセグメントは「クラウド」に拡張され、仮想マシンは鉄のセグメントと同じセグメントにあります。これは、大企業のインフラストラクチャを「クラウド」に移行する場合に非常に便利です。

- 少し前に、仮想プライベート「クラウド」などを立ち上げました。 これはAmazonian VPCの類似物であり、より柔軟性があります。 ユーザーが管理されたネットワークで仮想マシンを起動し、そこでDHCPサーバーを上げ、マシンにアドレスを配布し、ゲートウェイを介してインターネット上に表示します。 このような場合のネットワークアドレス指定は「クラウド」によって決定され、常にユーザーに適しているわけではありません。したがって、ユーザーは仮想プライベート「クラウド」を作成し、任意のアドレス指定でネットワークを作成し、そこでマシンを起動できます。 さらに、彼はオフィスからこの「クラウド」への安全な接続を確立し、自分の仮想マシンで作業できます。 さらに、2人の異なるユーザーが同じアドレッシングでネットワークを作成でき、交差しません。 これにより、Niciraネットワークの仮想化+トリッキーなルーター+ネットワークスタックの分離などのソリューションが実現します。 これらすべてが、ユーザーはデータセンター管理者の介入なしに自分自身を管理できます。

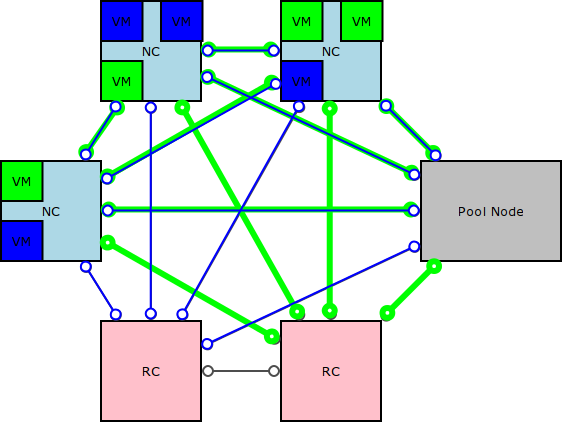

- 前回から:つい最近、別のNicira開発の機能-外部ネットワークを「クラウド」に接続するための高可用性クラスターの使用を開始しました。 つまり、2つの靴ひもがユーザーから提供され、それらを「クラウド」に固定します。 接続回線の1つ(たとえば、クライアントスイッチ)が突然切断された場合、すべてが2番目の回線を通じて機能し続けます。 これは802.1agプロトコルです。2つのノードが仮想ネットワークと物理ネットワークを接続しますが、一方のノードが動作し、もう一方のノードが静止している場合、アクティブ/パッシブモードで動作します。 最初のノードが落ちたときに、2番目のノード(非常に迅速に、パケットが失われないようにする)がトラフィックを自身で通過させ始めます。