Windows Server 2008 R2のActive Directoryドメインサービスの監査

IT環境は静的ではありません。 追跡および記録が必要なシステムでは、毎分数千の変更が発生します。 構造のサイズと複雑さが大きいほど、管理およびデータ開示のエラーの可能性が高くなります。 変更の継続的な分析(成功または失敗)がなければ、真に安全な環境を構築できません。 管理者は、誰が、いつ、何が変更されたのか、誰に権限が委任されたのか、変更の場合に何が起こったのか(成功または失敗)、古いパラメーターと新しいパラメーターの値、システムにログインしたり、アクセスできなかった人、削除した人に常に答える必要がありますデータなど。 変更の監査はITインフラストラクチャ管理の不可欠な部分になりましたが、多くの場合、技術的な問題により、組織は常に監査に注意を払っていません。 結局のところ、何をどのように監視するかが完全に明確ではなく、この問題のドキュメントが常に役立つとは限りません。 追跡する必要があるイベントの数は、それ自体がすでに複雑であり、データ量が多く、標準ツールは便利ではなく、追跡タスクを簡素化できません。 スペシャリストは、監査を個別に構成し、最適な監査パラメーターを設定する必要があります。さらに、結果を分析し、選択したイベントに関するレポートを作成する必要があります。 Active Directory / GPO、Exchange Server、MS SQL Server、仮想マシンなど、いくつかのサービスがネットワーク上で実行されているため、非常に多くのイベントが生成されるため、説明だけでは本当に必要なものを選択することは非常に困難です。

その結果、管理者はバックアップアクティビティが十分であると見なし、問題が発生した場合に古い設定にロールバックすることを好みます。 監査を実施する決定は、多くの場合、重大なインシデントの後にのみ行われます。 次に、 例としてWindows Server 2008 R2を使用してActive Directory監査を構成する方法を見ていきます。

Active Directory監査

Windows Server 2008では、以前のWindows Server 2003と比較して、セキュリティポリシーで構成された監査サブシステム機能が更新され、監視パラメーターの数が53増加します。WindowsServer 2003では、ディレクトリサービスイベントの監査の包含および非アクティブ化を制御するディレクトリサービスアクセス監査ポリシーのみがありました。 これで、カテゴリレベルで監査を管理できます。 たとえば、Active Directory監査ポリシーは4つのカテゴリに分かれており、それぞれに特定のパラメーターが構成されています。

- ディレクトリサービスアクセス ( ディレクトリサービスへのアクセス );

- ディレクトリサービスの変更 (ディレクトリサービスの変更);

- ディレクトリサービスレプリケーション (ディレクトリサービスレプリケーション);

- 詳細なディレクトリサービスレプリケーション 。

グローバル監査ポリシー「ディレクトリサービスアクセスの監査」を有効にすると、ディレクトリサービスポリシーのすべてのサブカテゴリが自動的にアクティブになります。

Windows Server 2008の監査システムは、オブジェクトの作成、変更、移動、および復元のすべての試行を追跡します。 変更された属性の以前および現在の値と、操作を実行したユーザーのアカウントがログに記録されます。 ただし、属性のオブジェクトを作成するときにデフォルトのパラメーターが使用された場合、それらの値はログに記録されません。

注:Windows Server 2003では、監査は変更された属性の名前のみを登録しました。

Windows Server 2008 R2では、監査は次を使用して実装されます。

-グローバル監査ポリシー(GAP);

-システムアクセス制御リスト(SACL)-監査が実行される操作を定義します。

-スキーム-イベントのリストの最終的な形成に使用されます。

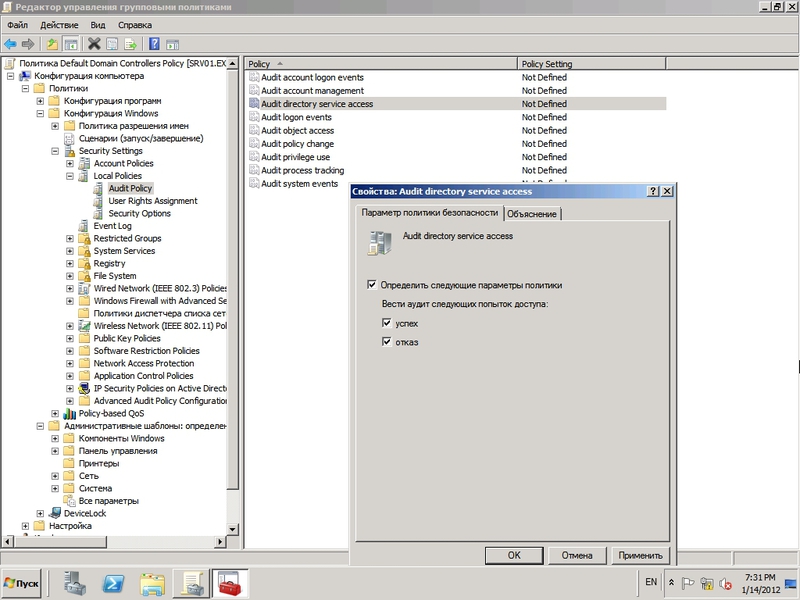

デフォルトでは、クライアントシステムの監査は無効になっており、サーバーシステムの場合、 Active Directoryディレクトリサービスサブカテゴリがアクティブになっており、残りは無効になっています。 グローバルポリシー「監査ディレクトリサービスアクセス」を有効にするには、グループポリシー管理エディターを呼び出して、 セキュリティ設定/ローカルポリシー/監査ポリシーブランチに移動する必要があります。ここで、ポリシーをアクティブにし、制御イベント(成功、失敗)を設定できます。

図1ディレクトリサービスアクセス監査ポリシーの有効化

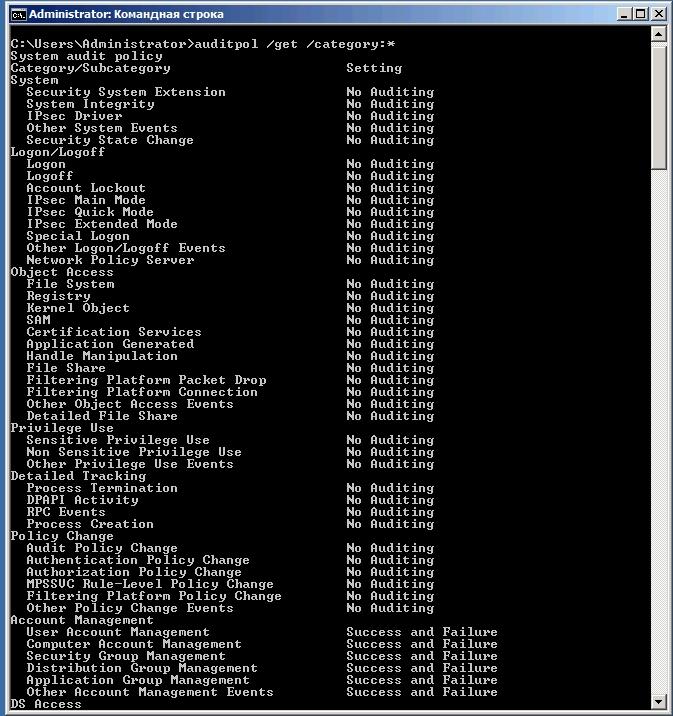

2番目の方法は、設定にauditpolコマンドラインユーティリティを使用して、パラメーターが設定された完全なGAPリストを取得することです。 auditpolでは 、次のコマンドを入力します。

> auditpol /list /subcategory:*

図2 auditpolを使用してインストールのリストを取得する

ポリシー「ディレクトリサービスアクセス」をアクティブにします 。

> auditpol /set /subcategory:"directory service changes" /success:enable

注:コマンドに関する詳細情報は、次のコマンドを実行して取得できます。

auditpol / h

待機しないように、ドメインコントローラーポリシーを更新します。

> gpupdate

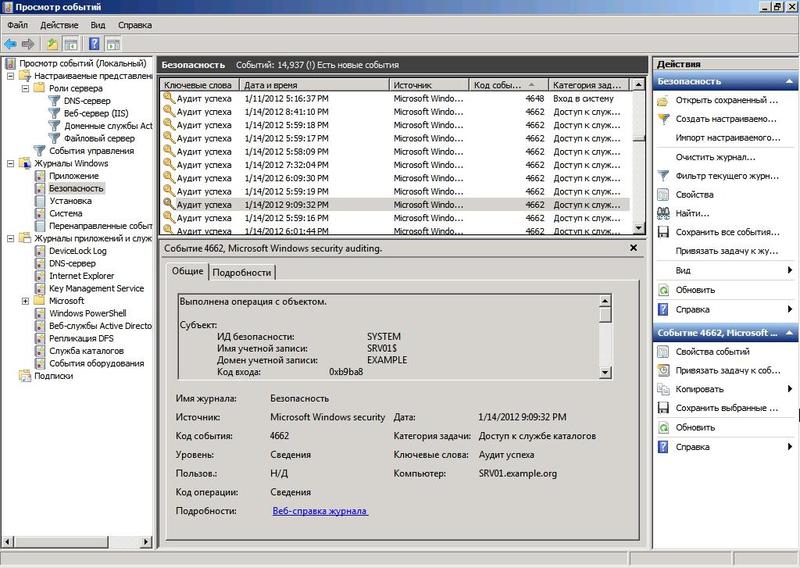

監査ポリシーのサブカテゴリディレクトリサービスへのアクセスにより、コード4662のセキュリティログにイベントが生成されます。これは、イベントビューアコンソールの[ Windowsログ-セキュリティ ]タブを使用して表示できます。

図3イベントビューアーとイベントビューアー

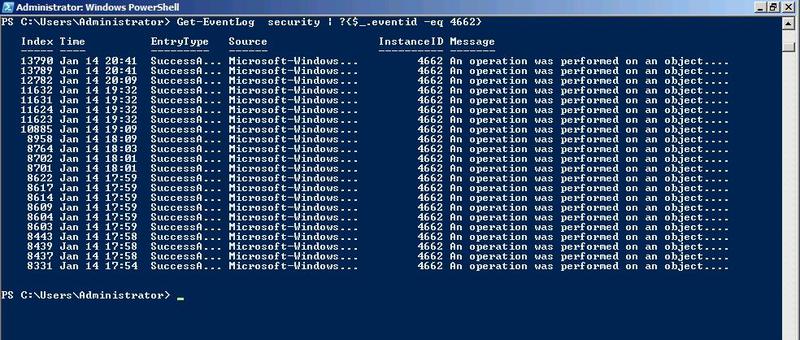

イベントを表示する代わりに、PowerShell Get-EventLogコマンドレットを使用できます。 例:

PS> Get-EventLog security | ?{$_.eventid -eq 4662}

注:Get-EventLogコマンドレットは、特定の条件(After、AsBaseObject、AsString、Before、ComputerName、EntryType、Index、InstanceID、List、LogName、Message、Newest、Source、およびUserName)に従ってイベントをフィルター処理する14のパラメーターを受け入れることができます。

図4 Get-EventLogを使用してイベントのリストを取得する

さらに、いくつかの他のイベント5136 (属性変更)、 5137 (属性作成)、 5138 (属性削除のキャンセル)、および5139 (属性の移動)が記録されます。

便宜上、イベントビューアーコンソールで特定のイベントを選択するには、フィルターとカスタムビュー、および他のサーバーからログデータを収集できるサブスクリプションを使用します。

表1. Windows Server 2008のActive Directoryイベント監査イベントのリスト

資格証明の検証

IDメッセージ

4774アカウントはログインにマップされました。

4775ログインアカウントをマップできませんでした。

4776ドメインコントローラーアカウントの資格情報を確認しようとしました。

4777ドメインコントローラーアカウントの資格情報の検証に失敗しました。

コンピューターアカウント管理

IDメッセージ

4741コンピューターアカウントが作成されました。

4742コンピューターアカウントが変更されました。

4743コンピューターアカウントが削除されました。

配布グループ管理

IDメッセージ

4744セキュリティ検証が無効なローカルグループが作成されました。

4745セキュリティ検証が無効になっているローカルグループが変更されました。

4746セキュリティ検証が無効なユーザーがローカルグループに追加されました。

4747セキュリティ検証が無効になっているローカルグループからユーザーが削除されました。

4748セキュリティ検証が無効になっているローカルグループを削除しました。

4749セキュリティ検証が無効なグローバルグループが作成されました。

4750セキュリティ検証が無効になっているグローバルグループが変更されました。

4751セキュリティ検証が無効なユーザーがグローバルグループに追加されました。

4752セキュリティ検証が無効になっているグローバルグループからユーザーを削除しました。

4753セキュリティ検証が無効になっているグローバルグループを削除しました。

4759セキュリティ検証が無効なユニバーサルグループが作成されました。

4760セキュリティ検証が無効になっているユニバーサルグループが変更されました。

4761セキュリティ検証が無効なメンバーがユニバーサルグループに追加されました。

4762セキュリティ検証が無効な状態で、ユーザーがユニバーサルグループから削除されました。

その他のアカウント管理イベント

IDメッセージ

4739ドメインポリシーが変更されました。

4782アクセスアカウントのパスワードハッシュ。

4793パスワードポリシーチェックAPIが呼び出されました。

セキュリティグループ管理

IDメッセージ

4727グローバルなセキュリティが有効なグループが作成されました。

4728セキュリティが有効なユーザーがグローバルグループに追加されました。

4729グローバルセキュリティが有効なグループからユーザーが削除されました。

4730セキュリティが有効なグローバルグループが削除されました。

4731セキュリティが有効なローカルグループが作成されました。

4732セキュリティが有効なユーザーがローカルグループに追加されました。

4733セキュリティが有効なローカルグループからユーザーを削除しました。

4734セキュリティが有効なローカルグループを削除しました。

4735セキュリティが有効なローカルグループが変更されました。

4737セキュリティが有効なグローバルグループが変更されました。

4754ユニバーサルセキュリティが有効なグループが作成されました。

4755セキュリティが有効なユニバーサルグループが変更されました。

4756セキュリティが有効なユーザーがユニバーサルグループに追加されました。

4757セキュリティが有効になっているユーザーがユニバーサルグループから削除されました。

4758セキュリティが有効なユニバーサルグループを削除しました。

4764グループタイプが変更されました。

ユーザーアカウント管理

IDメッセージ

4720ユーザーアカウントが作成されました。

4722ユーザーアカウントが有効になっています。

4723アカウントのパスワードが変更されました。

4724ユーザーパスワードをリセットします。

4725ユーザーアカウントは無効です。

4726ユーザーアカウントが削除されました。

4738ユーザーアカウントが変更されました。

4740ユーザーアカウントがロックされています。

4765 SIDログがアカウントに追加されました。

4766アカウントログSIDの追加に失敗しました。

4767ユーザーアカウントのロックが解除されました。

4780管理者グループのメンバーであるアカウントにアクセス制御リストがインストールされています。

4781アカウント名が変更されました。

4794ディレクトリサービスの回復モードを設定しようとしました。

5376資格情報マネージャー:資格情報が保存されました。

5377資格情報マネージャー:資格情報がバックアップから復元されました。

その他のイベント

IDメッセージ

1102クリアされたセキュリティログ

4624ログイン成功

4625ログインに失敗しました

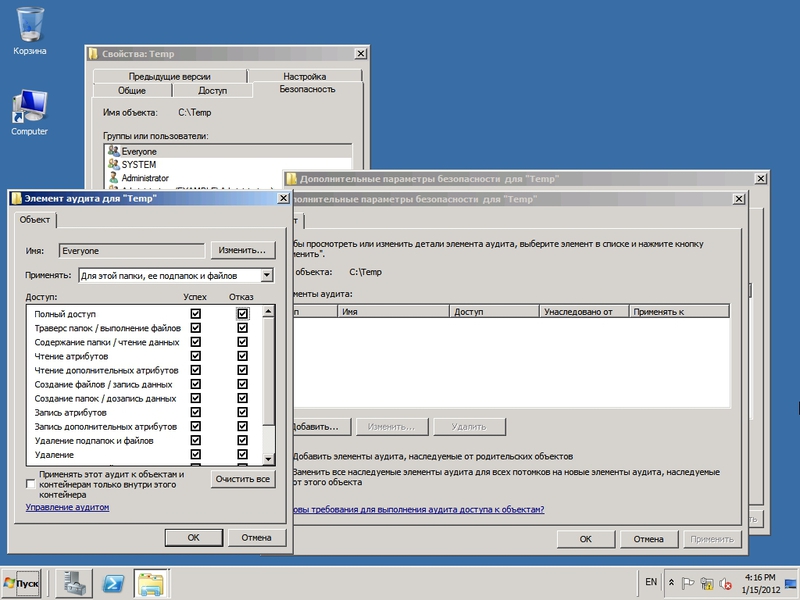

監査ポリシーブランチでは、ログイン/ログオン監査、アカウント管理監査、オブジェクトへのアクセス、ポリシーの変更など、他の機能も有効になっています。 たとえば、共有フォルダーの例を使用して、オブジェクトへのアクセスの監査を設定します。 これを行うには、前述のように、 オブジェクトアクセスポリシーの監査をアクティブにしてから、フォルダーを選択し、[フォルダーのプロパティ ]メニューを呼び出します。 開いた[..の高度なセキュリティ設定]ウィンドウで、[ 監査 ]タブに移動し、[ 編集 ]ボタンをクリックしてから、監査を実行するアカウントまたはグループを追加して指定します。 次に、監視対象のイベント(実行、読み取り、ファイル作成など)と結果(成功または失敗)に注目します。 「 適用 」リストを使用して、監査ポリシーの範囲を示します。 変更を確認します。

図5共有フォルダー監査の構成

これで、これらのすべての操作がセキュリティログに表示されます。

多数のオブジェクトを使用した監査の構成を簡素化するには、[親オブジェクトからのパラメーターの継承]チェックボックスをオンにします。 同時に、[ 継承元]フィールドに、設定の取得元の親オブジェクトが表示されます。

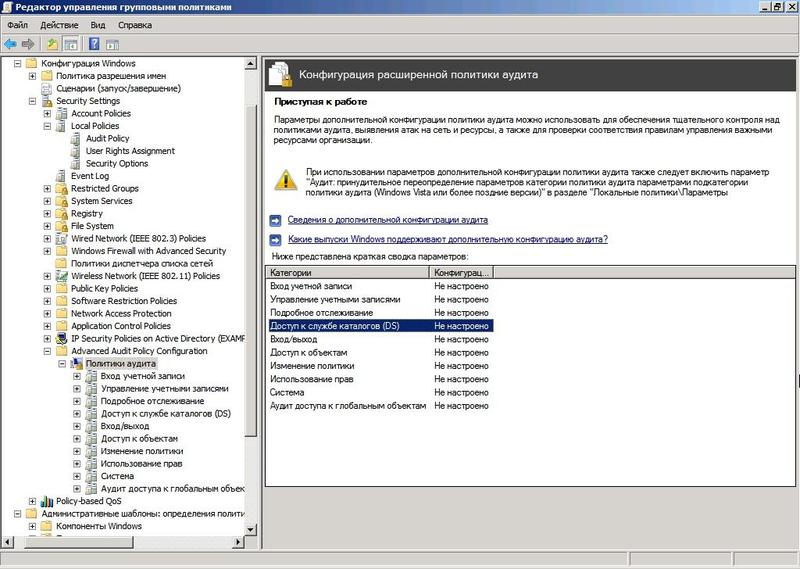

ログに記録されるイベントをより細かく制御するには、 セキュリティ設定/ローカルポリシー/高度な監査ポリシーの構成で構成されている詳細な監査ポリシーを適用します。 10のサブアイテムがあります。

-アカウントログオン-資格情報の検証、Kerberos認証サービス、Kerberosチケット操作、その他のログインイベントの監査。

-アカウント管理 -アプリケーショングループ、コンピューターおよびユーザーアカウント、セキュリティおよび配布グループの管理の監査。

-詳細な追跡 -RPCおよびDPAPIイベント、プロセスの作成と終了。

-DSディレクトリサービスへのアクセス- ディレクトリサービスのアクセス、変更、複製、および詳細な複製の監査。

-ログイン/ログアウト -アカウントのロックアウト、ログインとログアウトの監査、IPSecの使用、ネットワークポリシーサーバー。

-オブジェクトへのアクセス -カーネルオブジェクトの監査、記述子の操作、アプリケーションによって作成されたイベント、認証サービス、ファイルシステム、パブリックフォルダー、フィルタリングプラットフォーム。

-ポリシーの変更-監査ポリシー、認証、承認、フィルタリングプラットフォーム、MPSSVCセキュリティサービスルールなどの変更。

-権利の使用 -さまざまなカテゴリのデータへのアクセス権の監査。

-システム-システムの整合性、セキュリティステータスの変更と拡張、IPSecドライバ、その他のイベントの監査。

-グローバルオブジェクトへのアクセスの監査-ファイルシステムとレジストリの監査。

図6利用可能な詳細な監査ポリシーの構成設定

ユーザーアカウント管理の監査をアクティブにすると、作成、変更、削除、ブロック、追加、およびパスワードや権限などのその他のアカウント設定を監視できます。 それが実際にどのように機能するかを見てみましょう-User Account Managementサブカテゴリを選択してアクティブにします。 auditpolのコマンドは次のようになります。

> auditpol /set /subcategory:"User Account Management" /success:enable /failure:enable

> gpudate

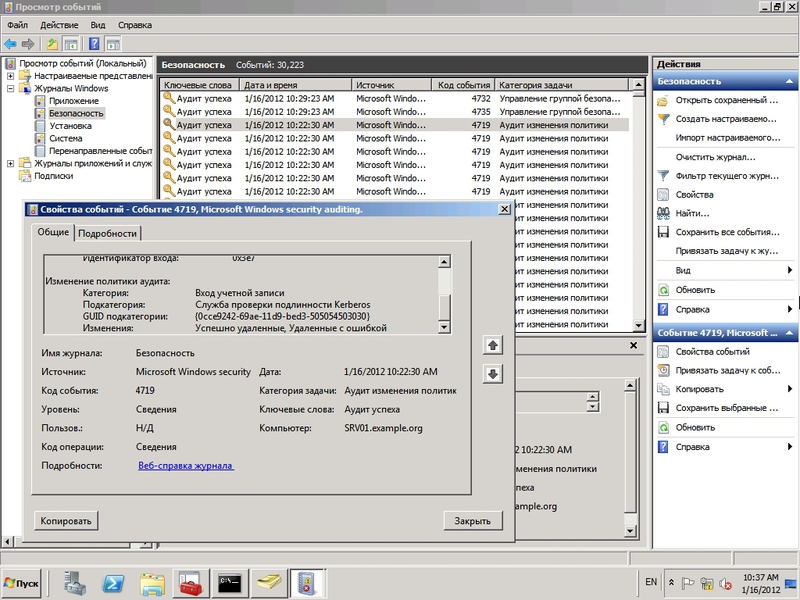

イベントビューアーコンソールの監査システムには、すぐにイベント番号4719が表示されます。監査設定を変更すると、ポリシーの名前と新しい値が表示されます。

図7監査システムによるポリシー変更のコミット

イベントを作成するには、Active Directoryコンソール(ユーザーとコンピューター)を開き、任意のアカウントのパラメーターの1つを変更します(たとえば、ユーザーをセキュリティグループに追加します)。 イベントビューアーコンソールでは、いくつかのイベントがすぐに生成されます。番号が4732および4735のイベントは、セキュリティグループの構成の変更を示し、新しいセキュリティグループアカウントの追加(図8で紫色で強調表示)。

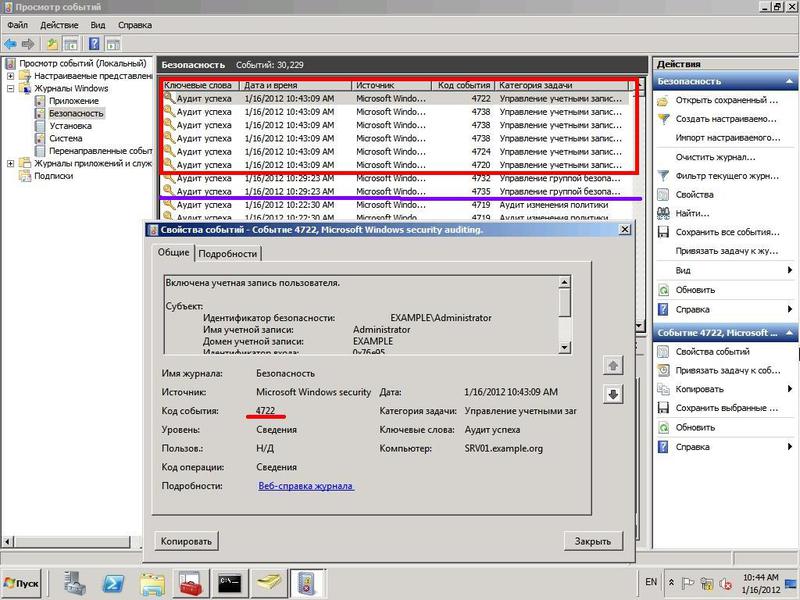

新しいアカウントを作成しましょう-システムはいくつかのイベントを生成します: 4720 (新しいアカウントの作成)、 4724 (アカウントパスワードのリセットを試みます)、コード4738 (アカウントの変更)、そして最後に4722 (新しいアカウントをオンにする)のいくつかのイベント。 監査によると、管理者は新旧の属性値を追跡できます。たとえば、アカウントを作成すると、UAC値が変更されます。

図8新しいアカウントを作成すると、Windows Server 2008監査システムはいくつかのイベントを生成します。

フルタイム監査システムの欠点

確立されたオペレーティングシステムツールは、多くの場合、分析ツールの基本セットのみを提供します。 公式ドキュメント(http://technet.microsoft.com/en-us/library/dd772623(WS.10).aspx)は、ツール自体の機能を非常によく説明していますが、変更を追跡する必要があるパラメーターを選択するのにほとんど役立ちません。 その結果、この問題の解決策はシステム管理者に完全にかかっており、システム管理者は監査の技術的側面を完全に理解する必要があり、その準備レベルに依存します。 さらに、結果の分析、さまざまなレポートの作成は彼の肩にかかっています。

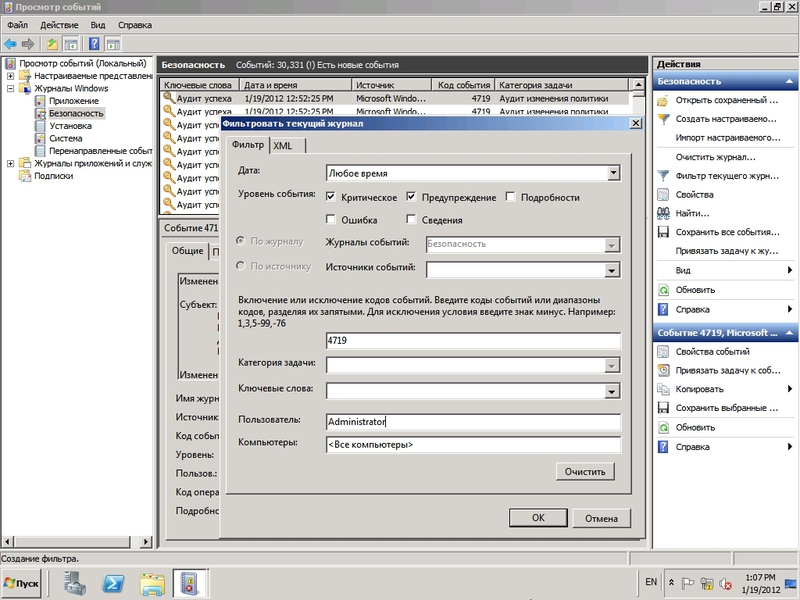

特定のイベントを選択しやすいように、イベントビューアーのコンソールインターフェイスでは、フィルターとカスタムビューを作成できます。 データ選択のパラメーターとして、日付、イベントのログとソース、レベル(重大、警告、エラーなど)、コード、ユーザーまたはコンピューター、およびキーワードを指定できます。 組織には、監査を個人的に設定する必要があるグループおよびユニットに統合された多数のユーザーがいる場合がありますが、この機能はインターフェースでは提供されません。

図 9イベントビューアーコンソールでのイベントフィルターの構成

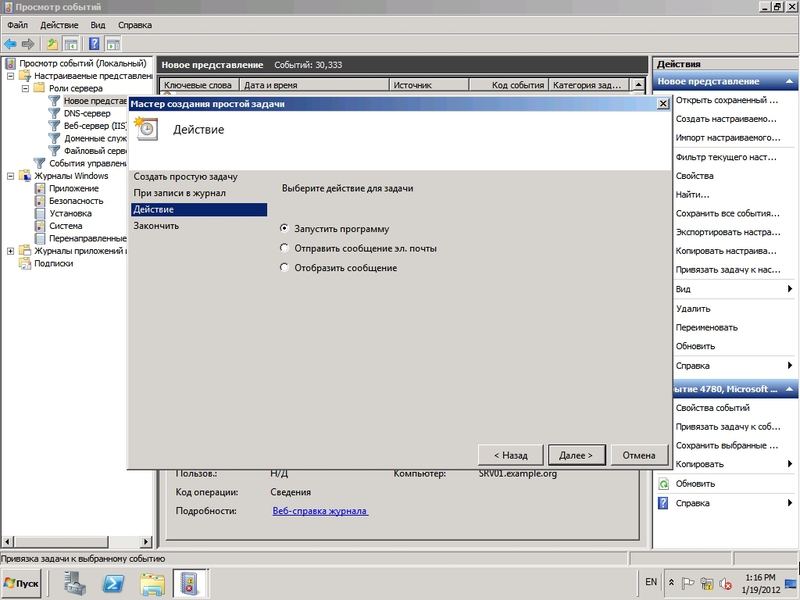

ルールがカスタムビューでトリガーされる場合、タスクを作成できます( タスクをイベントにバインドメニュー):プログラムを実行する、電子メールメッセージを送信する、またはデスクトップにメッセージを表示します。

図10イベントビューアーコンソールでのタスクの作成

ただし、アラートの実装、特にイベントの選択は、完全に管理者に委ねられています。

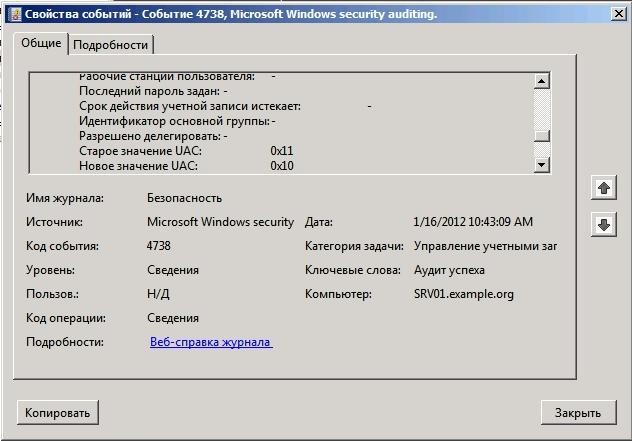

変更された属性を以前の値にロールバックする必要がある場合、このアクションは手動で実行されます-コンソールはパラメーターの値のみを表示します。

図11 Windows Server 2008監査システムは、便利なロールバックの手段を提供せずに、古い属性値と新しい属性値のみを返します

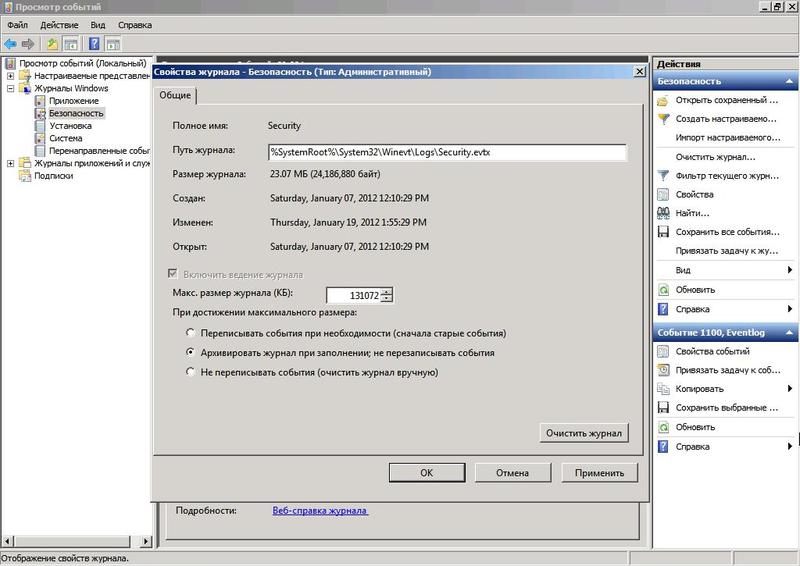

一部のセキュリティ標準では、監査プロセス中に収集されたデータを長期間保存する必要があります(たとえば、最大7年間のSOX)。 これをシステム手段で実装することは可能ですが、非常に困難です。 セキュリティログ(およびその他)のサイズは128 MBに制限されており、多数のイベントがあると、データは数時間で上書き(つまり失われます)する可能性があります。 これを回避するには、イベントビューアーでログプロパティウィンドウを呼び出す必要があります。このウィンドウでは、[ 記入時にログをアーカイブする]チェックボックスをオンにして、ログのサイズを増やし、アーカイブを有効にします。 イベントを上書きしないでください 。」

図12古いセキュリティイベントを失わないために、ログのサイズを増やしてアーカイブを有効にします

しかし、今では多くのアーカイブでイベントを検索する問題を解決する必要があります。

また、通常の監査システムの制限には、グループポリシーの制限された監視機能が含まれることに注意する価値があります。 通常の手段によるこの変更の事実を監視できるという事実にもかかわらず、変更されたパラメーターの値は固定されていないため、正確に何が変更され、新しい値が何になったのかという質問に答えることは不可能です。 状況によってはこれで十分ですが、本格的な監査と呼ぶことは困難です。

***

この記事は、「Windows Server 2008 R2のActive Directory監査の完全ガイド」[PDF]の一部です。 短いフォームに記入して、このリンクからダウンロードできます。