そのため、レポートによると、Anonymousは、サーバーをハッキングして数時間または数日で情報を盗むことができる非常に悪質なハッカーのグループではありません。 StratForや他の多くのような評判の良い組織に対する攻撃の成功例はありますが、攻撃の成功は、攻撃者の超発明的な手法ではなく、リソース管理者の不注意によって説明されます。 したがって、研究者は、匿名にはいくつかの特定のトリックがありますが、グループは広く知られている方法を好むと考えています-まず第一に、それはSQLインジェクションとDDOS攻撃であり、さらに、原則として匿名、最初にデータを盗もうとし、そしてこれが成功しない場合、被害者のリソースでDDOSを編成します。

研究者は、グループを2つの不平等な部分に分けます。熟練したハッカー( 熟練したハッカー )とボランティア( Laypeople )です。 1つ目は、さまざまなIT分野の非常に高いレベルの知識と複雑なシステムの破壊に関する実際の経験を持つ10〜15人を超えない人数の専門家グループです。 ボランティアははるかに大きなグループであり、参加者の数は数十から数百人と推定され、その資格と知識のレベルはほとんどの場合平均または平均より低く、最初のグループ-資格のあるハッカーの指示によって導かれます。

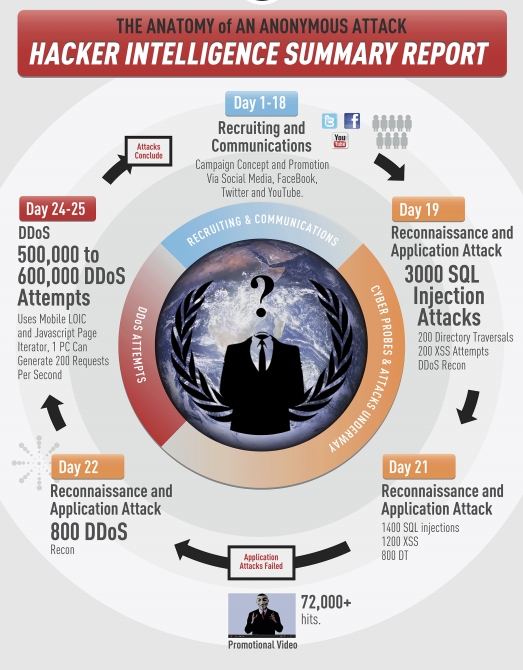

研究者は、被害者のリソースに対する典型的な匿名攻撃を3つの部分に分割します。

- ( 1〜18日目 )参加者の募集と調整。 この段階で、ソーシャルネットワークの機能を使用して、リーダーのグループが将来のチームを収集し、アクションを調整するためにチームを編成します。

- ( 19〜22日 )偵察と、実際には攻撃。 この期間中、熟練したハッカーのグループは、彼らの活動の痕跡を注意深く隠し、 Acunetixや(または) Havijなどのツールを使用して、ハッキングされたリソースの弱点を探します。 セキュリティ違反が検出されると、サイバー犯罪者のグループがそれらを悪用し、必要なデータを盗み、必要と思われる場合は攻撃されたリソースを無効にします(たとえば、StratForは通信盗難の約2週間後に機能しませんでした)。

- ( 24〜25日目 )DDOS攻撃。 原則として、データの盗難が成功しなかったため、この段階で、 低軌道イオンキャノン (LOIC)などの手段を使用する匿名ボランティアは、実際には、たとえば、モバイルブラウザ。

典型的な匿名攻撃のインフォグラフィックを以下に示します。

サイバー犯罪者の熟練した部分が使用するツールは何ですか?

- Havijスキャナーは、イランのハッカーに起因するSQLインジェクション自動化ツールです

- Acunetixスキャナー-Webアプリケーションの脆弱性スキャナー(SQLインジェクション、XSSなど)。

- Nikto Web Scanner-Webサーバーの脆弱性を見つけるためのオープンソースツール。

匿名の攻撃を分析した後、報告会社はデータの盗難とDDOSから保護する方法を説明し、Impervaツールが重要な役割を果たしているのは興味深いですが、それは非常に期待されています。

Impervaのハッカーインテリジェンスサマリーレポートpdfレポートの詳細については、「匿名攻撃の構造」を参照してください 。