まえがき

私は長い間何も研究していない、いわば引退した。 しかし、その後、特定のサークルでよく知られている多くのPE_Kill'aの次のクラフトに感銘を受けました。 なぜなら CRACKL @ B Contest 2010のフレームワークで彼の以前の仕事をたまたま解決しましたが、これは非常に興味深いものでした。

カットの下であなたを待っているのは:CRC32偽物、RC4のブルートキー、RSAの因数分解、MD4のコリジョンの使用、同じハッシュを持つ2つの異なるメッセージの生成です。 これらすべてと、さらに多くが削減されています。

この記事は初心者向けではありません。すべてのアクションを噛むつもりはありません。 その目的は、keygenを作成することです。

はじめに

上記のように、私は長い間カットをしませんでした。 したがって、「スイング」に時間を費やす必要がありました。 また、ツールキットを部分的に復元します。 OllyDbgとIDAのみが残っています。 後者は使用されません。 コンテストの彼の仕事を思い出して、私はいつもよりも脳を活性化させる面白いものを期待していました。 そして、私は間違っていませんでした。

戦いに

知能

まあ、 まず第一に、crackme自体が必要です 。 Ollydbgで開くと、UPXで圧縮されていることがわかります。 最小の抵抗のパスを取り、 QUnpackでそれを解凍しました 。 さらに、長年にわたって開発した私の手法に従って、さまざまな暗号化アルゴリズム、ハッシュアルゴリズム、および16進数アルゴリズムの使用について分析することにしました。 これを行うために、 SnD Reverser Toolを使用しました。これはCRC32 、 RC4 、 MD4を見つけたことを知らせてくれました。 これをすべて知ったので、さらにアクティブなアクションを開始できます。

敵の境界線の後ろ

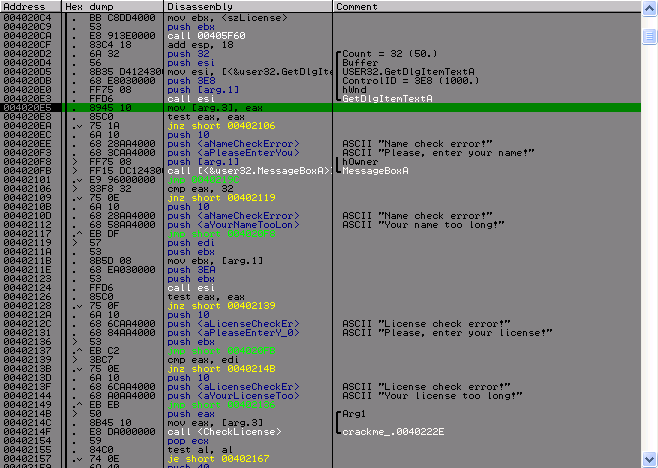

したがって、静的分析を終了したら、動的分析に進みます。 借方記入してください。 繰り返しますが、OllyDbg(以降-olka)でcrackme(以降-クラック)を開きますが、元のパッケージではなく、開梱します。 Ctrl + Gを押してGetDlgItemTextAを入力します。したがって、この関数の先頭に移動し、ブレークポイントを設定して開始します。 テストの名前と特定のライセンスを入力し、[確認]をクリックします。 そこで、ブレークポイントで開始し、Alt + F9を押して、関数を呼び出して名前を取得した直後にクラックのコードに入ります。

その後、名前の長さの2つのチェックがあります。最初は名前が入力されたことであり、2番目は無意味です。 2番目のチェックでは、名前の長さが50の場合、名前が長いことが通知されて終了します。 なぜ無意味なのか、名前が次のように取得されるため

GetDlgItemTextA(hDlg, IDC_NAME, szName, 50);

そして、これは、最大長が50文字以下の文字列であることを意味します。50番目の文字は行末の文字であり、行が49文字を超えることはありません。 同様に、ライセンスがありますが、これは重要ではありません。 結局のところ、すべての最も興味深いことが起こる大事な機能が来るので、私はそれをCheckLicenseと呼びました。

敵のtrenchで

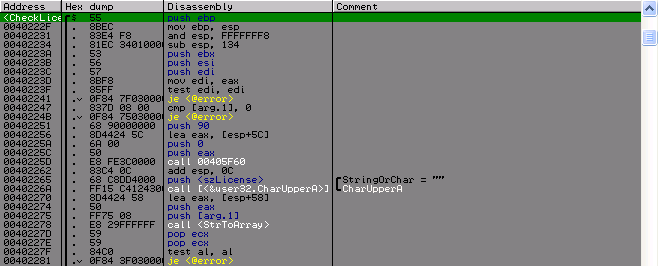

そして、私たちは心の中にいます。 最初の2つの機能は、大文字のライセンス文字の翻訳、そしてライセンスのバイト配列への翻訳です。ライセンスの長さはすでにチェックされています。

改行機能では、アルファベット(0〜9、AF)に対してライセンスをチェックすることがわかります。 ライセンスは、16進文字列に変換されたある種のデータ配列であり、最後に、受信した配列の長さが0×90バイトであるかどうかがチェックされます。 したがって、ライセンスの長さは0×90 * 2 = 0×120(288)文字でなければなりません。

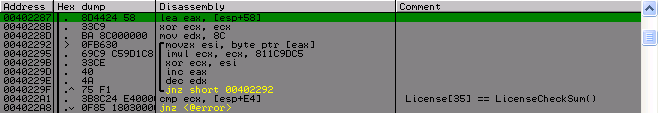

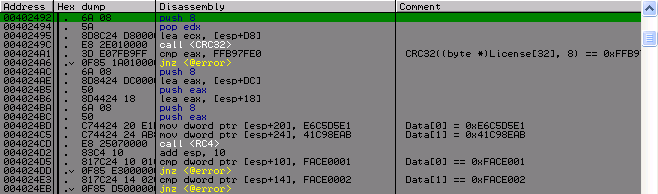

このすべての後、メイン関数に戻ります。 次は、この配列の最初の0×8Cバイト(以降、この配列をライセンスと呼びます)の制御合計を、ライセンスの最後にある4バイト数で計算します。

そして、名前の付いた操作の円が10個あり、各円の結果は4バイトの数値の配列の個別の要素に配置されます。 今後は、この配列がRC4のキーになると言うので、キーと呼びます。

ラウンド0–2:

Round1を除くすべての円は1回使用されるため、コンパイラーによってインライン関数として認識されますが、データの制御合計を取得する関数として、round1自体が最後に2回使用されます。

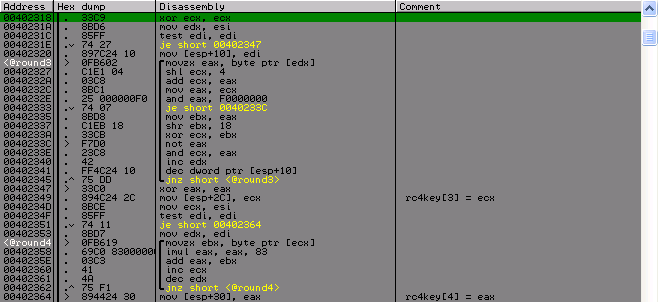

ラウンド3-4:

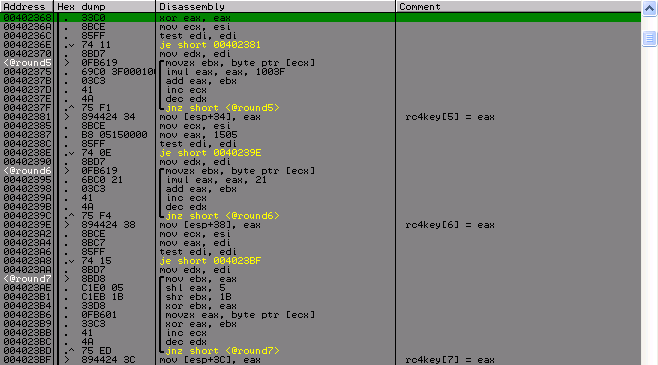

ラウンド5–7:

ラウンド8–9:

ご覧のとおり、round9はライセンスのコントロールサムの計算とまったく同じです。

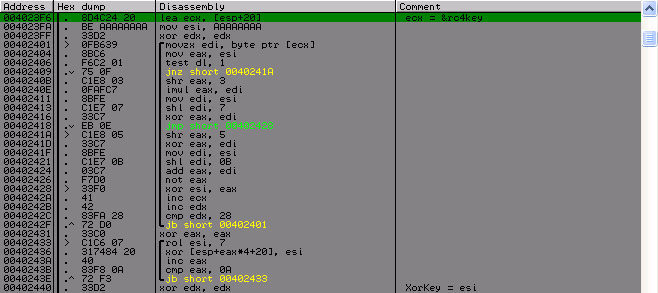

このすべての後、簡単な操作で、キーから同じキーの後続のxsorの値を見つけます。 また、この値は、RC4を使用して、名前から受け取ったキーを使用して、ライセンスの最初の0×8Cバイトを復号化した後の別のテストで使用されます。 そして別の操作では、その結果がさらに必要になります。

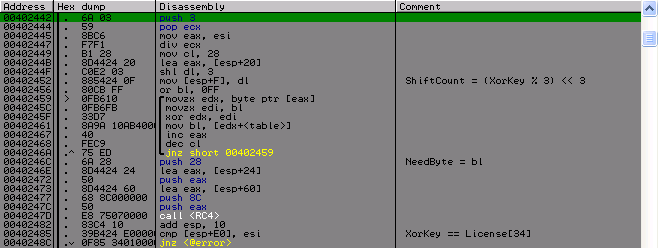

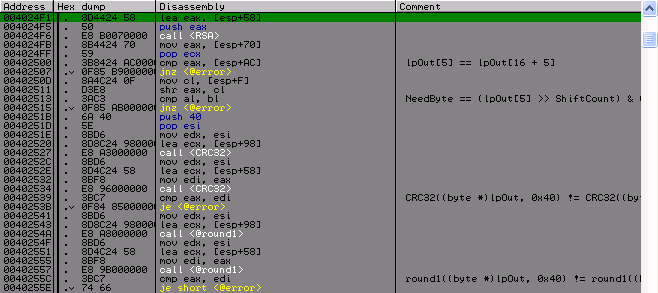

次に、次に必要な2つの値を取得します。 XorKeyを使用して、シフトのビット数を取得し、キーから目的のバイトを取得します。特定の値を上記で受信したビット数だけシフトするときに取得する必要があります。 さて、実際にはRC4復号化自体です。 私はこれがそれだと判断したので、まず、ここで使用される可能性のあるアルゴリズムのリストを知っています、次に、このアルゴリズムに繰り返し会ったキー初期化アルゴリズムによって、私はすぐにそれを認識するだろうと思います。

そして、この値が必要な場所のチェックです。 復号化後、License [34]を取得する必要があります(ライセンスを4バイト値の配列と見なす場合、これを継続します)。値はXorKeyと同一です。 これで、このクラックの最も簡単な部分が終了します。 さらに、時間と労力がかかりました。

次に、8バイトのライセンスのCRC32カウントがあります。これは0xFFB97FE0でなければなりません。 すべてがうまくいけば、これらの8バイトはさらにRC4アルゴリズムを使用して2つのハードコーディングされた値を復号化するキーとして機能し、出力で2つの面を受け取るはずです。 それで、ここが最初の興味深い場所です。 グーグル、キーを見つけるのに役立つRC4の衝突は見つかりませんでした。 しかし、額に8バイトを貼り付けるのは少しばかげて長くなります。 偽のCRC32をすでに処理していて、どちらに進むべきかがわかったのは良いことです。 知らない人にとっては、一言で言うと、「必要なCRC32を取得できるデータから、必要な4バイトを追加/置換するだけです」ということです。 詳細については、 こちらをご覧ください 。 ここから、8バイトではなく4バイトをブルートする必要があります。 私は、さまざまなテクノロジー、マルチスレッド、並列コンピューティングを使用してアブストラクトブラッターを作成しないことにしました。 AMD II X2 250のキーを15分で見つけたシンプルなシングルスレッドブルーターを作成しました。

これは私のブルーターがどのように見えるかです:

int main() { uint32_t key[2] = {0, 0}; uint8_t *pkey = (uint8_t *)&key; rc4_key skey; uint32_t rc4_data[2]; do { fix_crc_end(pkey, 8, 0xFFB97FE0); prepare_key(pkey, 8, &skey); rc4_data[0] = 0xE6C5D5E1; rc4_data[1] = 0x41C98EAB; rc4((uint8_t *)rc4_data, 8, &skey); if (rc4_data[0] == 0xFACE0001 && rc4_data[1] == 0xFACE0002) { printf("Key: "); for (int i = 0; i < 8; i++) { printf("%02X", *pkey++); } printf("\n"); break; } } while (key[0]++ <= 0xFFFFFFFF); printf("\n\n\t\tFin!\n"); return 0; }

正しいキーを見つけたので、上記のすべてのチェックに合格するキーを生成できます。 これをすべて知っていれば、ライセンスの一般的な形式を想像できます。

typedef struct _LICENSE { unsigned char M1[0x40]; unsigned char M2[0x40]; unsigned int FaceKey1; unsigned int FaceKey2; unsigned int AfterXorKey; unsigned int LicenseCheckSum; } LICENSE, *LPLICENSE;

最後の4つの値は既に解析されており、ライセンスの最初の0×80バイトのみが残ります。これらは0×40バイトの2つのメッセージだと思います。

顔の後、関数がすぐに呼び出され、そこにライセンスへのポインターが転送されます。すでにRSAとして署名されています。 私はそれをどのように理解したかを少し説明しようとします。 この関数を入力すると、3つの同一の関数が連続して移動し、そこにデータ配列へのポインター、そのサイズ、および結果を含むバッファーへのポインターが渡されます。 この関数は、バイト単位で逆順で配列から読み取ります。 配列の最後の要素から最初の要素まで。 これは、大きな数値を初期化することに非常に似ています。 これは私に最初に起こったことです。

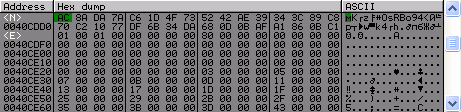

この関数への2番目の呼び出しは、初期化が行われた配列のダンプを調べたときに私の推測を確認しただけで、これらの貴重な3バイト01 00 01を見ました。この値は、RSA復号化の実装で指数として頻繁に使用されます。 最初の関数は公開キーNを初期化したということになります。その後、ダンプからそれを取り出して分解し、分解のためにGPUでmsieveを使用しました 。 キーは小さく、256ビットのみが4分強で因数分解されました。

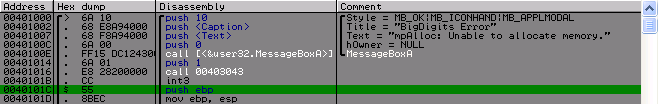

keygenでは、被害者と同じライブラリとクラスを使用する必要があるというルールを常に守ろうとしました。 そこで、どのような種類の多数のライブラリが使用されているかについての手がかりを探すことにしました。 少し牽引力があると、そのようなメッセージに出会い、メッセージのテキストをGoogleに送り込んだところ、使用されているライブラリがすぐに見つかり、 BigDigitsであることがわかりました 。

その後、最初のメッセージの6番目の要素が2番目のメッセージの同じ要素と等しいことを確認します。 また、ShiftCountビットで右にシフトしたときのこの値の下位バイトがNeedByteと同じになるようにします。 上記の2つの値すべて。

その後、最初と2番目のメッセージのCRC32が等しくなかったことが確認され、round1関数でのみ同じ比較が行われます。 その後、すべてが分解されます。この部分では、亀裂は次の部分と同様に特別なものではないようです。

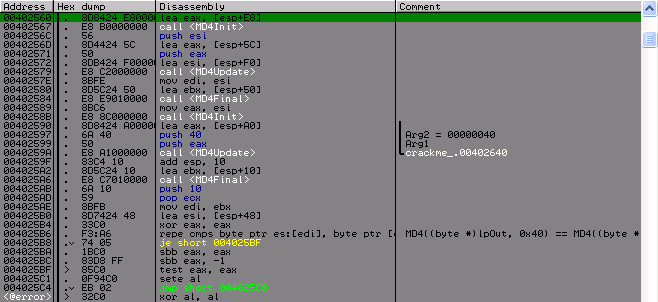

そして最後に、最初と2番目のメッセージのMD4ハッシュがあり、それらが等しい場合、テストに合格しました。 ただし、これらのメッセージの2つの関数のチェックサムが異なる場合、メッセージは異なるはずですが、同時に同じハッシュを持つ必要があり、これはここには適合しません。

ここで、Googleは「md4 collisions」というクエリで再び登場します。MD4の衝突については本当に情報があります。それは異なります。膨大な記事がありますが、表面的な記事もあります。 そして、これらの記事の1つで、中国人が同じハッシュで0×40バイトの2つの異なるメッセージを作成できたことがわかりました。 次のリクエスト「md4 collisions sources」でグーグルを検索します。真実は、そのようなメッセージを2つ見つけるためのソースコードがありますが、それらはLinuxで書かれており、ランダム関数は4バイトの数値を返し、ウィンドウでは0とRAND_MAXを返します( 32767)。 私が長い間問題を抱えていたため、なぜそれが間違ったメッセージを生成するのか。 プロンプトの後、私はDelphiでランダム関数を書き直しました。

keygenを書く

keygenを書く際のすべてのステップを説明するのではなく、いくつかの重要な点にのみ注意を払います。 まず、RC4のキーに名前を付けて作成します。これは省略します。複雑なことはありません。怠け者はこの部分全体をリッピングできます。 次に、キーxorの値を見つけてキー自体を突く必要があります。その後、この値からShiftCountとNeedByteを見つけます。 この部分はリッピングすることもできます;目的のバイトを見つけるには、256バイトのテーブルもリッピングする必要があります。 上記の構造に従って、XorKey値をライセンスに書き込みます。 顔を見つける鍵となる2つの値を書き留めることもできます。それらは一定であり、すべての人にとって同じです。 その後、2つのメッセージを生成する必要がありますが、実際には、覚えている場合、6番目の要素には特定の形式が必要です。 メッセージ生成関数自体にはパラメーターはありませんが、2つの値を渡す必要があるため、これらはShiftCountとNeedByteです。 プロトタイプを変更し、この関数自体のコードにさらに数行追加します。 それは:

if(X0[ 5] != X1[ 5]) continue;

そして、それは次のようになりました:

if(X0[ 5] != X1[ 5]) continue; else if (((X0[5] >> c) & 0xFF) != b) continue;

cはShiftCount、bはNeedByteです。

その後、メッセージはそれぞれX0およびX1に配置されます。 次に、これらのメッセージを1つの大きなメッセージに結合し、RSACryptに入れます。 復号化自体は0×20バイトのブロックで行われるため、暗号化します。 しかし、これも原因で、メッセージ(Mは0×20バイトのブロック)が公開キー(N)よりも小さくなければならないことを知らない問題がありました。これはクラックでは考慮されず、行のすべてを解読します。 したがって、これを考慮する必要があります。 暗号化機能にチェックを追加しました。N<Mの場合、出て新しいメッセージを生成します。これが、ライセンス生成時間が最大15秒遅れる理由です。 RSAを使用してすべてが正常に暗号化された後、名前から受け取ったキーを使用してRC4を使用して、構造の最後の値なしでライセンス全体を暗号化します。 最後のステップは、RC4を使用して暗号化されたライセンスのその部分の制御合計を計算し、それを構造の最後の値に書き込み、16進文字列全体をこのライセンスに変換することです。

以上です!

素材

• www.rsdn.ru/article/files/classes/SelfCheck/crcrevrs.pdf -CRC32偽物

• www.en.wikipedia.org/wiki /MD4 #Collision_Attacks -MD4コリジョン

• www.google.com

• www.wikipedia.org

ソースコード

• github.com/reu -res/ Keygen - for - CrackMe -1- by -PE_Kill-ブルーターとkeygen

PS Keygenはキリル文字を受け入れますが、コンソールの構成方法によって異なります。 私は個人的にコンソールからそれを受け入れませんでしたが、ハードコーディングすれば、すべてがうまくいきます。 私は窓の下で書き直すのが面倒でした。