1.インストールファイルを見つける

2.ゼロデイ脆弱性を見つける

それで、リクエストに応じたコンサート:

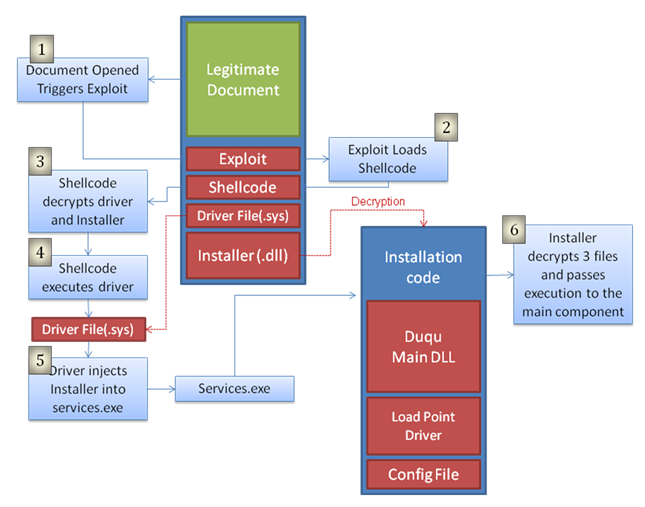

Duqu感染スキーム

CrySySとともに、トロイの木馬のインストールファイルを検出および分析することができました。これは、これまで誰にも確認されていませんでした。

結局のところ、このファイルはMicrosoft Word文書(.doc)です! システム感染は、悪意のあるコードの実行を可能にするWindowsカーネルの未知の脆弱性、およびそれに応じた未解決の脆弱性の悪用を通じて発生します。 ファイルが起動されると、Duquファイルがターゲットコンピューターにインストールされます。 記録によると、マイクロソフトは既にこの脆弱性の解決に取り組んでいます。

このドキュメントは、特定の時間にのみ感染が可能になるように構成されており、指定された企業のみを対象としています。 マルウェアは、今年の8月に感染プロセスのために8日間確保されました。 公開時点でのこのサンプルインストールファイルは一種のものであり、さらにいくつかの種類がある可能性があることに注意してください。

標的システムの感染の結果として、攻撃者は作成アクションを制御する能力を獲得します。 影響を受けた組織の1つで行われた調査が示したように、このトロイの木馬は、コンピューターへのリモートアクセスを提供するために使用されるアプリケーションレベルネットワークプロトコル(SMB)によって制御されました。 一部の感染マシンにはインターネット接続がなかったことに注意することが重要です。 ただし、それらで見つかったマルウェア構成ファイルは、リモートコントロールおよびコマンドサーバー(C&C)との通信が、すべての感染したコンピューターが「通信」する一般的なC&Cプロトコルを介して実行されるように形成されました。 したがって、この場合はプロキシサーバーとして使用されていた他のコンピューターの助けを借りて、攻撃者はセーフゾーンにアクセスできます。

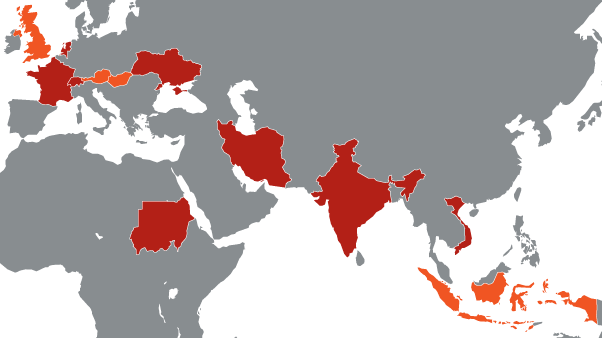

脅威の存在を確認する企業の総数は比較的少ないにもかかわらず、この脅威はいくつかの国に広がっています。 しかし、この脅威は、フランス、オランダ、スイス、ウクライナ、インド、イラン、スーダン、ベトナムなど、8か国にある6つの組織で見られました。 この情報はインターネットプロバイダーを介して取得されたため、その数は異なる可能性があることに注意することが重要です。 さらに、IPアドレスによって企業を正確に識別することはできません。

感染が確認された国は赤、オレンジでマークされています-感染は可能ですが、オレンジでは確認されていません

そして最後に、作業の過程で、以前に知られているものとは異なるDuquサンプルがあり、そのコマンドサーバーはインドにあることが判明しました。 このC&Cインスタンスの場合、サーバーはベルギーにあり、IPアドレスは「77.241.93.160」です。 現在無効になっています。