[parole] — , . . « — » .

ソニーピクチャーズデータベース

ソニーピクチャーズのユーザーベースを調査対象としたトロイハントの研究は、すべてのパスワードがクリアテキストで保存されたことに注目する価値があります。 そして、彼はユーザーのパスワードを分析しました。 これらは彼が得た結果です。

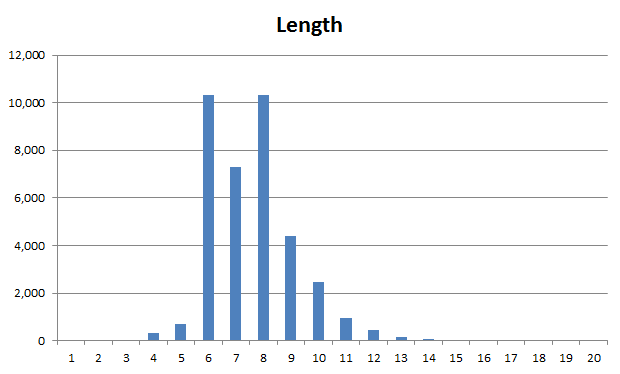

パスワードの長さ

ご覧のとおり、dyneを使用したパスワードの主な数は6〜10文字です。 同時に、その半分は8文字未満です。

使用される記号

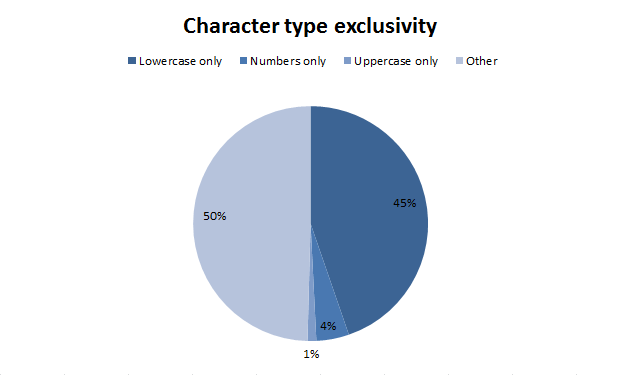

1% -

4% -

45% -

50% -

パスワードの暗号強度は、さまざまなレジスタの文字+数字+特殊文字のバリエーションによって決まります。 文字^パスワードの長さ。 この例では、同じタイプのパスが使用されていることがわかります。

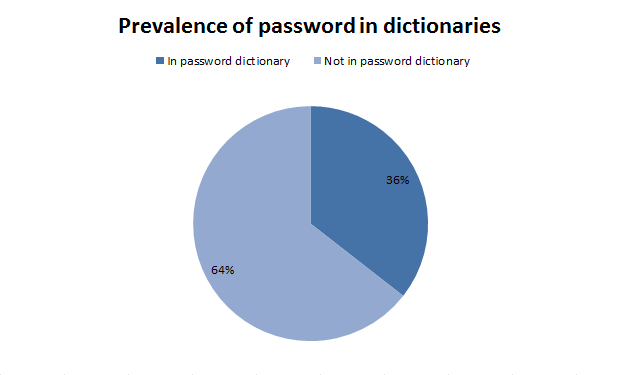

辞書のパスワード

36% -

64% -

このチェックでは、170万語の辞書を使用しました。 ここからdazzlepod.com/site_media/txt/passwords.txtを取得できます。結果が残念なことに、パスの3分の1以上が辞書です。

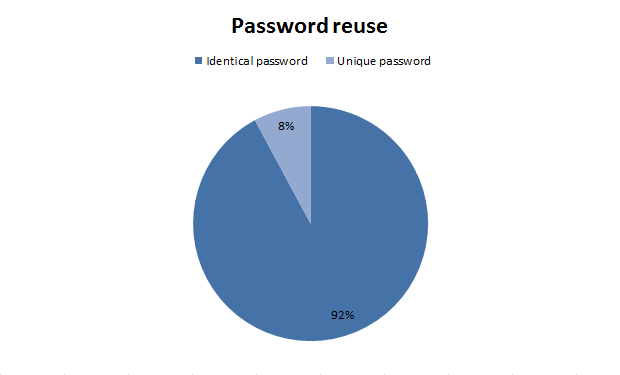

一意性テスト

8% -

92% -

他のサービスのパスワードもSony Picturesデータベースに含まれています。 実際、この表は、どこでも同じパスを使用するユーザーの数を示しています。

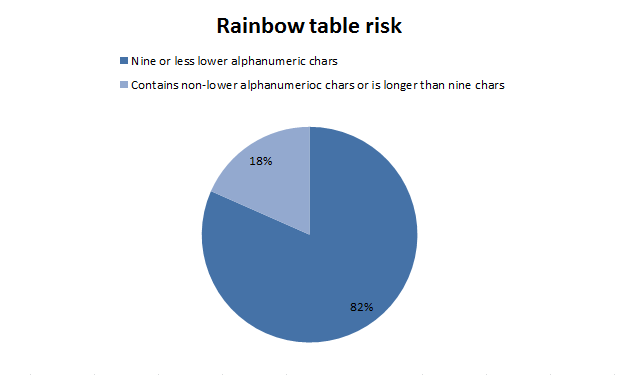

ブルートフォースハッシュ

18% -

82% -

すべてのパスワードはクリアテキストで保存されていましたが、ハッシュであっても、レインボーテーブルを使用して合計の約82%を復号化できます。

メールパスワード

情報セキュリティの分野の独立した研究者が、さまざまなメーラーからの+ 20Kアカウントのリストの手に落ち、メールを入力しました。 2つの部分に分かれたリストは、ここで取得できます。

users - box.net/shared/m9fv11hcrc

passwords - box.net/shared/jek7g37fjk

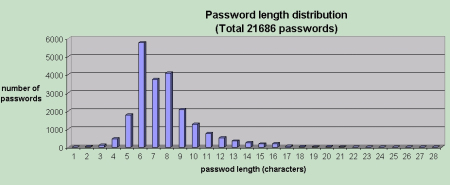

すべてを意図的に混同したため、パスワードを比較することさえできません。 目標はユーザーを危険にさらすことではなく、使用されたパスワードを分析することでした。 最初は、リストは24,546エントリで構成されていました。 それらはすべて、ユーザー名@ドメイン/パスワードの形式でした。 少し掃除した後、23,573アカウントが残っていました。 その後、重複が削除され、出力は21,686アカウントのリストになりました。

それらのほとんどは、人気のある外国のメーラーhotmail.comのソープボックスでした。 ただし、Yahoo、Gmail、AoLなど、他のメールシステムがあったことに注意してください。 以下に、TOP-20ドメインと各ドメインのアカウント数を示します。

1. hotmail.com – 12478

2. yahoo.com – 3012

3. aol.com – 827

4. gmail.com – 512

5. msn.com – 443

6. hotmail.fr – 346

7. comcast.net – 321

8. aim.com – 287

9. sbcglobal.net – 275

10. hotmail.co.uk – 206

11. neomail.com – 153

12. hotmail.es – 117

13. cox.net – 116

14. verizon.net – 96

15. bellsouth.net – 95

16. live.com.mx – 71

17. yahoo.ca – 63

18. yahoo.co.uk – 63

19. charter.net – 47

20. earthlink.net – 46

ユーザー名を見ると、最初の9,586個がアルファベット順に並んでいることがわかります。 文字「A」と「B」で始まります。 彼らが使用するパスワードに基づいて、ラテン語コミュニティに属していると結論付けることができます。 しかし、世界中からのアカウントもあります。

最も頻繁に使用されるパスワードはまだ123456です。以下に示すように、合計21.866個のパスワードのうち91個は123456です。リストにある最も頻繁に使用されるTOP-100パスワードは次のとおりです。

1. 123456 – 91

2. neopets – 39

3. monkey – 27

4. 123456789 – 26

5. 123321 – 24

6. password – 23

7. iloveyou – 17

8. princess – 16

9. horses – 16

10. tigger – 15

11. pokemon – 14

12. cheese – 14

13. 111111 – 13

14. kitty – 13

15. purple – 12

16. dragon – 12

17. nicole – 12

18. 1234567 – 11

19. alejandra – 11

20. daniel – 11

21. bubbles – 10

22. alejandro – 10

23. michelle – 10

24. 12345 – 10

25. hello – 10

26. c***** – 10

27. chocolate – 9

28. hottie – 9

29. alberto – 9

30. 12345678 – 9

31. fluffy – 9

32. buddy – 9

33. 123123 – 9

34. cassie – 9

35. andrea – 9

36. secret – 9

37. shadow – 9

38. tequiero – 9

39. ****llica – 9

40. poop – 8

41. hi – 8

42. sebastian – 8

43. jessica – 8

44. adopt – 8

45. 654321 – 8

46. justin – 7

47. newpw123 – 7

48. scooter – 7

49. soccer – 7

50. holly – 7

51. hannah – 7

52. flower – 7

53. 1234 – 7

54. jessie – 7

55. ashley – 7

56. tiger – 7

57. lauren – 7

58. football – 7

59. elizabeth – 7

60. casper – 7

61. roberto – 7

62. 000000 – 7

63. legolas – 7

64. estrella – 7

65. 159753 – 7

66. anime – 7

67. sabrina – 6

68. moomoo – 6

69. angelica – 6

70. cat123 – 6

71. bonita – 6

72. buster – 6

73. kitten – 6

74. killer – 6

75. qwerty – 6

76. chelsea – 6

77. sasuke – 6

78. olivia – 6

79. theresa – 6

80. america – 6

81. beatriz – 6

82. mariposa – 6

83. oscar – 6

84. rainbow – 6

85. yellow – 6

86. cool – 6

87. ginger – 6

88. maggie – 6

89. friends – 6

90. asdfgh – 6

91. abc123 – 6

92. neopet – 6

93. dancer – 6

94. amanda – 6

95. avatar – 6

96. boogie – 6

97. greenday – 6

98. thumper – 6

99. 666666 – 6

100. bob – 6

パスワードの形式に応じて、次の統計を抽出できます。

43.3%-文字、小文字。 例:猿

2.1%-文字、大文字および小文字。 例:トーマス

15.8%-数字のみ。 例:123456

35.1%-文字と数字。 例:j0s3ph

3.6%-文字、数字、特別。 文字。 例:sandra19_1961

30%-数字で終わる。 例:hello1

次のグラフでパスワードの長さを見ると、それらのほとんどが6文字であることがわかります。

Rootkit.com

2011年2月6日、HBGaryへの攻撃の一環として、匿名グループはソーシャルエンジニアリング手法を使用して、技術的なrootkit.com管理者の1人であるJussi Jaakonahoを侵害することができました。 その結果、ユーザーを含むこのデータベース全体で、リソースの完全なダンプが取得されました。

復号化には、ジョン・ザ・リッパーが使用されました。 ほとんどのパスワードは17.5 MBの辞書を使用して照合され、残りは他の複合攻撃を使用して取得されました。 以下は、最も一般的に使用される10個のパスワードです。

Rank Password Accounts

1 | 123456 | 1023

2 | password | 392

3 | rootkit | 341

4 | 111111 | 190

5 | 12345678 | 181

6 | qwerty | 175

7 | 123456789 | 170

8 | 123123 | 99

9 | qwertyui | 92

10 | letmein | 91

すでに見たように、すでに打ち負かされた123456が再びライトアップされ、人気の3位にあるリソースの名前に似たパスワードをすでに取っていることにも注目してください。 また、データベースの操作時、パスの暗号化解除時の数多くの経験に基づいて、このリソースのアドレスをパスワードとして使用するリソースに出くわすことがよくあります。 ただし、この観察はルールではありません。 しかし、私の実践では、そのようなパスの%が非常に大きく、まったく使用されなかったポータルが既にありました。 私はこの観察の依存性をまだ発見していません。

また、次のリンクでは、リソースrootkit.comで使用されているTOP-500パスワードを利用できます。

dazzlepod.com/rootkit/password

パスワードの強度を確認するには

パスワード推測の速度は、単純な数式で説明できます。可能な文字数をパスワードの長さで累乗し、1秒間に検索されるパスワードの数で除算します。 結果は、おおよその時間(秒単位)です。 ただし、単純なパスワードが実際に何を意味するのかを人に証明するために、数学をロードする必要はありません。 パスワードはどのように安全ですか?Webサイトにアクセスし、<>(ラテン語のレイアウトでは<<パスワード>>という単語)を入力し、そのようなパスが通常のPCで30秒で折りたたまれることを示します。 パスワードをテストするVobshchemは非常に興味深いです。すぐに、パスワードの長さが複雑さよりもはるかに重要であることが明らかになります。 ハッキングの場合、「#R00t $ H3ll」には195年かかりますが、一見単純な「abcdefg1234567」には5722年かかります。

リンク:

howsecureismypassword.net

関連リンク[読み方]:

ロシア企業のパスワード保護問題の分析

10,000個の漏えいしたHotmailパスワードの統計

そして、insidepro管理者がかつて書いたように:

興味深い観察-過去数週間、hash.insidepro.comデータベースは毎日「Webcrack today」パラメーターのリーダーであり、これは朗報です。 さらに、次のサービスwww.md5decrypter.co.uk (非常にまともなサービス、 IMHO )は50億ハッシュのベースを持っていますが、3,300万番目のベースがより少ないという事実にもかかわらず、より効果的であることがわかります150回。 これはもう一度、論文を確認します-「それは量の問題ではなく、質の問題です」。

したがって、パスワードを正常に開いて復号化するために、数百ギガバイトの重さのレインボーテーブルをすぐにダウンロードする必要はありません。 問題を理解するだけで十分な場合、時々補充する比較的小さなベースは非常に良い浸透結果を示します。

材料がスクープされたリソース:

個人的な経験

wikipedia.org

troyhunt.com

stormsecurity.wordpress.com

dazzlepod.com