この脆弱性は、バージョン1.0、TLSの以前のバージョン、およびトランスポートセキュリティレイヤーにあります。 TLS 1.1および1.2のバージョンは脆弱性の影響を受けませんが、ほとんど使用されていません。これにより、攻撃者がユーザーとエンドサイト間の通信を制御できる場合、PayPal、GMailなど多くのサイトが脆弱になります。

今週の終わりにブエノスアイレスで開催されたEkoparty Security Conferenceで、Thai DuongとJuliano Rizzoの研究者は、次の言葉Browser Exploit Against SSL / TLSの最初の文字からBEAST(ビーストとして翻訳)と呼ばれる彼らのコンセプトの証拠を示す予定です。

Duong氏によると、デモではCookieの復号化がPayPalアカウントにアクセスするために表示されます。

BEASTは、HTTPSで公開されている他のほとんどの「攻撃」とは異なります。 他のハッキングの試みは、SSL認証プロパティのなりすましに焦点を当てています。 私たちが知る限り、BEASTはHTTPSリクエストを実際に解読することを可能にする最初の攻撃です。

現在、BEASTは暗号化されたCookieバイトを解読するのに約2秒必要です。 これは、1000〜2000文字の認証Cookieが30分間解読されることを意味します。 ただし、この手法は、TLSの初期バージョンを使用する数百万のサイトにとって脅威です。

Thai DuongとJuliano Rizzoは、TLS 1.0暗号化を使用するほとんどすべてのアプリケーションは脆弱であり、インスタントメッセンジャーやVPNなどを介して送信されるプライベートメッセージを制御および監視する技術を使用できるようになると述べました。

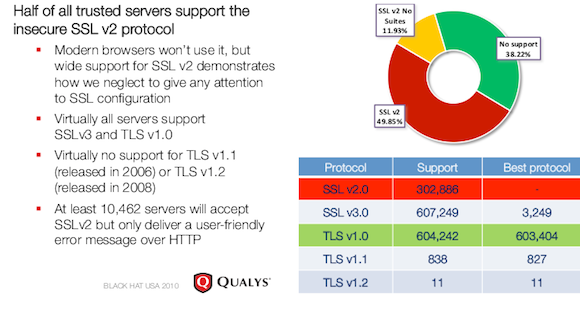

「問題は、正当な理由を与えるまで、人々は何も改善し始めないということです」と、QualysのディレクターであるIvan Ristic氏は言います。「ひどいですね。」

TLS 1.1および1.2サポートスケジュール

MozillaおよびOpenSSL開発者はTLS 1.2を実装する必要がありますが、Microsoftにはもう少し成果があります。 セキュアTLSバージョンはIEブラウザーとIIS Webサーバーで使用できますが、デフォルトでは使用できません。

Thai Duong:「ほとんどのブラウザとサイトはそれぞれSSL 3.0とTLS 1.0を使用しています。サイトの所有者がバージョン1.1または1.2にアップグレードすることに決めた場合、クライアントの大部分が失われます。」

更新する

ユーザーリストから:

このエクスプロイトは、ページにJavaScriptコードを埋め込むことで、中間者のような働きをします。 攻撃者はhttpsトラフィックをリッスンし、クライアントページにJavaScriptを挿入します。 その後、このスクリプトは、攻撃者に知られているコンテンツと同じ接続を介してリクエストを送信し続けます。 攻撃者はリクエスト本文の内容を知っているため、ユーザーのCookieなどのHTTPヘッダーを解読できます。

つまり、ページでJavaScriptが無効になっている場合、すべてのHTTPS接続は安全なままです。