おはようございます。

最近、盗まれたコンピューターを、銀の大皿にいる攻撃者に関するすべての情報を提示する魔法のサービスを使用して見つける方法について、habrについて頻繁に報告されています。

これは主にこことここで説明するイベントに関するものですが、自分の手ですべてをやりたい人

何らかの理由で、このようなプログラムのレビューがあるように思えましたが、検索では何も返されなかったので、素晴らしいPreyサービスについて一般に伝えることにしました。 それについて知っている人、それを使う人、または他の人のために、記事の結論を読むことをお勧めします。 同様の製品のすべてのユーザーのラクダに関するいくつかの情報があります。

詳細に興味がある人のために-猫をお願いします。

ウェブサイトに掲載されているサービスについて簡潔かつ明確に:

Preyを使用すると、携帯電話やラップトップを常に追跡でき、それらが消えたり盗まれたりした場合に見つけることができます。 これは簡単なオープンソース開発であり、さらに完全に無料です。 彼女はただ働いています。

これは何ですか

プレイは、コンピューター/電話で実行中に静かに座って静かになり、ホストの信号で、現在のユーザーの行動を静かに監視し始めるプログラムです(一部の人格に例えられず、「泥棒」と言う-多分これは連絡方法を探しています)。 しかし、まず最初に。

一般的な言葉:

- PreyはGithubにあるオープンソースプロジェクトです

- すべては主にBashで書かれています。 PerlとPythonが存在します

- プロジェクトは2.5年前です(最初のコミットは2009年2月18日に行われました)

- クロスプラットフォームクライアント。 公式Webサイトでは、Windows、Linux(Ubuntuの個別パッケージ)、Mac OS、Androidマーケットへのリンクのバージョンがダウンロード可能です

- 現在のバージョン0.5.3

さらに、Macのバージョンに基づいてレビューを行いますが、WindowsとLinuxの場合、すべてがインストーラーの外観のレベルでのみ異なります。

設置

インストールを開始すると、2つの構成オプションを選択するように求められます-個人アカウントを操作するか、レポートを直接メールに送信します。

2番目のオプションについては、さらに説明する価値があります。 ここでは、ページが消えるとすぐに、プログラムが指定された間隔の存在を確認するURLを指定する必要があります-監視を開始します。 もちろん、メールを送信するためのSMTPの詳細を指定します。

インストールの種類を選択し、アカウント情報を入力するか、preyproject.org(Prey + Control Panelのバージョン)および管理者パスワード(rootとして実行するため)に登録すると、インストールが実行されます。 さらにMac OS(そして確かにLinux)では、cronで解決します:

*/20 * * * * /usr/share/prey/prey.sh > /var/log/prey.log

これでインストールは完了です。 獲物には、cronで解決することによる小さな副作用が1つあります。これは、インストールされているプログラムのリストには含まれていませんが、むしろプラスです。 バスケットからの削除は行われませんが、インストーラーに含まれているアンインストーラーの助けを借りて行われます。

制御盤

私はスタンドアロンモードを使用しなかったので、それで作業する人のために、すべてがそこで起こる方法についてのコメントで退会してください。

そのため、コントロールパネルを開くと、接続されたデバイスに関する一般情報、新しいボタンの追加(クリックするとインストール中にデバイスを接続することを提案します)、プロアカウントの控えめな広告が表示されます。 一般的に、余分なものはありません-すべてが適度で、直感的に明確で、最も重要なのは、主なものだけです。

次に、名前をクリックすると、このデバイスのPreyコピーコントロールパネルが開きます。 デバイスに関する設定と情報を非表示にする4つのタブがあります。 左側には、少し一般的な情報が静かに表示され、レポートのリストとデバイスのリリースボタンがあります。

残念ながら、私は親アカウントを持っていないため、一部の機能は利用できませんが、それらについて読むことができます。 記事の最後に、denyushkuに支払う場合にできることの短いリストを示します。 有料サブスクリプションで利用可能な機能アスタリスクでマークします。

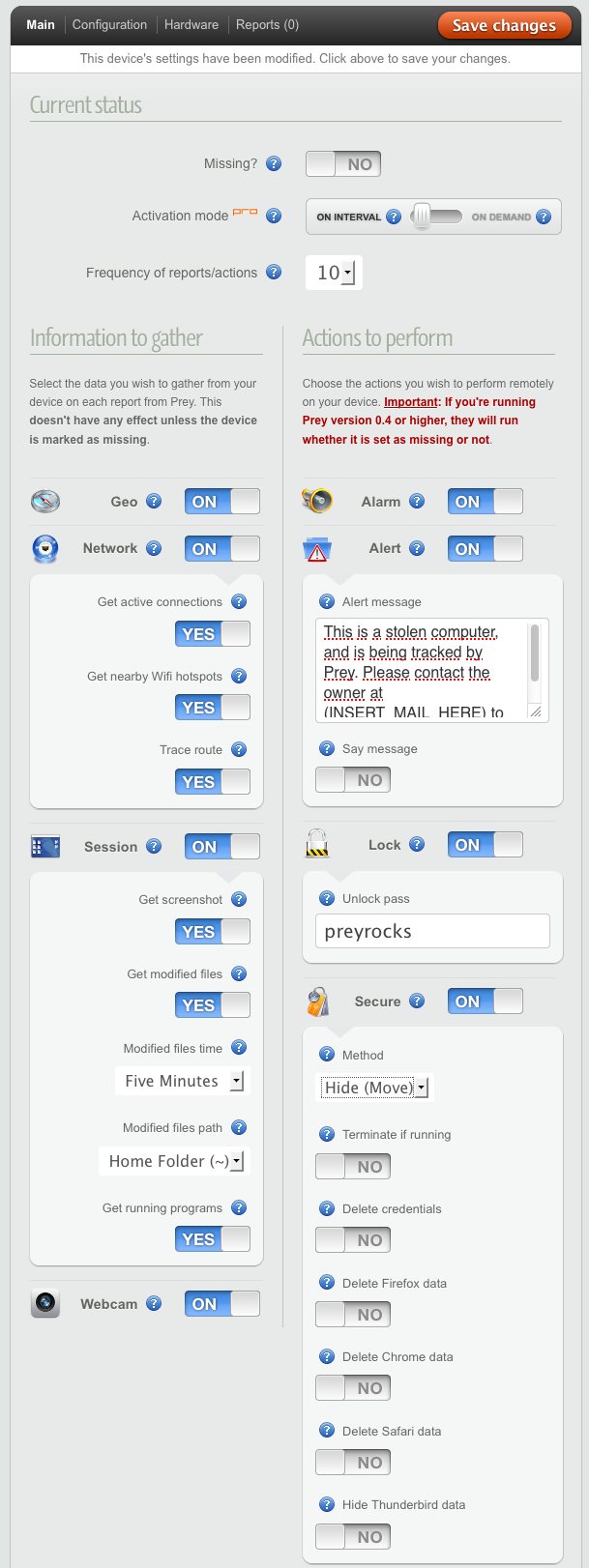

基本設定

基本的な設定はかなりあり、すべてがグループにまとめられています。

最上部には、現在のステータスの設定があります。ここでは、損失を「報告」し、更新間隔を変更し、すぐに報告を要求できます(*)。

さらに、設定は2つの列に分かれています。収集する情報と実行するアクションです。

収集する情報:

- 現在の場所に関する情報。 GeoIPまたは統合GPS

- ネットワーク情報:アクティブな接続、Wi-Fiホットスポット情報、トレース

- 現在のセッションに関する情報:スクリーンショット、実行中のプロセス、変更されたファイルに関する情報:期間、監視用フォルダー

- カメラ映像

実行するアクション:

- 30秒ごとに音を出す

- テキストメッセージ(座標または最後通atumを指定できます)を表示し、このメッセージを読み上げます

- 指定されたパスワードを入力する前にデバイスをロックします

- パスワード、Cookie、Firefox、Safari、Chrome、Thunderbirdプロファイルを削除または移動できます(オプション)。

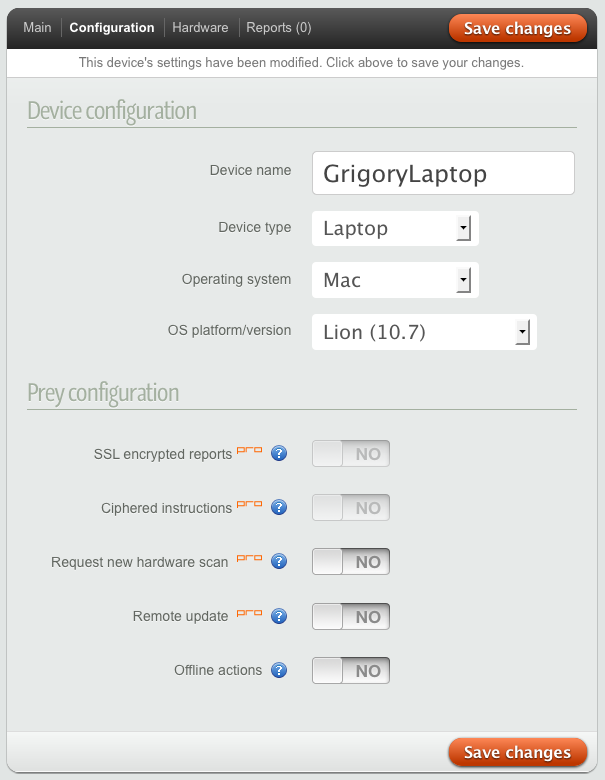

構成

コントロールパネルとスクリプト自体の構成は次のとおりです。

さらに、スクリプト自体の設定があります。

- *レポートはSSLを介して送信されます

- *命令を暗号化します。 どうやらサーバーから転送するときの保護のため

- *コンピューターのハードウェアを定期的にスキャンします。

- *自動更新

- オフラインで受信した最新の構成で作業する機能

PreyはOS X Lionのアップデートに気付かなかったことに注意してください。ペンを変更しなければなりませんでした。

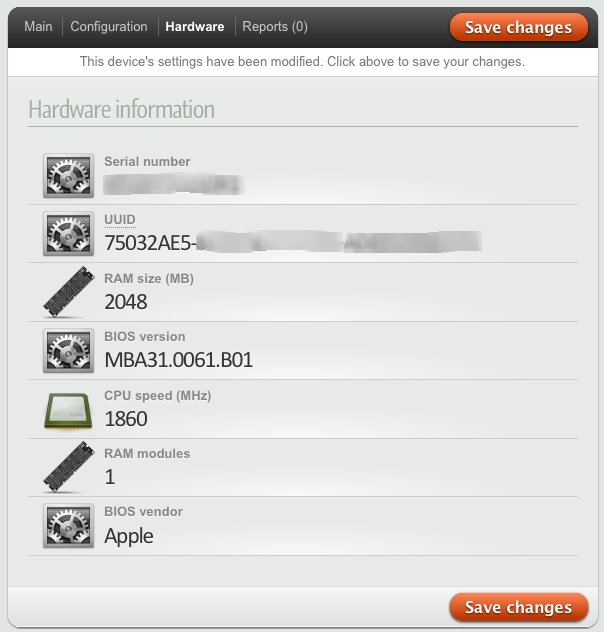

鉄

話すことは何もありません、すべてが非常にシンプルで明確です。

それで、私たちはすべてが始まった最も興味深い場所に着きました!

報告書

レポートにはさまざまな情報がたくさんありますが(すべては設定で選択された内容に依存します)、したがって、受け取ったすべてを部分的に分析します。

レポートを表示すると、左側の情報がIP(プライベート、パブリック、ゲートウェイ)およびMACアドレスに関する情報に置き換えられます。

レポートの最初の部分、誇らしげにLocationと呼ばれている部分には、デバイスの推定位置を示すマップがあります。 伝えられるところによると、この場合、彼は半キロを逃したからです。

以下は、内蔵カメラ(ある場合)の写真と、 Picture and Screenshotのスクリーンショットです。 私は2つの理由でここに表示しません-私は写真を取得しませんでしたが、画面上の個人情報。

さらに、そこに書かれていることを多かれ少なかれ理解している人のための情報のブロックがすでにあります。 ほとんどの行商人にとって、どのように見えるかは非常に明確であるため、私はそれらをすばやく実行して情報を提供します。

稼働時間という見出しの下では、システムの予想稼働時間データは次のとおりです。

11:20 up 4 days, 11:52, 2 users, load averages: 0.21 0.42 0.39

実行中のプログラムの見出しの下には、 実行中のすべてのプログラムのリストがあります。

USER PID %CPU %MEM VSZ RSS TT STAT STARTED TIME COMMAND

...

grigory 1212 0.0 0.9 2520340 19316 ?? S Sun02PM 0:04.65 .../MacOS/Terminal -psn_0_491640

...

Logged Userパートには、 ログインしているすべてのユーザーのリストが含まれています。

grigory

Logged Userには、 netstatコマンドの出力が含まれています。

Active Internet connections (including servers)

Proto Recv-Q Send-Q Local Address Foreign Address (state)

...

tcp4 0 0 grigorylaptop.im.56649 checkip-pao.dynd.http LAST_ACK

tcp4 0 0 grigorylaptop.im.56392 186-011.skype.qu.34051 ESTABLISHED

...

Wi-Fiネットワークに関する情報もあります(もちろん、接続されている場合)。

agrCtlRSSI: -57

agrExtRSSI: 0

agrCtlNoise: -91

agrExtNoise: 0

state: running

op mode: station

lastTxRate: 18

maxRate: 54

lastAssocStatus: 0

802.11 auth: open

link auth: wpa2-psk

BSSID: 00:**:**:**:**:**

SSID: ******

MCS: -1

channel: 11

Complete Traceブロックには、google.comへのトレースが含まれています。

traceroute: Warning: www.google.com has multiple addresses; using 74.125.232.18

traceroute to www.l.google.com (74.125.232.18), 64 hops max, 52 byte packets

1 .....

.....

6 *

7 msk-ix-gw1.google.com (193.232.244.232) 36.192 ms

8 *

9 74.125.232.18 (74.125.232.18) 33.950 ms

ここでレポートが終了しますが、この情報でも十分であるように思えます。

長所

利点に関しては、上記からすべてが明らかであると思いますが、別に検討したい点が1つあります。

ネットワークセキュリティの専門家に関するニュースの議論では、いつかPreyの作成者が彼の知らないうちにユーザー自身を監視し始めると述べられました。 私の意見では、スタンドアローンモードのコンパートメントのオープンソースコードでは、このような状況は起こりそうにありませんが、パラノイアが発生した場合、サーバーから通信コードを削除してソースを修正すると幸福が得られます。

短所

Preyを使用する長所について説明しますが、ちなみにマイナスはありません。つまり、もちろんそうですが、私には気づかれていませんでした。 無料版には不快な瞬間が1つあります。コントロールパネルはHTTP経由で動作しますが、ほとんどの場合、注意して見落としていました。

プロアカウント

有料サブスクリプションでは、次のオプションがすべて利用可能になります。

- クエリレポート

- レポートはSSLを介して送信されます(「完全なSSL暗号化」はサイトに書き込まれます。コントロールパネルもHTTPS経由であるようです)

- 指示を暗号化します。 どうやらサーバーから転送するときの保護のため

- コンピューターのハードウェアを定期的にスキャンします。

- 自動更新

- デバイスアクティビティモニター

- レポート間隔は2分に短縮できます。

- 複数のデバイスへの自動インストール

あなたはラクダですか?

どのラクダ? -お願いします。 もちろん、コンピューターを監視するのは良いことです。もちろん、強盗に関する声明といくつかのレポートを入手できます。 しかし、これはすべて海外にあり、私たちの最愛の祖国では誰もが正反対を理解できます。 したがって、私は、 グラズコバがロシアの法のプリズムを通して見た厳しい現実の絵の輪郭を描くことを提案しました 。 執筆の時点で、メアリーはこの記事が機能していると述べた。 したがって、私たちは冷静に待っています。これについて宣伝しないでください。

結論ではなくあなた自身について

約2か月前にこのサービスの使用を開始しました。ラップトップを購入した直後にインストールし、同時にHTC Desireにそれを投げました。 そのロンドンの専門家について読んだとき、私は彼らについて思い出したとすぐに言わなければなりません。 コンピューターについてはすべて明らかです-彼はcronに座って静かに仕事をしていますが、Androidについてはすべてがどのように機能するのかわかりません(ソースを選ぶ時間はありません)が、主なことは言うことができます-それはバッテリーとパフォーマンスの問題を引き起こしません。

サービスの詳細のため、使いやすさについて話すことは困難です。 私の専門家でない意見では、サービスは1つのことを除いて苦情を投げかけません。コントロールパネルが時々遅くなる-明らかに彼らはすでに多くのユーザーを持ち、サーバーは負荷に対処し始めています。 そうでなければ、すべてが素晴らしいです。

UPD 1.以降 コメントは「アヒルはディスクをフォーマットします」というスタイルでスリップします。「ルートパスワードは3回クリックするだけで取得できます」、投稿の冒頭で、記事へのリンクが作成されたことは偶然ではありません。最も重要なことは。 したがって、あなたの武器庫にそのようなプログラムがあることは理にかなっています。

UPD 2. 盗難が発生した場合のラップトップの所有者の行為の法的側面に関するglazkova の記事。