このセクションでは、(Murdoch&Danezis 2005)で説明されているTorの低コスト攻撃8を見ていきます。 低コスト攻撃という用語は、攻撃者が成功するには、たとえばTorノードの1つであるなど、ネットワークの一部のみを監視できることを意味します。 MurdochとDanezisは、いくつかのタイミング攻撃オプションにTorの脆弱性を示しましたが、これは脅威モデルを超えていません。 彼らは、Torの匿名性は、グローバルな受動的オブザーバーの助けなしでは破られないという主張に反論しました。

基本的な考え方は、低レイテンシーですべての匿名化システムに見かけ上避けられない制限を使用することです-時間。 攻撃の目的は、Torチェーンの編成に現在使用されているノードを特定することです。 成功した場合、これはTorを強く匿名化することになります。 著者は、実際の実験結果で理論計算を確認します。 そして、最終的に、彼らはターザンやモーフミックスなど、低レイテンシの匿名化ネットワークはすべて攻撃の対象になると結論付けています。

攻撃のアイデア

この攻撃は、遅延が小さいシステムではストリームに遅延を導入する余裕がないという事実に基づいています。 したがって、パケットの時間的特性(タイミングパターン)はチェーン全体に保存されます。 Torの開発者がネットワーク上のグローバルなパッシブオブザーバーの出現を信じられないと考えていたため、攻撃が可能になりました。 この状況は考慮されておらず、脅威モデルには含まれていません。 しかし、低コストの攻撃は、開発者の判断の誤りを明らかにし、Torがいくつかのタイミング攻撃オプションに対して依然として脆弱であることを示しました。

実際、攻撃者はネットワーク内のすべての接続を見ることはできません。 しかし、彼がTorノードの1つとして機能し、自分と他のすべてのノード間の遅延を測定することを妨げるものはありません。 これらの遅延の知識を使用して、各ノードがいつでも送信するトラフィックの量を間接的に推定できます。 さらに、すべてのネットワークキャッチのトラフィック量の経時的な分布を把握しているため、この手法(Danezis 2004)を使用して、同じ特性のトラフィックを送信するノードについてかなり適切な推測を行うことができます。 つまり、匿名化チェーンを明らかにします。

Torアーキテクチャは攻撃を助長します。 Torノードは接続ごとに個別のバッファーを割り当て、バッファー処理はラウンドロビン方式*モードで実行されます。 バッファーにストリームがない場合は無視され、次のバッファーの処理が開始されます。 パフォーマンス上の理由から、ミキシングは削除されています。 このように

- 新しい接続が確立されたとき。

- または、既存の接続が削除されます。

- または現在の接続でトラフィックが変化したとき

攻撃者

攻撃を成功させるには、攻撃者はTorネットワーククライアントの1人である必要があります。 このようなノードは、悪意のある(破損したノード)またはプローブ(プローブノード)と呼ばれます。

攻撃モデル

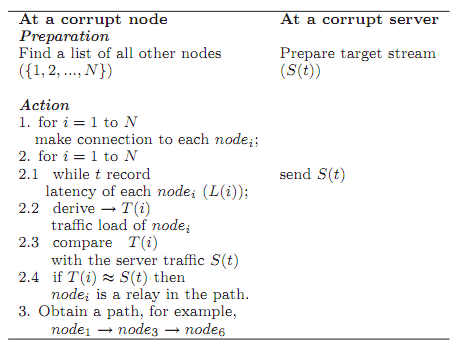

攻撃の主な段階:

- 悪意のあるTorノードは、他のTorノードとの接続を確立して、これらのリンクの遅延を測定します。

- 悪意のあるTorノードは、これらすべての接続の遅延をしばらく監視していました。

- 遅延測定は、悪意のあるノードが接続されている各Torノード(Torノードのトラフィック負荷)によって送信されるトラフィックの量を推定するために使用されます。

- トラフィック量の知識に基づいて、トラフィックパターンが表示されます。

- 攻撃者はすべてのノードのトラフィックパターンを知っていると、攻撃を実行できます(Danezis 2004、Levine et al。2004)。

Torユーザーが接続するサーバーを攻撃者が制御する場合、攻撃はさらに効果的になります。 この場合、トラフィックパターンを識別する必要はないため、攻撃者自身がトラフィックを変更して、簡単に検出できるようにすることができます。 攻撃の目的:被害者のクライアントノードとキャプチャされたサーバーの間のパスを見つけること。 これにより、システムの匿名化機能が通常のプロキシのレベルまで低下します。 その結果、著者は、攻撃がTarzanやMorphMixを含む低レイテンシシステムを備えたすべての匿名化システムに効果的であると結論付けています。

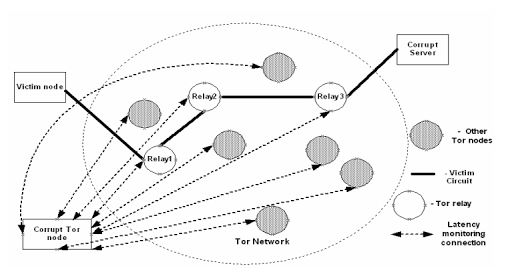

次のセクションでは、この声明を検証し、特定の条件が満たされた場合にのみ真実であることを示します。 図5は攻撃モデルを示し、表6はそのアルゴリズムを示しています。

図4. Torに対する低コストのタイミング攻撃。

図5.低コストの攻撃アルゴリズム。

翻訳者注

8このコンテキストでの「低コスト攻撃」は適切な名前です。

*ラウンドロビンファッションとは何ですか?