最初に、私の友人リストに載っている人から手紙が来ました。

人にとってはちょっと変わったやり方ですが、私はリンクをたどりました。 彼女は外部のリソースにつながりませんでした。 移行すると、特定のAndy Smokeのプロファイルが表示されます。リンクをクリックすると、明日は無料で投票することを約束します。 すぐに驚くのは何ですか? そう、長い間フィッシングのために丘の上で使用されてきたリンクの短縮。 今、彼らは私たちのところに来ました)しかし、個人的には、景品はそれ自体で警戒しています。

カットの下の詳細)

リンクをクリックすると、警告と居心地の良いコンタクティーがフィッシングの危険性について警告しますが、そのような逆境を恐れることはありません。 ひどい種類のドメインでリダイレクトをキャッチします。

_http://dfkdoi**saxasods.ru/rating/

連絡先がモニターのサイズに関連付けられていないために、臭いがすることにすぐに気付くことができます。ブラウザウィンドウのサイズを変更しても、コンテンツの比率が損なわれることはありません。 危険を冒す理由はありません。大量にあると、アクティベーションが保存されず、仮想マシンがオンになり、安全な仮想環境で不審なページに戻ることがあります)

インストールボタンをクリックすると、27 kbの特定の実行可能ファイルがダウンロードされます。

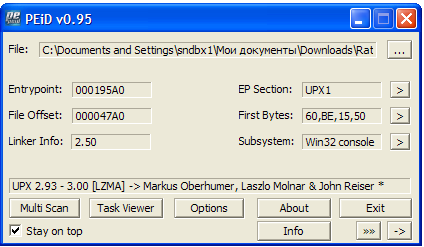

面白くなります。 見て、詰まっている?

-はい、upx:

解凍すると、79 kbのファイルが得られます。コンパイラはPureBasicです。

解凍後、両方のファイルがvirustotalに送信されました。

zipファイル

開梱

ファイルにどんな種類のアクティビティがあるのか見てみましょう。 これをデバッガにドロップすると、関数から、ファイルが一時ディレクトリへのパスを見つけてリソースから何かを抽出しようとすることがわかります。 リソースを探します:

変更をhostsファイルに書き込む38.6 kbの難読化されたbatファイル。 これ以上面白いものはありません。

コードを復号化します(不要な行を削除するだけです):

リストされたサイトの1つにアクセスすると、攻撃者のページに移動することがわかりました。 そこで何が見えますか?

たとえば、VKontakteを考えてみましょう。疑いのない完全に普通のページです。 データを入力します-ハッキングの疑わしい通知ではありますが、パスワードを置き換える提案がありますが、完全に無害です。 パスワードを変更し、ページの検証のためにこのオファーを取得しようとしています:

お支払いは100ルーブルから+79057599377までです。

検察官は、そのような番号を保護するためにBeelineの従業員をいつ閉鎖しますか?

実際にはそれだけです。 Olly DebugerまたはIDA Disassemblerのファッショナブルなスクリーンショットは、すべてが単純なものである場合、なぜここにあるのでしょうか?

結論:

1)景品は発生しません

2)リンクの正当性または友人の正気を確信するまで、たとえ親しい人から送信されたとしても、理解できないリンクをたどることはできません。

すでに同様のウイルスに感染している場合はどうすればよいですか?

主なもの-決して攻撃者にお金を送らないでください。 これは単に役に立ちません。

2番目-メモ帳またはテキストエディターで次のファイルを開きます。

C:\ Windows \ System32 \ドライバー\ etc \ホスト

(管理者権限が必要です)

すべてのコンテンツを削除し、ファイルを保存して、影響を受けるリソースのパスワードを変更します。