クラシックdmVPNとは何ですか? 一言で言えば - ハブとリモートサイトの束 - - 私たちは、中央ユニットを持っているスポーク、それらの間の動的ルーティングと新しいkopipastnoyを設定するには、スポーク - コンフィグ最小限の中央ハブタッチの変化をルートがネットワークを介して自分自身を散乱し、必要はありません。 美人!

回路がシスコでは機能せず、シスコとS-Terraで機能するには、何を追加して完了する必要がありますか?

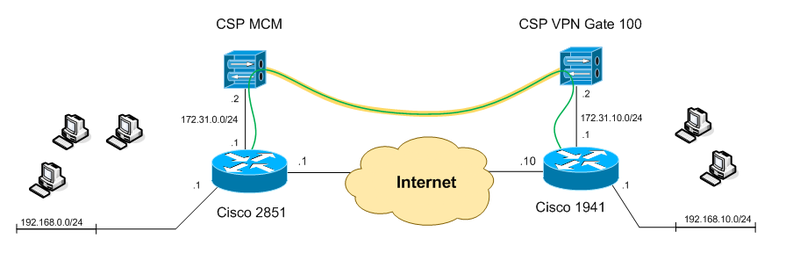

シスコとの暗号化が別のデバイスで実行されるという事実により、従来のスキームは複雑です。 これは、Cisco ISRルータのモジュールまたは別のゲートウェイのいずれかです。

この場合、Cisco 2851 + MCMはセンターにインストールされ、Cisco 1941 + HWIC-4ESW + CSP VPN Gate 100はリモートノードにインストールされています。

接続は常にリモートノードによって開始されますが、OSPFが内部でスピンするため、トンネルはほとんど常に解除されたままです。

中央ルーターdmVPNハブで編成します。

!--- LoopBack

!

interface Loopback0

description -- loopback interface

ip address 172.31.100.1 255.255.255.255

!

!---

!

interface Tunnel0

description -- dmvpn hub S-Terra interface

bandwidth 10000

ip address 172.16.0.1 255.255.255.0

no ip redirects

ip mtu 1400

ip nhrp authentication dmvpn172

ip nhrp map multicast dynamic

ip nhrp network-id 172

ip nhrp holdtime 360

ip tcp adjust-mss 1360

ip ospf network broadcast

ip ospf priority 10

delay 1000

tunnel source Loopback0

tunnel mode gre multipoint

tunnel key 100000

!

!--- OSPF

!

router ospf 1

router-id 172.31.100.1

log-adjacency-changes

redistribute connected subnets route-map rm_conn_net

network 172.16.0.0 0.0.0.255 area 0

!

ip access-list extended acl_connected_network

remark -- redistribute networks to ospf

permit ip 192.168.0.0 0.0.0.255 any

permit ip host 172.31.100.1 any

!

route-map rm_conn_net permit 10

match ip address acl_connected_network

!

!

!--- , -.

!--- , loopback -

!

ip route 172.31.100.10 255.255.255.255 172.31.0.2 name c1941-loop

!

!--- -

!

interface Special-Services-Engine1/0

ip address 172.31.0.1 255.255.255.0

ip nat inside

ip virtual-reassembly

no keepalive

!

!--- NAT

!

ip nat inside source static udp 172.31.0.2 500 10.0.0.1 500 extendable

ip nat inside source static udp 172.31.0.2 4500 10.0.0.1 4500 extendable

!

次に、暗号ゲートウェイを構成します。 Service-Engineインターフェースからアクセスできます:

c2851#service-module Special-Services-Engine 1/0セッション

終了-Ctrl + Shift + 6を押し、次に「x」を押して入力します

c2851#service-module Special-Services-Engine 1/0セッションクリア

!

crypto isakmp identity hostname

ip host csp-c1941 10.0.0.10

hostname csp-nmervpn

!

!

crypto isakmp policy 100

hash sha

encr aes

authentication pre-share

group 2

!

crypto isakmp key dmvpn172 hostname csp-c1941

!

crypto ipsec transform-set ts_dmvpn172 esp-aes esp-sha-hmac

!

ip access-list extended acl_crypto

permit gre host 172.31.100.1 any

!

crypto dynamic-map dm_vpn 100

match address acl_crypto

set transform-set ts_dmvpn172

!

crypto map cm_vpn 100 ipsec-isakmp dynamic dm_vpn

!

interface FastEthernet0/0

ip address 172.31.0.2 255.255.255.0

crypto map cm_vpn

!

ip route 0.0.0.0 0.0.0.0 172.31.0.1

!

合計:パケットがトンネルインターフェイスにGREに詰めルータに到着、GREを暗号化し、それがNATを通過し、公衆網に飛び去るのCisco 2851ルータ、上取り戻す暗号ゲートウェイ暗号ゲートウェイに送信されます。

その後、彼はCisco 1941に到着し、Cisco 2851と同じ方法で、逆の順序でのみ行きます。

!--- LoopBack

!

interface Loopback0

description -- router id

ip address 172.31.100.10 255.255.255.255

!

!---

!

interface Tunnel0

description -- dmvpn spoke interface

bandwidth 10000

ip address 172.16.0.10 255.255.255.0

no ip redirects

ip mtu 1400

ip nhrp authentication dmvpn172

ip nhrp map 172.16.0.1 172.31.100.1

ip nhrp map multicast 172.31.100.1

ip nhrp network-id 172

ip nhrp nhs 172.16.0.1

ip tcp adjust-mss 1360

ip ospf network broadcast

ip ospf priority 0

delay 1000

tunnel source Loopback0

tunnel mode gre multipoint

tunnel key 100000

!

!--- -

!

interface Vlan2

description -- to S-Terra Gate100

ip address 172.31.10.1 255.255.255.0

ip nat inside

!

!--- 0/0/0 VPN Gate 100

!

interface FastEthernet0/0/0

description -- to S-Terra Gate100

switchport access vlan 2

!

!--- –

!

interface FastEthernet0/0/1

description -- local net

!

interface FastEthernet0/0/2

description -- local net

!

interface FastEthernet0/0/3

description -- local net

!

interface Vlan1

description -- to local net

ip address 192.168.10.1 255.255.255.0

ip nat inside

!

!--- OSPF

!

router ospf 2

router-id 172.31.100.10

log-adjacency-changes

redistribute connected subnets route-map rm_conn_net

network 172.16.0.0 0.0.0.255 area 0

!

ip access-list extended acl_conn_net

remark -- redistribute networks to ospf

permit ip 192.168.10.0 0.0.0.255 any

permit ip host 172.31.100.10 any

!

route-map rm_conn_net permit 10

match ip address acl_conn_net

!

!--- NAT

!

ip nat inside source static udp 172.31.10.2 500 10.0.0.10 500 extendable

ip nat inside source static udp 172.31.10.2 4500 10.0.0.10 4500 extendable

!

これで、CSP VPN Gate 100の構成が残ります。

!

crypto isakmp identity hostname

ip host csp-nmervpn 10.0.0.1

hostname csp-c1941

!

crypto isakmp policy 100

hash sha

encr aes

authentication pre-share

group 2

!

crypto isakmp key dmvpn172 hostname csp-nmervpn

!

crypto ipsec transform-set ts_dmvpn172 esp-aes esp-sha-hmac

!

ip access-list extended acl_crypto

permit gre host 172.31.100.10 host 172.31.100.1

!

crypto map cm_vpn 100 ipsec-isakmp

match address acl_crypto

set transform-set ts_dmvpn172

set peer 10.0.0.1

!

interface FastEthernet0/1

description – to c1941-1

ip address 172.31.10.1 255.255.255.0

crypto map cm_vpn

!

ip route 0.0.0.0 0.0.0.0 172.31.10.1

!

crypto isakmp peer address 10.0.0.1

set aggressive-mode client-endpoint ipv4-address 10.0.0.1

!

現在、デバイスの電源を入れると、OSPFはトンネルを作成し、ルートを交換し、1つのネットワークのユーザーが別のネットワークのユーザーに正常に到達できるようになります。

残念ながら、このスキームでは、スポークを追加するときに小さなハブをセットアップする必要性を回避する方法はありません。したがって、dmVPNの魅力はいくらか失われます。 ただし、カスタマイズの規模は従来のサイト間と比較してはるかに小さく、これは朗報です。

結論として、ciscoに似たCLI S-Terraはコマンドの単なるインタープリターであり、すべてのデバイスにインストールされたLinuxのコマンドに変換されます。 通訳者の仕事は非常に具体的ですが、S-Terraの技術サポートは非常に即応性が高く、何か問題が発生した場合に役立ちます。

準備では、cisco.comおよびs-terra.comの資料、およびS-Terraのテクニカルサポートとの通信を使用しました。