iOS、bootrom、およびGeohotとの競合のエクスプロイトについて

Geohotの最近のApple A4ベースのデバイスのジェイルブレイクリリースは、 Dev Teamサークルで大きな反響を呼んでいます。 ほとんどの開発者は、彼の意図、虚栄心、近視眼の利己性のためにジョージ・ホッツを非難しました。 なぜこれが起こったのですか?

Geohotの最近のApple A4ベースのデバイスのジェイルブレイクリリースは、 Dev Teamサークルで大きな反響を呼んでいます。 ほとんどの開発者は、彼の意図、虚栄心、近視眼の利己性のためにジョージ・ホッツを非難しました。 なぜこれが起こったのですか?

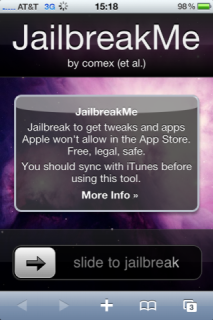

limera1n -geohotのテザーなしのジェイルブレイクは、すべての新しいiOSデバイスのbootromにある2番目の既知の脆弱性を悪用します。 以前、今年9月に、Dev Team pod2gとposixninjaのメンバーは、Apple A4デバイスのbootromで最初に知られた脆弱性を発見し、部分的に文書化しました。 現在、Appleは両方の脆弱性の存在を認識しています。これらの脆弱性は、デバイスの次のハードウェアリビジョンで解決される可能性があります。

問題は、bootrom(またはSecureROM)は、デバイスの電源を入れるとすぐにiPhone / iPadによって呼び出される小さなブートローダーであるということです。 Bootromは通常、読み取り専用のNAND(フラッシュメモリ)でフラッシュされ、デバイスの製造時に工場でフラッシュされます。 その後のすべてのiOS更新は、このメモリに影響を与えません。bootromの更新は、デバイスの新しいハードウェアリビジョンでのみ可能です。 そのため、このセクションのコードで見つかったすべての脆弱性が戦略的に重要です。

シャットダウン後、bootromは制御をiBootブートローダーに転送します。 iBootは、デバイスを部分的に初期化し、iOSカーネルをロードし、制御をデバイスに転送することをタスクとする第2ステージのブートローダーです。 iOSの更新時にiBootは簡単に変更されるため、iBootで見つかった脆弱性はすべて一時的なものです。

iOSチェーンプロセス全体は次のようになります:bootrom-> iBoot-> iOS

bootromのオープンな脆弱性は、遅かれ早かれジェイルブレイクが実装されることを常に保証します。 iBootまたはiOSの脆弱性は信頼性が低く、iOSの更新時にAppleは終了します。 さらに、iBootの脆弱性を介して実行されるジェイルブレイクは、通常、つながれています。 ジェイルブレイクデバイスを再起動した後、再度実行する必要があります。

急いでリリースされた後、limera1n開発チームはgreenpois0nのリリースを延期し、Appleのbootrom -SHAter実装を隠して、geohotによって悪用される脆弱性が100%閉鎖される次世代のデバイスまで隠しました。

このトピックに興味があれば、次回はジェイルブレイクのエクスプロイトの原理を検討できます。

All Articles