Stuxnet ヒステリーは続きます...

HabréでのStuxnetワームの主題は、すでに何度も議論されています。 このイベントはあらゆる面でカバーされたように見えますが、それでも多くの重要なポイントが舞台裏に残っています。 事実は、現在メディアに登場しているこの「黄色がかった」情報ノイズの背後には、本質が見えないということです。 しかし、なぜ誰がそのような攻撃が有益であるかという質問に正確に答えることはできません。 誰も直接的な事実を持っているわけではありませんが、間接的な証拠のかなり不安定な基盤についてなされた推測だけが現れます。 しかし、すべてについて順番に話しましょう。

先週バンクーバーで開催されたVB'2010カンファレンスでは、この攻撃についてさまざまな角度から多くのことを話しました。 このトピックで最も興味深いのは、Symantecの研究者Liam O'Murchuによるパフォーマンス「Stuxnetの詳細」です。 彼の報告の一部として、SCADAシステムの運用結果を示す興味深いデモンストレーションが行われました。

Stuxnet攻撃の目的は何ですか? すべての統計指標にもかかわらず、どのオブジェクトが攻撃者の真の目標になり得るかが明確ではないため、誰もこの質問に答えることはできません。シーメンスのSCADA。 Win32 / Stuxnetの機能について説明するときは、次の要因を考慮してください。

-攻撃者が関心のあるシステムパラメータをリモートサーバーに送信できる機能の存在。

-自分自身を更新し、リモートサーバーから機能を拡張する機能。

これらの事実を考えると、攻撃者の目標は、ワームの影響を受ける特定のシステムから、また攻撃の開発期間に応じて変化する可能性があります。 このような結論は、Win32 / Stuxnetの作成者の真の動機の検索を非常に複雑にします。 また、このワームが2010年6月末にのみ注目を集めたことも検討する価値があります。しかし、この攻撃はすでに長い期間(約1年)進行していることを示す情報があります。 たとえば、2009年6月付けのこのワームのコピーは、シマンテックの専門家によって発見され、その機能はより控えめです。

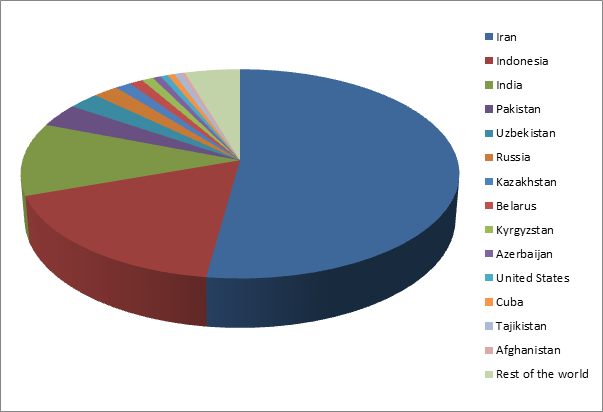

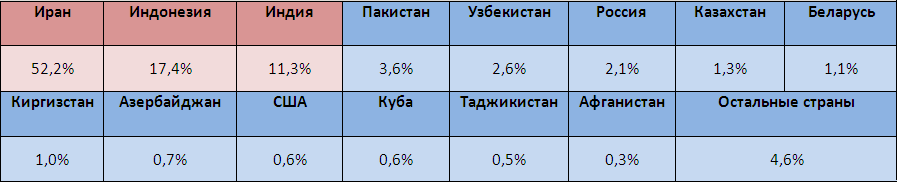

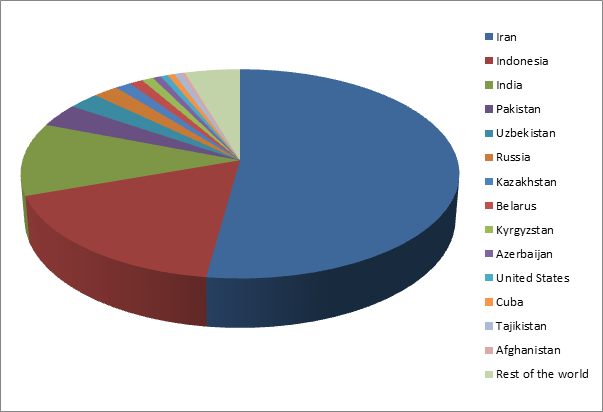

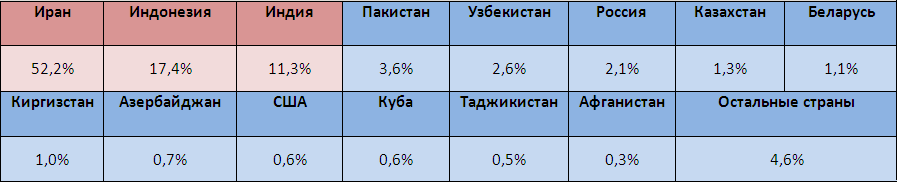

次に、統計を見てみましょう。 現在までに、事件の数に関して最も飽和した地域はアジア諸国です。 統計によると、検出の開始から9月末までの分布は次のとおりです。

他のウイルス対策企業の統計も、イランが最も活発なゾーンであることを示しています。 もちろん、これらのデータはすべて、1つまたは別のウイルス対策製品がインストールされているワークステーションの数に基づいてのみ作成されることを考慮する価値があります。 ただし、それにもかかわらず、統計サンプルは十分に長い期間にわたって作成されたため、エラーの可能性が低くなります。

これらのデータに基づいて、イランがウイルス作成者の主な目標であるという結論を導き出そうとしている人もいます。 実際、このデータは目標については何も言っていません。 しかし、この数字は、おそらくワームの最初のインスタンスがアジアで正確に活性化され、詐欺師は感染数を制御できなかったことを示唆しています。 実際のところ、Win32 / Stuxnetの最新バージョンでは、感染数を制御できる機能が既に利用可能です。 このバージョンが他の地域に配布されたため、攻撃者がその配布を制御できるようになった可能性があります。

そして最後に、私はこの種の攻撃のコストについて推測したいと思います。 Win32 / Stuxnetマルウェアは、多くの場合、最新のセキュリティツールのコストに関する知識があれば、高い技術レベルで実装されます。 オブジェクト指向アーキテクチャ、モジュラーシステム、および大量のコードを慎重に検討した結果、専門家グループ全体がこの開発に取り組んだと結論付けることができます(約5〜7人)。 ゼロデイ脆弱性MS10-046が主な伝播メカニズムとして使用されました。 LNK / PIFファイルのこの脆弱性により、任意のコードが実行される可能性があります。 ワームが外部メディアを介して拡散するために使用します。

また、すでにローカルネットワークセグメント内での配布中に悪用された脆弱性の第2段階がありました。

-MS10-061 -Print Spoolerサービスの脆弱性。リモートで任意のコードの実行が可能です。

-MS08-067-長い間閉じられており、Confickerワームによる拡散に使用されているRPCの脆弱性。 この場合、この伝播ベクトルは追加のベクトルとして使用されました。

-(Vendor-IDがありません)Win2000 / WinXPシステムのローカル権限を増やすことができるwin32k.sysの脆弱性。 インストールプロセス中に不十分な権限でワームによって使用されます。

-(Vendor-IDが欠落している)タスクスケジューラの脆弱性。Vista/ Win7システムのローカル権限を増加させることができます。

これらの未解決の脆弱性は両方ともすでに市場に出始めており、おそらく近い将来に広く拡散するでしょう。 現在、これらの脆弱性に関する公式速報はなく、それらがいつ閉鎖されるかについての公式情報もありません。

もう1つの興味深いゼロデイ脆弱性はCVE-2010-2772です。 今回は、Siemens Simatic WinCCおよびPCS 7 SCADAシステムで発見されました。 WinCCからMicrosoft SQLデータベースにアクセスするための固定パスワードで構成されています。

これらすべてを考慮すると、Win32 / Stuxnetの技術実装のコストのみが500,000ユーロを超える金額に達します。 これは非常に大きな投資であり、このマルウェアには直接収益化スキームがないという事実を考えると、悪意のあるソフトウェアが影響力のある組織または政府組織によって作成された可能性が最も高いです。 Win32 / Stuxnetを作成する真の動機と目標は、この攻撃の作者自身によってのみ明らかにすることができますが、明らかに、誰もそれらをキャッチしません。

現在、Win32 / Stuxnetワームに関する技術情報の主な情報源は、2つの調査レポートです。

顕微鏡下のStuxnet 、ESET;

W32.Stuxnet Dossier 、シマンテック。

先週バンクーバーで開催されたVB'2010カンファレンスでは、この攻撃についてさまざまな角度から多くのことを話しました。 このトピックで最も興味深いのは、Symantecの研究者Liam O'Murchuによるパフォーマンス「Stuxnetの詳細」です。 彼の報告の一部として、SCADAシステムの運用結果を示す興味深いデモンストレーションが行われました。

Stuxnet攻撃の目的は何ですか? すべての統計指標にもかかわらず、どのオブジェクトが攻撃者の真の目標になり得るかが明確ではないため、誰もこの質問に答えることはできません。シーメンスのSCADA。 Win32 / Stuxnetの機能について説明するときは、次の要因を考慮してください。

-攻撃者が関心のあるシステムパラメータをリモートサーバーに送信できる機能の存在。

-自分自身を更新し、リモートサーバーから機能を拡張する機能。

これらの事実を考えると、攻撃者の目標は、ワームの影響を受ける特定のシステムから、また攻撃の開発期間に応じて変化する可能性があります。 このような結論は、Win32 / Stuxnetの作成者の真の動機の検索を非常に複雑にします。 また、このワームが2010年6月末にのみ注目を集めたことも検討する価値があります。しかし、この攻撃はすでに長い期間(約1年)進行していることを示す情報があります。 たとえば、2009年6月付けのこのワームのコピーは、シマンテックの専門家によって発見され、その機能はより控えめです。

次に、統計を見てみましょう。 現在までに、事件の数に関して最も飽和した地域はアジア諸国です。 統計によると、検出の開始から9月末までの分布は次のとおりです。

他のウイルス対策企業の統計も、イランが最も活発なゾーンであることを示しています。 もちろん、これらのデータはすべて、1つまたは別のウイルス対策製品がインストールされているワークステーションの数に基づいてのみ作成されることを考慮する価値があります。 ただし、それにもかかわらず、統計サンプルは十分に長い期間にわたって作成されたため、エラーの可能性が低くなります。

これらのデータに基づいて、イランがウイルス作成者の主な目標であるという結論を導き出そうとしている人もいます。 実際、このデータは目標については何も言っていません。 しかし、この数字は、おそらくワームの最初のインスタンスがアジアで正確に活性化され、詐欺師は感染数を制御できなかったことを示唆しています。 実際のところ、Win32 / Stuxnetの最新バージョンでは、感染数を制御できる機能が既に利用可能です。 このバージョンが他の地域に配布されたため、攻撃者がその配布を制御できるようになった可能性があります。

そして最後に、私はこの種の攻撃のコストについて推測したいと思います。 Win32 / Stuxnetマルウェアは、多くの場合、最新のセキュリティツールのコストに関する知識があれば、高い技術レベルで実装されます。 オブジェクト指向アーキテクチャ、モジュラーシステム、および大量のコードを慎重に検討した結果、専門家グループ全体がこの開発に取り組んだと結論付けることができます(約5〜7人)。 ゼロデイ脆弱性MS10-046が主な伝播メカニズムとして使用されました。 LNK / PIFファイルのこの脆弱性により、任意のコードが実行される可能性があります。 ワームが外部メディアを介して拡散するために使用します。

また、すでにローカルネットワークセグメント内での配布中に悪用された脆弱性の第2段階がありました。

-MS10-061 -Print Spoolerサービスの脆弱性。リモートで任意のコードの実行が可能です。

-MS08-067-長い間閉じられており、Confickerワームによる拡散に使用されているRPCの脆弱性。 この場合、この伝播ベクトルは追加のベクトルとして使用されました。

-(Vendor-IDがありません)Win2000 / WinXPシステムのローカル権限を増やすことができるwin32k.sysの脆弱性。 インストールプロセス中に不十分な権限でワームによって使用されます。

-(Vendor-IDが欠落している)タスクスケジューラの脆弱性。Vista/ Win7システムのローカル権限を増加させることができます。

これらの未解決の脆弱性は両方ともすでに市場に出始めており、おそらく近い将来に広く拡散するでしょう。 現在、これらの脆弱性に関する公式速報はなく、それらがいつ閉鎖されるかについての公式情報もありません。

もう1つの興味深いゼロデイ脆弱性はCVE-2010-2772です。 今回は、Siemens Simatic WinCCおよびPCS 7 SCADAシステムで発見されました。 WinCCからMicrosoft SQLデータベースにアクセスするための固定パスワードで構成されています。

これらすべてを考慮すると、Win32 / Stuxnetの技術実装のコストのみが500,000ユーロを超える金額に達します。 これは非常に大きな投資であり、このマルウェアには直接収益化スキームがないという事実を考えると、悪意のあるソフトウェアが影響力のある組織または政府組織によって作成された可能性が最も高いです。 Win32 / Stuxnetを作成する真の動機と目標は、この攻撃の作者自身によってのみ明らかにすることができますが、明らかに、誰もそれらをキャッチしません。

現在、Win32 / Stuxnetワームに関する技術情報の主な情報源は、2つの調査レポートです。

顕微鏡下のStuxnet 、ESET;

W32.Stuxnet Dossier 、シマンテック。

All Articles