Windows 7でソフトウェア制限グループポリシーを構成する

ウイルス対策なしのWindowsコンピューターに関する記事を読んだ後、私はこのセキュリティのアイデアに興奮し、自分でやろうと決めました。

私はWindows 7 Professionalを持っているので、最初のアイデアはAppLockerを使用することでしたが、すぐに私のエディションのWindowsで働きたくなく、UltimateまたはEnterpriseが必要であることが明らかになりました。 Windowsのライセンスとウォレットが空であるため、AppLockerのオプションは表示されなくなりました。

次の試みは、プログラムの使用を制限するためにグループポリシーを構成することでした。 AppLockerはこのメカニズムの「ポンプアップ」バージョンであるため、特にWindowsユーザーには無料であるため、ポリシーを試すことは論理的です:)

設定に移動します。

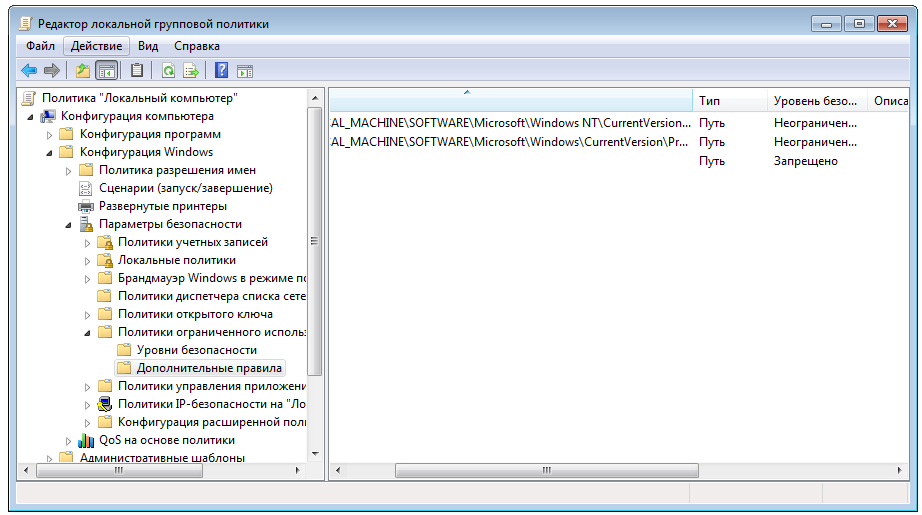

gpedit.msc->コンピューターの構成-> Windowsの構成->セキュリティ設定->ソフトウェア制限ポリシー

ルールがない場合、システムは、Windowsフォルダーおよびプログラムファイルからプログラムを起動できるようにする自動ルールを生成することを提案します。 また、パス*(任意のパス)の拒否ルールを追加します。 そのため、保護されたシステムフォルダーからのみプログラムを実行できるようにしたいと考えています。 それで何?

はい、これは私たちが得るものですが、それはほんの不運です-ショートカットとhttpリンクは機能しません。 リンクはまだスコアリングできますが、少し悪い生活をするためのショートカットはありません。

* .lnkマスクによるファイルの起動を許可すると、実行可能ファイルのショートカットを作成し、システムフォルダーにない場合でもショートカットを使用して起動できるようになります。 お粗末。

Googleのリクエストは、そのようなソリューションにつながります。ユーザーフォルダーからのショートカットの起動を許可するか、ショートカットでサードパーティのバーを使用します。 そうでなければ何も。 個人的に、私はこのオプションが好きではありません。

その結果、Windowsの観点から見た* .lnkは実行可能ファイルへのリンクではなく、実行可能ファイルであるという状況に直面しています。 クレイジーですが、私にできることは...ショートカットの場所ではなく、それが参照するファイルの場所をWindowsに確認させてください。

そして、誤ってWindowsの観点から実行可能な拡張子のリストの設定に遭遇しました(gpedit.msc->コンピューターの構成-> Windowsの構成->セキュリティの設定->割り当てられたファイルの種類)。 ここからLNKを削除すると同時に、HTTPとログインを行います。 完全に機能するショートカットを取得し、実行可能ファイルの場所を確認します。

ショートカットを介してパラメーターを渡すことができるかどうかは疑問でした-それは可能であるため、すべてが大丈夫です。

その結果、記事「ウイルス対策のないWindowsベースのコンピューター」で説明されているアイデアをユーザーに不便なく実装できました。

また、ファンが自分自身を撮影するには、Program Filesにフォルダーを作成し、デスクトップにショートカットをドロップして、たとえば「サンドボックス」と呼びます。 これにより、セキュリティで保護されたストレージ(UACによる保護)を使用して、ポリシーを無効にすることなくそこからプログラムを実行できます。

説明した方法が誰かにとって有用で新しいものになることを願っています。 少なくとも、私は誰からもそのようなことを聞いたことがなく、どこでも見たことがない

All Articles