आज हम जांच विधियों की कहानी को जारी रखते हैं और विंडोज कंट्रोल पैनल के एप्लेट लॉन्च करने के साक्ष्य एकत्र करते हैं।

इस विषय पर सामग्री का पहला भाग यहां उपलब्ध है।

आपको याद दिला दूं कि विंडोज 7 की रिलीज के साथ, यूजरआसिस्ट तंत्र में महत्वपूर्ण बदलाव आए हैं। विंडोज 7 | 8 सिस्टम पर एप्लेट्स के लॉन्च के विश्वसनीय साक्ष्य का संग्रह समर्थित नहीं है; इसके बजाय, हम तथाकथित का उपयोग कर सकते हैं। जंप सूची (जंपलिस्ट), एपलेट लॉन्च के निशान वाली जानकारी का एक स्रोत।

विंडोज 7/8 में कूद सूची (जंपलिस्ट)

आधुनिक विंडोज ऑपरेटिंग सिस्टम में, जम्प सूचियां जांच के लिए सूचनाओं के सबसे महत्वपूर्ण स्रोतों में से एक हैं, जिनमें वे नियंत्रण शामिल हैं जिन्हें हमें नियंत्रण कक्ष से एप्लेट लॉन्च करने की आवश्यकता है। Harlan Carvey ने संक्रमण सूचियों पर एक उत्कृष्ट पोस्ट लिखी। इसमें, वह सूचियों की संरचना और व्यावहारिक अनुप्रयोग के बारे में विस्तार से बात करता है।

नियंत्रण कक्ष से संबंधित जानकारी एकत्र करने के लिए, हमें पहचानकर्ता 7e4dca80246863e3 ( सभी पहचानकर्ताओं की एक सूची) के साथ एक सूची की आवश्यकता है। कूद सूची के लिए पूर्ण पथ इस तरह दिखता है:

%user profile%\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations \7e4dca80246863e3.automaticDestinations-ms

कृपया ध्यान दें कि प्रत्येक उपयोगकर्ता की प्रोफ़ाइल में कूद सूचियाँ अद्वितीय हैं।

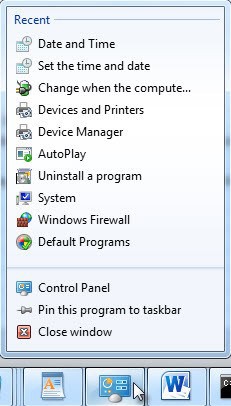

चित्र को देखें और अपने लिए एक महत्वपूर्ण बिंदु पर ध्यान दें: प्रत्येक कंट्रोल पैनल एप्लेट में एक विंडोज क्लास आइडेंटिफ़ायर (सीएलएसआईडी है, जंपलिस्ट में इसे एक वैश्विक GUID के रूप में प्रस्तुत किया गया है)। CLSIDs / GUIDs का उपयोग एप्लेट निष्पादन को रिकॉर्ड करने के लिए जम्प सूचियों में किया जाता है। हमारे उदाहरण में, पहचानकर्ता {E2E7934B-DCE5-43C4-9576-7FE4F75E7480} दिनांक और समय एप्लेट (timedate.cpl) से मेल खाती है। MSDN लाइब्रेरी में सभी एप्लेट्स और उनके पहचानकर्ताओं के पत्राचार का नक्शा होता है।

यह अनुशंसा की जाती है कि आप उपयोगकर्ता कार्यों की खोज करने के लिए ज्ञात एप्लेट के पहचानकर्ता का उपयोग करें। उदाहरण के लिए, जैसा कि हम आंकड़े में देखते हैं, दिनांक और समय एप्लेट का अंतिम प्रक्षेपण 5 अप्रैल, 2013 को हुआ था। 06:53:33 पर, और इसके मालिक ने इस विशेष सूची को लॉन्च किया। Prefetch और UserAssist तंत्र के विपरीत, पहले लॉन्च के समय और प्रारंभ की संख्या के बारे में जानकारी प्राप्त नहीं की जा सकती है (यह जानकारी छाया बैकअप का उपयोग करके प्राप्त की जा सकती है)। जम्प लिस्टर उपकरण को मार्क वॉन द्वारा विकसित किया गया था , जो पहले से ही हमें ज्ञात था।

हम सभी सबूत इकट्ठा करते हैं और बड़ी तस्वीर देखते हैं

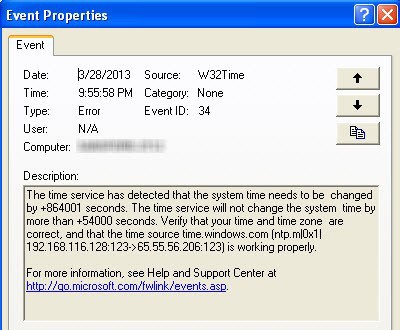

अब बड़ी तस्वीर को देखते हैं, कल्पना करें कि लॉग को पार्स करने की प्रक्रिया में आप इस घटना को देखते हैं:

एक साधारण गणना आपको यह समझने की अनुमति देती है कि 864001 सेकंड सिर्फ 10 दिन है। आप प्रीफ़ेच फ़ाइलों की तलाश कर रहे हैं जो पत्रिका से घटना के लगभग 10 दिन बाद बदले गए थे (यानी परिवर्तन की तारीख 03/28/2013 + 10 दिन होनी चाहिए) और आपको निम्न निशान दिखाई देंगे:

इस तरह, आपने सबूत इकट्ठा कर लिया है कि सिस्टम का समय बदल दिया गया है। यह पाया जाना बाकी है, जिसने इसे बदल दिया? संदिग्ध खाते के अनुरूप UserAssist कुंजी का उपयोग करते हुए, आपको लापता 'साक्ष्य' मिलते हैं:

यदि ऑडिट नीति को कॉन्फ़िगर किया गया है ताकि सिस्टम ईवेंट लॉग हो जाएं, तो आपको सुरक्षा लॉग में समय के हेरफेर के सबूत दिखाई देंगे। पूरी जानकारी प्रदर्शित की जाएगी, जिसमें उस उपयोगकर्ता का खाता भी शामिल होगा जिसने समय हस्तांतरित किया है। सिस्टम में मौजूद निशान आपको उस खाते को विशिष्ट रूप से पहचानने की अनुमति देते हैं, जिसकी ओर से कंट्रोल पैनल का कोई एप्लेट खोला गया था। हमलावर के लक्ष्यों को निर्धारित करने के लिए, अतिरिक्त संदर्भ की आवश्यकता हो सकती है। उदाहरण के लिए, यदि उपयोगकर्ता ईमेल की तारीख को नकली करने के लिए समय वापस ले गया, तो हमें सुरक्षा लॉग, ईमेल मेटाडेटा और अन्य अतिरिक्त टूल और स्रोतों को पार्स करने की आवश्यकता होगी।