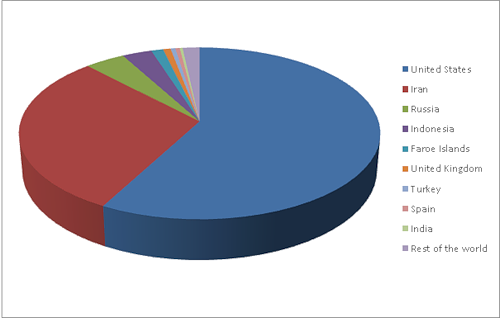

| 米国 | 57.71% |

| イラン | 30.00% |

| ロシア | 4.09% |

| インドネシア | 3.04% |

| ファオレ諸島 | 1.22% |

| イギリス | 0.77% |

| トルコ | 0.49% |

| スペイン | 0.44% |

| インド | 0.29% |

| 世界の残り | 1.73% |

統計によると、米国がこの地域の感染件数のリーダーであることは明らかです。 さらに、ほぼ2倍のマージンで、イラン、ロシアが続きます。

一部、このデータの分布はMicrosoftの統計によって確認されていますが、この脅威の出現に関して積極的な調査が現在進行中であるため、米国のデータが意図的に省略された可能性があります。 MSは7月16日土曜日にのみMS Security Advisoryをリリースし、この脆弱性の存在を公式に確認しました。 それでは、この脅威の技術的な詳細について話しましょう。

配布モード:0日間または機能?

このマルウェアを広める唯一の方法は、USBドライブに感染することです。 興味深いことに、マルウェアの起動方法は、USBドライブに含まれるLNKファイルを処理する際のこれまで知られていない脆弱性を利用します。 悪意のあるコードの実行は、特別に準備されたLNKファイルの表示に関連するWindowsシェルの脆弱性によるものです。 感染したドライブの内容は次のようになります。

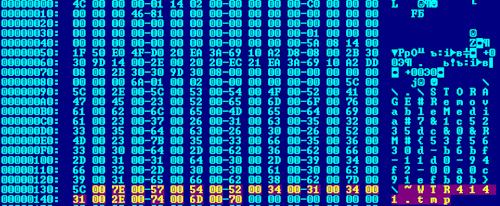

ルートディレクトリには2つの隠しファイルがあり、システムの感染中にインストールが実行されることがわかります。 LNKファイル自体には次が含まれます。

実際に許可するデータを含む部分

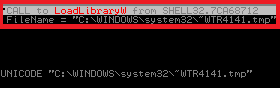

実行可能ファイルの不正実行。 Windowsエクスプローラーまたはその他のファイルマネージャーでUSBスティックの内容を表示すると、LNKファイルが自動的にメモリに読み込まれます。 この脆弱性により、任意の動的ライブラリの実行が許可されます。この例では〜WTR4141.tmpです。

Windows XP以降およびWindows 7を含むすべてのオペレーティングシステムには脆弱性があり、この脆弱性を悪用するLNKファイルはLNK / Autostartとして検出されます。 それでは、システムにインストールされている悪意のあるコンポーネントについて話しましょう。

Win32 / Stuxnet

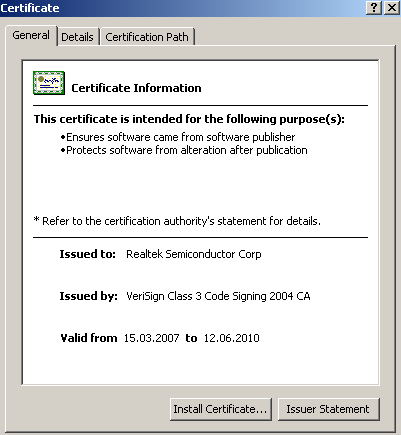

ウイルス対策業界にとって最も陰険で予期しないことは、この悪意のあるプログラムの一部のコンポーネントが正当なデジタル署名を持っていることであることが判明しました(現時点では、この証明書はすでに失効しています)。 さらに興味深いのは、証明書がRealtekによって発行されたという事実です。

特に、彼はそのライブラリに署名しました。このライブラリは、LNKファイルを処理する脆弱性に関連して実行されます。 システムにインストールされた2つのドライバーにも署名があります。 多くのシステムにデジタル署名が存在することは合法的なプログラムの兆候と見なされるため、これにより、ほとんどのHIPSシステムをバイパスすることが可能になります。

この悪意のあるプログラムの分析中に、サイバー犯罪による収益化の明らかな方法は明らかになりませんでした。 しかし、彼らはSCADAシステムから情報を収集する可能性を発見しました。SCADAシステムは、原則として大規模な産業企業で使用されています。 また、ネットワーク相互作用の隠された可能性は、Win32 / Stuxnetが産業スパイに焦点を合わせていると信じるあらゆる理由を与えます。 調査の進行中、この悪意のあるプログラムに関連する詳細を開示することは禁止されていたため、当面はこの情報に限定します。

それまでは、独立した研究者であるディディエスティーブンスが公開したこの0日間を使用して、感染を防ぐための情報を十分に理解することをお勧めします。