はい、誰がどんな秘密を持っているかは問題ではありません。主なことは、ほとんどすべての人がそれらを持っているということです。 今日の途方もない生活のペースで、多くの場合、モバイルデバイスを介した道路でのデータ転送を使用する必要があります。 比較的「安全な」BlackBerryをモバイル端末として使用するのは良いことですが、GPRS / EDGE経由でアクセスする「通常の」電話であればどうでしょう。

イントロ

GPRS / EDGEテクノロジーを介した通信事業者のモバイルネットワークを介したデータ転送の安全性について疑問に思ったことはありませんか?

オペレーターがテスト中にインターフェースの暗号化を無効にできるとは言いません。また、オペレーターは、より弱い暗号化プロトコル[GEA-GPRS Encryption Algorithm]を使用できます。 この記事では、一見そうではないが、完全に現実的な脅威であるインサイダーの侵入について説明します。

だから私たちは何を持っています...

スキーム

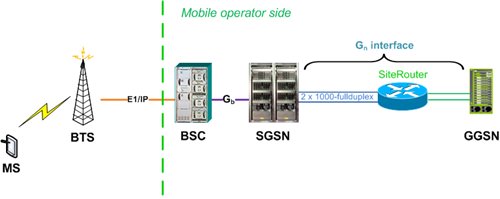

GPRS / EDGEパケットアーキテクチャの簡略化された接続図を以下の図に示します。

純粋に仮説として、モバイルデータ伝送のユーザーから機密情報を収集することに非常に興味がある「インサイダー」がオペレーターにいるとします。

また認めます。 インサイダーがGnインターフェースにアクセスできること。 GnインターフェイスはSGSNからGGSNへの直接リンクであり、帯域幅は現在の負荷に基づいて選択されます。通常、これらは2つ(複製を提供する)1000全二重イーサネットリンクです。

より具体的にするために、追加の初期条件を設定します。

- オペレータは、加入者からSGSNへのエアインターフェイスの暗号化、GEA-1,2,3アルゴリズムを使用します。

原則として、この状況では、暗号化アルゴリズムがSGSNまで適用されるかどうかは問題ではありません。 インサイダーは、ほとんどの場合暗号化されていないGnインターフェイスの情報を「キャッチ」しようとします。

- サブスクライバーは、ストリームを暗号化せずにデータを送信します。 VPN [L2TP、PPTP、IPSec]ではなく接続します。

この瞬間は、インサイダーにとって非常に重要です。なぜなら、 サブスクライバがソフトウェアでデータストリームを暗号化すると、インサイダーはGnインターフェイスで暗号化されたストリームを「見る」ことになります。 もちろん、この方法はデータ転送の安全性を100%保証するものではありませんが、インサイダーが使用する方法ははるかに複雑であり、最終的には可能な情報の価値に基づいています。 これらの方法の検討は、この記事の範囲外です。

- インサイダーはSGSNまたはGGSNに直接アクセスできます。

インサイダーに必要な条件の1つは、PSコアネットワーク(パケットネットワーク)内のネットワーク要素の1つであるSGSNまたはGGSNへのアクセスです。 これはインサイダーに何を提供しますか? 頭に浮かぶ最も簡単なことは、ラップトップを使用して接続できるイーサネットインターフェイス上のGnインターフェイス[ポートスパン]でデータストリームの複製を設定することです。 SGSNの「海外」オペレーターの海外「海外」。 より洗練された方法は、特定の加入者に対してネットワーク要素自体にフィルタを設定することです。 サブスクライバーの識別は、 IMSI 、 TMSI 、P-TMSI、 IMEI 、 MSISDNによって、またはオペレーターのモバイルネットワークでサブスクライバーに割り当てられたIP / X.25アドレスによって実行できます。

インサイダーがオペレーターのネットワークで何ができるかを理解し、1つ以上のネットワーク要素にアクセスし、私たちが設定した初期条件を考慮して、重要な状況を考えてみましょう。

オンラインストリームからの機密情報の収集

オペレーターのネットワーク内のインサイダー接続図を下の図に示します(図にはいくつかのインサイダーラップトップ接続図が示されていますが、機密情報を収集するには1つの接続で十分です)。

インサイダーがWireshak'a-tsharkのコンソールユーティリティを使用するとします。

人気のあるソーシャルネットワークの1つを対象とするサブスクライバーパッケージをインターセプトするために、速攻で「合成」された近似フィルターは次のようになります。

tshark.exe -i 6 -B 16 -n -R "(http.host == "login.vk.com") && (http.request.method == "POST")" -V -l -T text -wd:\dump -a filesize:16000 -b filesize:16000 -b files:2 -S >> d:\vpass_db.txt

tshark.exeユーティリティのパラメータを説明することは意味がないと思います 。興味がある人は誰でもここで見つけることができます 。 ファイルを少し「きれいにする」:

type vps.txt | findstr /I /L "email %40 pass" | findstr /V "Referer" | sort >> passdb.txt

インサイダーがSGSNまたはGGSNネットワーク要素のいずれかにアクセスし、上記のすべての手順を完了した場合、一種のMITM攻撃を実行し、ストリームの一部を別のポートに複製して、ラップトップをこのポートに接続できます。 したがって、このような攻撃を実行すると、インサイダーは一般的なソーシャルネットワークからログイン/パスワードを収集し、モバイルオペレーターの加入者の機密情報を取得します。

アウトロ

当然のことながら、多くの人は、この記事で新しいことを何も言わなかったと言うことができます。 大企業のシステム管理者も「鉛筆」でユーザーを簡単に侵害することができますが、テクノロジーを使用してパケットデータ転送を使用する場合でも、重要な情報を転送する際の注意事項を忘れないでくださいGPRS / EDGE ...

PS:記事全体は私の空想にのみ基づいており、現実とは関係ありませんが、Gnインターフェースからトレースを削除する可能性のある方法に精通することのみを目的としています。 私は、携帯電話事業者と加入者の個人データに関連する情報の両方に関連する機密情報の収集と開示を目的とした違法な行動をとることを強くお勧めしません。

小さなヘルパー:

BSC-基地局コントローラー

BTS-ベーストランシーバーステーション

EDGE -GSM Evolutionの拡張データレート

GGSN-ゲートウェイGPRSサポートノード

GPRS-一般パケット無線サービス

IMEI-国際モバイル機器アイデンティティ

IMSI-国際モバイル加入者識別

ISDN-統合サービスデジタルネットワーク

L2TP-レイヤー2トンネリングプロトコル

MS-モバイルステーション

MSISDN-モバイルステーションISDN番号

PPTP-ポイントツーポイントトンネリングプロトコル

PS-パケット交換

P-TMSI-パケットTMSI

SGSN-サービングGPRSサポートノード

TMSI-一時的なモバイル加入者ID

VPN-仮想プライベートネットワーク