注目を集める画像:

最初から始めましょう。 1年前、メディアでパニックが発生しました。「ATMにはウイルスが存在します!」。その結果、すべての自尊心のある銀行のマネージャーがこのパニックをサポートし、何かをしようとし始めました。 パニックが発生した理由は次のとおりです。景品の愛好家の多くは世界中を歩き回っています。 カーダー。その目的は、PINコードを含む銀行カードの詳細を取得し、それを複製してすべてのお金を引き出すか、何かを購入することです。 このために、さまざまな詐欺の方法が考案されていますが、ウイルスが出現する前は、すべて物理的な特徴がありました。 しかし、このウイルスは非常に興味深いものです。なぜなら、この技術が根本的に新しいレベルに到達したためです。PINコードはソフトウェアレベルで消去され始めました。 ウイルスはまだ特別なカードで無制限に現金を出す方法を知っていますが、私たちは顧客としてそれを気にしません。ここでは銀行は私たちではなくお金を受け取ります。

それでは、ATM自体に表面的な遠足をして、ウイルスがどこから来るのかを見てみましょう。 秘密をお伝えします。ATMの大半はWindows XPで動作します。 悲観的な読者は、この場合には脅威が存在することを理解し、恐れることを始めなければなりません。 しかし、すべてが見た目ほど悪いわけではありません。 まず、ATMソフトウェアの真正なベンダーは、このWindowsを大幅に削減し、その中で可能なすべてを無効にし、ポートを保護し、アクセスをブロックします。 そして第二に、ATMはインターネットを直接見ることはありません-企業ネットワークの専用セグメントにあるか、CiscoやCheckpointなどの何らかの暗号化を介して接続されているため、ウイルスはそこに到達して、オプションなしで穏やかに配置できます。 したがって、ここでの解決策はインサイダーのみです。外部から何かを掌握するのは問題だからです。

そして、典型的なATMソフトウェアとは何ですか? そして、ここに何があります。 このソフトウェアのアーキテクチャは、クライアント/サーバーに似ています。 この場合のサーバーは、特定のハードウェア(ATMで一括)で動作でき、各タイプのハードウェア(ディスペンサー、カードリーダー、プリンター、キーボードなど)に共通の外部ソフトウェアインターフェイスを公開します。 クライアント、つまりビジネスアプリケーション自体は、これらのインターフェイスを使用して、広告を表示し、待望の給与を配り、小切手を印刷し、楽しく点滅します。 このファーム全体は、CEN / XFS標準と呼ばれます。 おそらく写真を添付します。

このニュースを知ると、私たちはすぐに

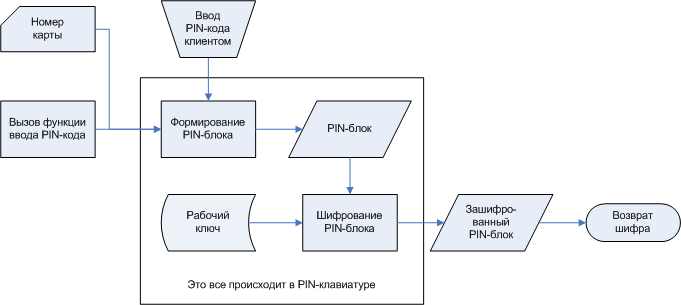

興味がある人の一般的な発展のために余談をしましょう。 純粋なPINコードは、キーボード自体と、処理中の特別なHSMデバイス以外には行きません。 PINの入力プロセスは次のとおりです。 ソフトウェアは、カード番号とキーボードにPINコードを入力するコマンドを送信します。 さらに、入力プロセス中、キーボードはキーが押されたという事実のみを返しますが、どのキーを示しているのかは示しません。 次に、キーボードは、PINコードの2桁の長さ、PINコード自体からデザインを形成し、その後、数字Fで最大16文字を仕上げ、最後のチェックディジットを除き、カード番号の右12桁で「排他的OR」を作成します。 たとえば、PINコード1234およびカード4987.6543.2109.8765の場合、04.1234.FFFFFFFFFFを取得し、0000.765432109876でXORを実行し、0412.42AB.CDEF.6789を取得します。 そして、この最後の番号は既にキーボードにある作業キーで暗号化され、暗号はPINコードを入力する操作を命令したアプリケーションに返されます。

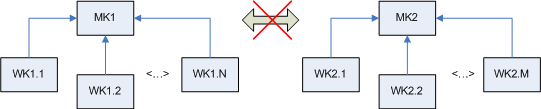

暗号化キーについて説明したので、ここで暗号化キーを扱います。 これらのキーはキーボード自体にあり、そこから読み取ることはできません。 原則として、ATMが動作を開始する前に、銀行のセキュリティ担当者は、いわゆるマスターキー(MK)をキーボードに手動で入力します。 その後、時々、特別な作業キー(WK)が処理ユニットからATMに飛んで、同じマスターキーで暗号化され、キーボードと上記の特別なHSMデバイスは別として、誰も知りません(役員は各コンポーネントを入力し、完全なキーも知りません) 。 合計すると、MKとMK(WK)がキーボードに座っています。

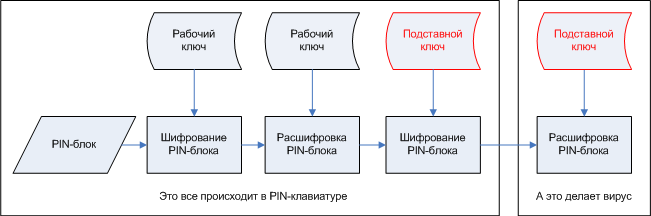

スムーズにクライマックスに近づき始めます。 実際、多くの異なるキーをキーボードに書き込むことができます。 そして、PINブロックを彼女にフィードし、作業キーで暗号化を解除し、別のキーで暗号化して結果を返すことができます。 つまり、純粋な形式ではキーを受け取ることはありません。暗号化されたキーでは-お願いします。 それでは、既知のマスターキーをそこに書き込み、他のキーではなく、PINブロックを暗号化するコマンドをキーボードに与えないのはなぜでしょうか。 次に、キーが認識されているため、暗号化を解除します。 これはまさに私たちのウイルスが行うことです。

それがすべてのトリックの男です。 複雑なことはありませんか?

最後に、キャッチとは何かを説明します。 ウイルスがDiebold ATMで正確に動作していたことは偶然ではありません。 実際、一部のDiebold ATMには、最新のセキュリティ要件を満たさない古いキーボードがインストールされていました。 また、最新のセキュリティ要件では、ATMのキーボードはキー階層を提供する必要があるとされています。 これは、作業キーを使用してPINブロックを復号化するようにキーボードに指示した場合、ワーカーが暗号化されたマスターキーでのみ暗号化できることを意味します。 これは論理的です。作業キーをダウンロードできた場合、このマスターキー(作業キーを暗号化した)がわかり、信頼できるからです。 ただし、PINブロックを隣接するブランチからのキーで暗号化するように要求した場合、それらは提供しません-悪意の兆候があります。

以上です。 それは少し長いことが判明し、PINブロックについて書く必要はありませんでしたが、まあまあです。 状況を少し明確にすると、有名なサークルのさまざまな神話や解釈が減り始めます。 これは、ATMにアンチウイルスをインストールしたい大規模な銀行のマネージャーに特に当てはまります。 通常の人は、Solidcoreソリューションを長い間使用しており、安心して生活しています。