この記事では、100,000個までのパスワードの分析結果を示します。 この分析が多くの人にとって興味深く有用であることを願っています。

小さな隠れ家

いいえ、パスワードはクリアテキストで保存されません。統計はソーシャルネットワークのいずれかの実験中に匿名のデータ収集によって取得されましたが、結果の辞書をアップロードしてこのネットワークに名前を付けることはできません。

何をした

すべてのパスワードは、 cracklibメソッドを使用して、数字、特殊文字、大文字小文字、安定性の基準に従ってチェックされます。

データ

長さ分布

最短パスワードは1文字、最長パスワードは63文字です。

15文字以上は完全に無関係です。

強力でシンプルなパスワード

cracklibの実行によると、パスワードの35.5%が簡単にクラッキング可能であることが判明しました。

スペシャルの存在。 文字、数字、文字

特別な 文字-3%

数字のみ-33%

文字のみ-24.7%

英数字-39.3%

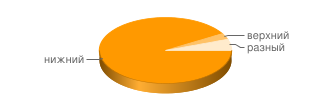

登録する

91.5%-小文字

3%-外国籍

5.5%-別のケース

最も一般的なパスワード

これは実際にはどういう意味ですか

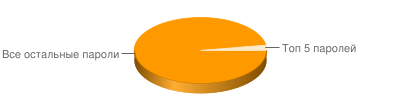

特定の攻撃者が最も一般的な5つのパスワードのベースを持ち、それを使用してサービスのすべてのアカウントを選択するとします。 上位5個のパスワードは、5回の試行で2.9%の確率で選択に成功します。これは、合計10,000人のユーザー(小規模なスタートアップなど)を持つ290人のユーザーです。 言うまでもなく、これらの人々はすぐにicqとmailの両方を失います...

すべての一般的なパスワード(5回以上発生)を考慮に入れた場合、そのうち381個のみであるため、アカウントの9.2%にアクセスできます。 考えてみてください。ユーザーのほぼ10人が、パスワードが400未満の小さな辞書でクラックされる可能性があります。

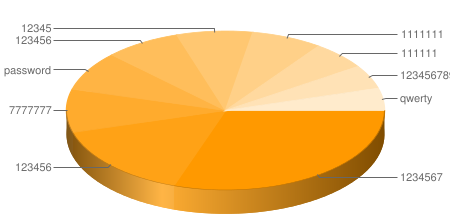

トップ10パスワード

最もおいしいのは、悲しいかな、有名な映画のような明確な選択肢はなく、すべてが些細なことであり、ほとんどのhabra-peopleは驚かないでしょう。

- 1145 1234567

- 871 123456

- 332 7777777

- 303 パスワード

- 292 12345

- 278 1111111

- 261 123456789

- 221 qwerty

- 216 111111

- 179 1234

結論

どこでも複雑なパスワードをチェックせずに。 パスワードの長さ、その中の文字と数字の存在、および別のレジスタを決定するルールの最小セットは、任意の形式の登録で実装する必要があります(または、さらに良いことに、ユーザー自身のパスワードを生成します)。 フォームには、ユーザーがキャプチャなしで開始するのをやめるまでの試行回数のしきい値が必要です(非常に複雑なキャプチャ)。 私のアドバイスは、この数を3回に制限することです。 失敗した試行のカウンターをユーザープロファイルに追加して、各アカウントのログイン試行間の遅延をさらに個別に導入することをお勧めします。 ここで、ユーザーがシステムにログインできないように通知されるようになる可能性があることを忘れてはなりませんが、アクセス不能の状態は個人データの漏洩の状態よりもはるかに優れています。

この情報があなたのサービスをより良く、より安全にするのに役立つことを本当に願っています。