電話詐欺師はどのように機能しますか?

テレフォニー詐欺はごくありふれたものです。部外者やロボットダイバーがあなたの費用でPBXを介して電話をかけます。 これは通常、深夜または休業日に発生します。 通話は、可能な限り長く、頻度が高く、最も高価な国際的な目的地まで続きます。 また、月末には、通信事業者から莫大な金額の請求書を受け取ります。請求書は、支払うか、法廷で争う義務があります。

最も高価な国際的な目的地への電話は、ソフトウェア交換の開発初期のハッカーの主な目標でした。 特に国際交渉のコストを考えると、このタイプの詐欺は過去のものだと思うかもしれません。 しかし、現在よく組織化された国際グループがこれに従事しており、産業規模で顧客とオペレーターの強盗に従事しています。

現在、同じ詐欺師によって制御されているさまざまな有料自動サービスの「高価な」数に対して何千もの呼び出しを行うために、PBXがハッキングされています。 この場合、攻撃者は有料通話の1分ごとにオペレーターからのコミッションの形で利益を得ます。 この詐欺は、国際歳入詐欺(IRSF)とも呼ばれます。

違法なお金を稼ぐもう1つの方法は、盗まれたSIPクライアント資格情報を「秘密」のオンライン取引所で販売することです。 さらに、このようなアクセスはさまざまな方法で使用されます。合法的な電気通信事業者との競争のためです。

3CXにはいくつかのセキュリティレベルがあり、そのデフォルト設定はほとんどの既知の攻撃タイプを防ぎます。 ただし、一部のシステム管理者は、結果が何であるかを認識せずにこれらの設定を変更または無効にします。

3CX管理者が行う最も一般的なセキュリティ設定を見てみましょう。

弱いユーザー資格情報

最初の間違いは、3CXアプリケーション、IP電話、およびユーザーが使用する「弱い」アカウント資格情報です。

3CXでユーザー(拡張子)を作成すると、すべてのアクセスレベルで安全な資格情報が自動的に生成されます。 これは、複雑なSIPパスワードとWebクライアントのログインパスワード、IP電話のWebインターフェイスにアクセスするためにランダムに生成されたパスワード、ランダムなボイスメールPINなどです。これらの安全な資格情報のみを使用してください。パスワード推測(ブルートフォース攻撃とも呼ばれます)。

3CX v15.5以降、システムでは、最新のセキュリティルールで要求されるよりも弱い拡張パスワードを設定できません。 ただし、多くの場合、脆弱なアカウントパスワードは、以前のバージョンの3CXのバックアップから継承されます。 したがって、システムに弱いパスワードの内線番号が存在する場合、3CXは管理者に警告します。そのような番号の近くに警告が表示されます。 カーソルを合わせると、追加情報が表示されます。

ところで、テスト目的で弱いパスワードを設定することは強くお勧めしません。 原則として、人々はそれらを変更することを忘れ、PBXを「穴だらけ」のままにします。

拡張機能へのSIPリモートアクセスを有効化

2番目の間違いは、「パブリックネットワークからの接続を拒否する」オプションを無効にし、ユーザーが不要になったときに再び有効にしないことです。

このオプションはデフォルトで3CXに含まれており、ローカルネットワーク外のユーザーの登録を防ぎます。 トンネルテクノロジーを使用してPBXに接続するため、リモートアクセスを有効にせずにアプリケーションまたは3CX Webクライアントを使用できることに注意してください。 このオプションは、誰かがハードウェアIP電話の直接SIP接続を必要とする場合にのみ無効にする必要があります。

PBXへの直接SIP接続を避けるか、ファイアウォールで指定された特定のIPアドレスからのみ許可するようにしてください。

許可された多くの呼び出し

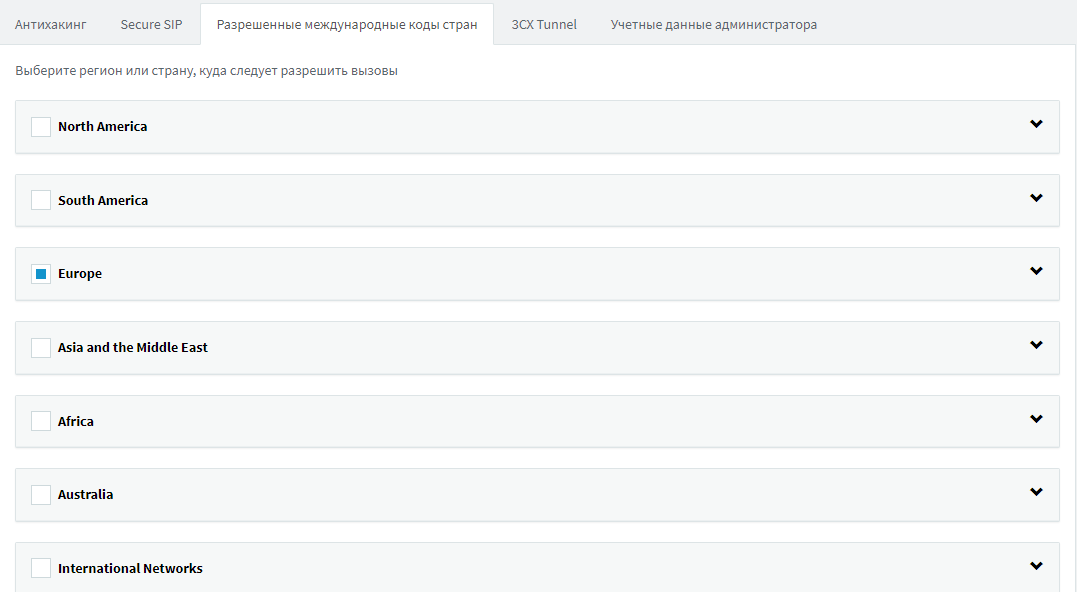

3CXをインストールするとき、初期セットアップウィザードは、発信通話を許可する国を尋ねます。 同じ国のリストは、[設定]-[セキュリティ]-[許可された国際国コード]セクションで確認(および変更)できます。 ユーザーが実際に電話をかける国(プレフィックス)のみを許可する必要があります。 デフォルトでは、3CXは交換の場所として指定された国への呼び出しのみを許可します。

非常に危険な方法は、すべての国が自動電話交換をインストールできるようにし、それらを後で制限することです。 通常、攻撃者はこれを忘れて、攻撃者がPBXユーザーの資格情報を受信するとすぐに全方向に電話をかけることができます。

送信ルールが緩すぎる

もう1つの悪い習慣は、一般的な発信ルールを使用して、すべてのユーザー(3CXデフォルト組織グループ)が許可された方向にコールできるようにすることです。 一部の管理者は、自分の生活を複雑にしないために、このための1つの普遍的なルールを作成します。

実際、ファイアウォールなどで作成されるのと同じ原則に従って、最低限必要な権限で送信ルールを作成する必要があります。 具体的には、プレフィックスをリストし、番号の最小長と最大長を指定し、この方向で呼び出すことができる内線のグループを明確に示します。

無効な処理パラメーターE164

[パラメータ-番号]セクションE164では、番号の処理が指定されています。番号の先頭の「+」記号は国際ダイヤルコードに置き換えられます。 交換ルールは、電話交換機の設置場所として示されている国に対して定義されています。 ほとんどの国では、「+」は00に、アメリカの場合は011に置き換えられます。置き換えはITU標準に準拠しています。

E164パラメータは、上記で説明した禁止方向(プレフィックス)を決定するために使用されるため、重要です。 たとえば、ブロックされている国がアルバニアの場合、3CXは、00355xxxおよび+ 355xxxで始まる番号を分析してブロックします。

国の国際ダイヤルコードを誤って入力した場合、誤った代替「+」だけでなく、国のブロック機能の誤動作も発生します。

3CX v16の新しいセキュリティ機能

3CX v16には、2つの興味深いセキュリティ機能が追加されています。

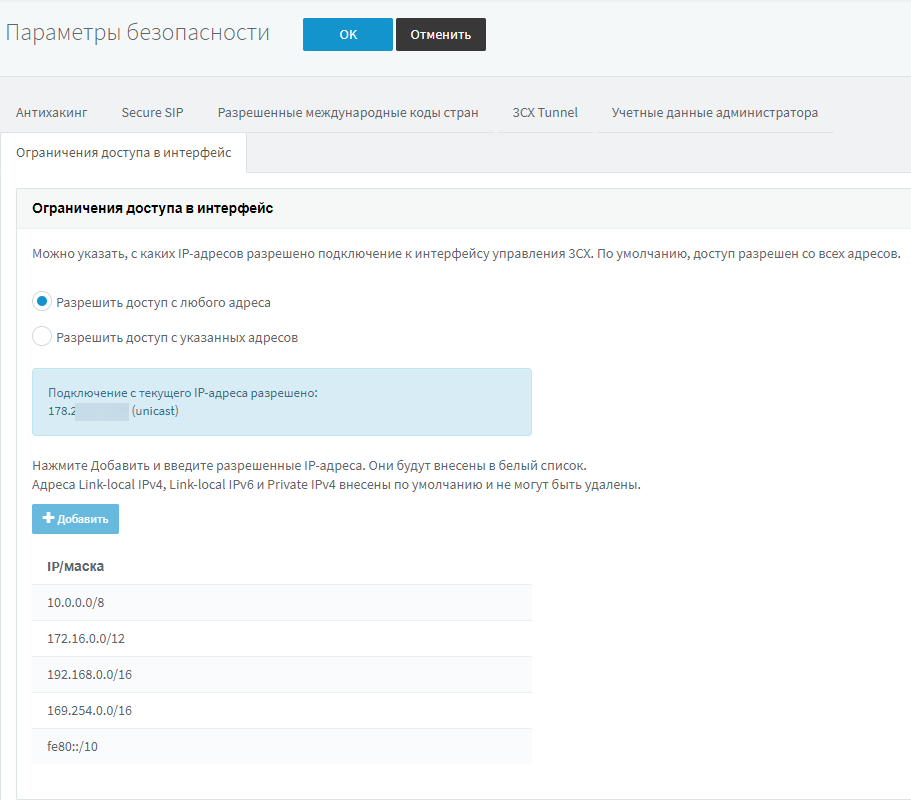

1つ目は、3CX管理インターフェイスへのIPアドレスによるアクセスを制限することです。 [設定]-[セキュリティ]-[インターフェイスセクションへのアクセスを制限する]で構成します。 デフォルトでは、すべてのIPアドレスが許可されますが、IP保護が有効になっている場合、アクセスはローカルネットワークおよび明示的に指定された外部IPアドレスからのみ許可されます。 この制限は、自動チューニング電話、Webクライアントなど、他の3CX Webサービスの動作には影響しないことに注意してください。

2番目のセキュリティ機能は、3CXによって維持される自己学習グローバルIPブラックリストです。 [設定]-[セキュリティ設定]-[アンチハッキング]セクションに含まれています。 このオプションを有効にすると、PBXは送信元IPアドレスなどの疑わしいアクティビティに関する情報を中央サーバーに自動的に送信します。 イベントを分析した後、このIPアドレスに関する情報は、この機能が有効になっている世界中のすべての3CXシステムに自動的に送信されます。 したがって、「集団インテリジェンス」により、疑わしいトラフィックがブロックされます。 現在、私たちのグローバルリストには、スキャンまたはハッキングの試みが一貫して繰り返されている1000を超えるIPv4 IPアドレスが既に含まれています。 PBXでこの機能を有効にすることを強くお勧めします!

おわりに

システムをハッキングする直前に、いくつかのエラーが一緒に取られていることに気付きました。 重大な結果が1つのミスだけで生じた状況を実際には観察しませんでした。

ハッキングされたとしても、てないでください! 急進的なアクションを実行する前にサーバーログを収集することは非常に重要です。 その後、これはインシデントの品質調査の実施に役立ちます。 ログを収集するには、「サポート-テクニカルサポート用のファイルの作成」セクションに移動します。 zipアーカイブが生成され、リンクが電子メールで送信されます。 このファイルとインシデントの説明を3CXテクニカルサポートに添付してください。

3CXセキュリティに関する合理的な質問がある場合、または既に行われたハックを報告する場合は、テクニカルサポートに連絡する必要があります。 状況を理解し、必要な推奨事項を得るには、セキュリティ-不正カテゴリでアピールを開きます。 これらの要求は、最高の優先度で考慮されます。 ユーザーフォーラムで 3CXセキュリティに関するアドバイスを受けることもできます 。