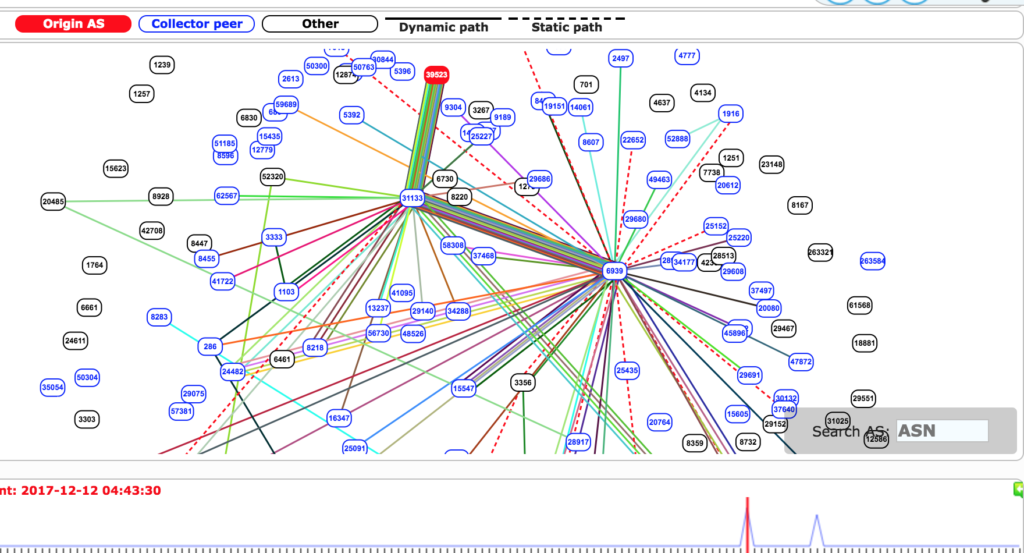

BGPの脆弱性を介したトラフィックのトラップ

最近、BGPインターネットルーティングプロトコルの脆弱性がより頻繁になりました。 トラフィックの傍受とリダイレクトにより、トラフィックを分析および操作できるため、暗号通貨の盗難、機密性の侵害、警察が制御するコンピューターの制御の回復につながります。 2018年の秋に、オンライン広告による詐欺のためにサイバー犯罪者によって使用された新しいスキームが検出されました。 3veと呼ばれる攻撃者の操作は、150万を超えるIPアドレスのトラフィックを傍受し、広告会社に、実際のユーザーが実際に何十億ものインターネットバナーインプレッションを見たことを信じさせました。 はい、これは英国の核兵器機関からのトラフィックの盗難ではありません。 そして、はい、これはMyEtherWalletのWebサイトを装う目的で1300のAmazonアドレスのトラフィックを傍受するものではなく、その後の暗号通貨での15万ドルの盗難です。 これは、MasterCardやVisa(およびSymantecやVerisign)を含む20を超える金融機関からのトラフィックの傍受ではありません。 プラグインと特殊なソフトウェアを使用してすべて削除しようとする迷惑な広告。 しかし、広告会社の場合、この攻撃には2900万ドルの費用がかかり、「深byに投げ込まれた」、つまり脆弱性と不正なBGP設定を使用した詐欺師に支払われました。

シスコが回答するもの :BGPを介したランダムまたは悪意のある脅威の実装を無効にするため、何も販売しません:-)マニュアル( こことここ )に精通し、それに応じてネットワーク機器を設定することをお勧めします。 さらに、適切なBGP監視サービスを使用してネットワークのルーティング情報を監視することをお勧めします。

ネットワークデバイスのハッキング

2018年11月末に、45,000台の侵害されたルーターが見つかりました。 数週間前に、Broadcom、Asus、TP-Link、Zyxel、D-Link、Netgear、US Roboticsなどの100,000台の侵害されたネットワークデバイスのボットネットが発見されました。 5月、 Cisco Talosは54か国で50万台の侵害されたネットワークデバイスを発見しました。 影響を受けるベンダーには、ASUS、D-Link、Huawei、Ubiquiti、UPVEL、ZTE、Linksys、MikroTik、Netgear、TP-Linkなどがあります。 ネットワーク機器のハッキングは、攻撃者が暗号化されていない形式で送信される可能性のある大量の情報にアクセスできるため、孤立したケースから主流になります。

シスコが何を答えますか:シスコの機器について話している場合、 Cisco IOS 、 IOS XR 、 IOS XEオペレーティングシステムに基づいてルータを保護するための多くの推奨事項を開発しました。 さらに、私たちはルーターの攻撃に最初に遭遇した(人気があるため)ので、セキュアブートセキュアブートメカニズム、メモリ保護、ハードウェアコンポーネントの機器へのなりすましに対する保護などを導入し始めました。

他のメーカーも、それらを更新および保護する方法について適切な指示を持っている必要があります。 さらに、ネットワーク機器からのテレメトリを分析することをお勧めします。これにより、ネットワークトラフィックの異常を特定し、2019年に引き続き攻撃者の関心を引くネットワークインフラストラクチャレベルで侵害を検出できます。

サプライチェーン攻撃

ネットワーク機器への攻撃は、世界中のお客様の一部が直面しているという古い話を思い出させました(少数しかいませんでした)。 私たちの機器のサービス契約なしで、彼らはすでにインターネットサイトから廃止されたルーターの新しいファームウェアをダウンロードし、それはデバイス感染、情報傍受につながり、ネットワーク機器の自衛戦略を修正し、 Trustworthy Systemsイニシアチブを立ち上げるよう促されました、デバイスのアーキテクチャを大幅に再設計し、 信頼できるブートメカニズム、メモリ内の悪意のあるコードの実行に対する保護、電子コンポーネントのなりすましに対する保護を備えたフレームワークで など

2018年に、米国国土安全保障省は、未知のハッカーが北米の多くのエネルギー企業を攻撃し、いわゆるウォーターホール攻撃を通じて攻撃した方法についての話を共有しました。 攻撃の本質は、攻撃者が攻撃の最初のステップを開始するのは、被害者の会社をハッキングすることではなく、被害者が使用するソフトウェアまたはハードウェアのメーカーのサイトを侵害することです。 遅かれ早かれ(現在のソフトウェアの品質で、遅かれ早かれ)、会社はソフトウェアとファームウェアの更新のためにメーカーのWebサイトにアクセスし、信頼できるリソースから感染したソフトウェアをダウンロードし、完全に完全に信頼します。 そのため、攻撃者は組織内に入り込み、ブリッジヘッドを拡大し始めます。 この攻撃により、1つではなく多くの企業に一度に感染し、水飲み場のように(したがって、水たまり)、製造元のWebサイトにアクセスして更新を行うことができます。

2018年8月末、ブリティッシュエアウェイズの航空会社は、チケットを注文する際にウェブサイトに入力されたペイメントカードデータの漏洩によって数十万の顧客が影響を受けたという事実に直面しました。 調査中に、ハッカーグループのMagecartがハッキングしたことが判明しました。いや、ブリティッシュエアウェイズのサイトではなく、感染したJavaScriptのダウンロード元である請負業者のサイトが情報漏えいを引き起こしました。 Magecartは、Ticketmasterの発券サイトに対する攻撃の場合、および他の多くのeコマースリソースに対する同様の戦術に従いました。 最後に、あるバージョンによると、ブリティッシュエアウェイズのメインサイトではなく、インターネットプロバイダーのCDNインフラストラクチャにあり、特定の場所から航空会社のWebサイトへのアクセスを高速化するように設計されたクローンの1つが破損していることに注意する価値があります。 この場合、ハッキングされたのは会社自体ではなく、インフラストラクチャの一部を提供したのは取引相手の1つでした。

これらの例は、暗号通貨窃盗の場合のBGPを介したトラフィックインターセプトの上記のケースと同様に、会社のハッカーにとって関心のあるリソースだけでなく、それを提供するインフラストラクチャも攻撃される可能性があることを示しています。 私たちの意見では、そのような攻撃はより頻繁になるだけであり、サイバーセキュリティの専門家の注意の範囲を拡大し、自分自身だけでなくパートナー、請負業者、請負業者のセキュリティを監視するためのセキュリティ戦略を開発する必要性の問題を提起します。

シスコの回答 :ここには普遍的なレシピはありません。すべては、ハッカーがクラッキングする請負業者のインフラストラクチャにどのようにどのように依存するかによって大きく異なります。 BGPへの攻撃について話している場合は、BGPルートを監視する必要があります。 侵害された製造元のWebサイトの感染したスクリプトを介した攻撃について話している場合、 Cisco Umbrellaを使用したDNS監視が役立ちます。スプーフィングされたソフトウェアのダウンロードについて話している場合、 Cisco Stealthwatchを使用したテレメトリーの異常の分析が役立ちます。 最も重要なことは、2019年にこの脅威を関連する脅威のリストに含めることです。

今後のTLS 1.3

誰もがTLSプロトコルについて聞いたことがありますが、その前身はSSLプロトコルでした。 最近では、2018年8月にRFC 8446勧告が公開され、新しいバージョン1.3が特定されました。 新しいバージョンの利点には、高速性と暗号強度が含まれます。 同時に、以前のバージョンの脆弱性が排除され、新しい便利な機能が追加されました。 現在、TLS 1.3は多くの一般的なブラウザと暗号ライブラリ(Chrome、Firefox、OpenSSLなど)をサポートしています。 すべてがうまくいくようですが、悲しいかな。 TLS 1.3の採用の遅れは、とりわけ、このバージョンのプロトコルでは、多くの企業のサイバーセキュリティサービスに必要な中間デバイス(NGFW、IDS、プロキシなど)を使用したトラフィックの検査が許可されていないためです。 TLS 1.3を議論している多くの企業は、より弱い鍵交換プロトコルを含めることを提案しましたが、インターネット上の機密性を確保し、通信の自由における政府の干渉から保護するために、これらの提案はすべて拒否されました。 TLS 1.3を積極的に使用すると、それを検査できなくなることが非常に深刻になり、最初の問題は2019年から始まる可能性があります。

シスコの回答 :新しいバージョンのTLSを導入する際に(特にソリューションで実装しているため)進行を妨げたり、車輪に棒を入れたりする予定はありませんが、インフラストラクチャで切り替える必要があるかどうかを検討することをお勧めしますTLS 1.2がハッキングされておらず、まだ禁止されていない場合 しかし、遅かれ早かれこのような移行が行われるため、情報セキュリティの専門家は、監視できないトラフィックを監視する方法についての疑問に直面します。 答えは、当社が開発したEncrypted Traffic Analyticsに似たテクノロジーかもしれません。これにより、暗号化されたトラフィックの内容を暗号化および復号化せずに(ただし、コンテンツ自体にアクセスすることなく)理解できます。

トラフィック暗号化

暗号化と言えば... サイバーセキュリティに関する年次報告書 (Cisco Annual Cybersecurity Report 2018)で、過去1年間のグローバルWebトラフィックの55%が暗号化された形式で送信され、昨年より12%多く、悪意のあるプログラムの数暗号化の使用が3倍になりました。 ガートナーは、彼の予測の1つで、Yellow Earth Pigの年(はい、これは2019年)に、すべてのWebトラフィックの80%がすでに暗号化されると予測しました。 そして、そのような状況で何をすべきか? 特に、上記のTLS 1.3を使用してトラフィックが暗号化されている場合はどうですか?

シスコの回答 :自社のインフラストラクチャにおいても、この問題に直面しており、多くの推奨事項を作成し、皆様と共有する準備を整えています。 まず、トンネルを終了し、復号化されたトラフィックを検査できる(少なくともバージョンTLS 1.3まで)中間デバイス( Cisco NGFWやCisco WSAなど )を割引にしないでください。 ネットワークセキュリティデバイスのパフォーマンスが「低下」する恐れがある場合、暗号化されたトラフィックを終了する機能を、Radware Alteonなどの外部デバイスに割り当てることができます。 暗号化されたチャネルを解析できなくても、絶望しないでください。 暗号化されたトラフィックを解読せずに内部に「浸透」させる機械学習テクノロジー(たとえば、 Cisco ETA )を使用したり、コマンドサーバーやインターネット上のその他の悪意のあるリソースとの相互作用を検出したりできます。 シスコのポートフォリオでは、 Cisco Umbrellaがこの問題の解決に役立ちます。 最後に、暗号化されたトラフィックでさえも復号化されている場所があることを忘れないでください-これらはエンドデバイス-ワークステーションとサーバーで、適切なセキュリティ機能をインストール(および必要)します。 ただし、従来のアンチウイルスはここでは機能しません。80年代後半に開発されたソリューションよりも最新のものが必要です。 シスコでは、このソリューションはCisco AMP for Endpointsと呼ばれ、ラップトップで使用しています(すべてのセキュリティ開発者が自慢できるわけではありません)が、もちろん、他のEDR(エンドポイント検出および応答)ソリューションも使用できます。

ファイルレス攻撃

ウイルス対策技術は80年代後半に登場し、それ以降、ほとんどの部分で大きな変化はありません。 悪意のあるプログラムがあります;ウイルスアナリストはそれを調査し、署名を開発し、製品を装備します。 署名があります-マルウェアがキャッチされています。 署名なし-キャッチされません。 攻撃者のタスクの1つは、できるだけ長く気付かれないようにすることであり、そのために、警備員と猫とマウスを積極的に使用し続けています。 悪意のある異常なアクティビティを検出する能力を高めるものもあれば、できるだけ長く目に見えない可能性を高めるものもあります。 成長傾向の1つは、正当なコンピューターユーザーを装って、OSおよびPowerShellの組み込みコマンドを積極的に悪用するファイルレス攻撃の使用です。

シスコの回答 :端末デバイスについてのみ話しているため、ファイルフリー攻撃の保護と制御を目的とした2つのソリューション、 Cisco AMP for EndpointsとCisco AnyConnectがあります。 最初のソリューションはEDRクラスに属し、その脆弱性の分析を含むソフトウェアのインベントリを実行し、メモリ内で起動されたものを含むエクスプロイトをブロックし、絶えず更新される侵害インジケータ(IOC)を通じてアクティビティを分析し、脅威の調査と検索(脅威ハンティング)も実行できます) NVM(Network Visibility Module)が統合されたCisco AnyConnectを使用すると、ホスト上のアクティビティデータを適合したNetflow形式で収集し、 Cisco Stealthwatchネットワークレイヤーで受信したデータと相関させることができます。 さらに、Cisco Umbrellaによって追加レベルの保護が提供され、ファイルなしのサーバーを含むマルウェアコマンドサーバーとの通信を監視します。

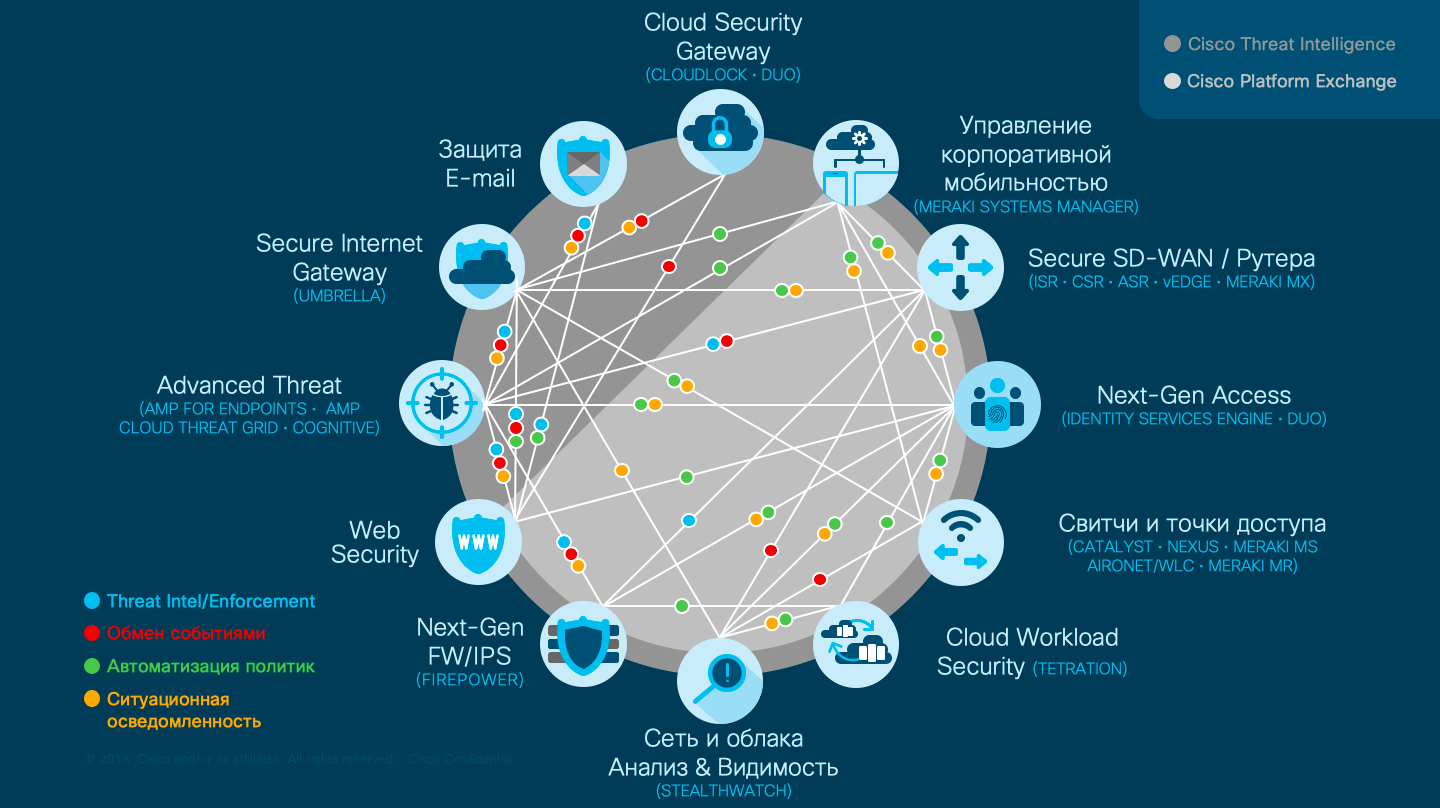

統合、自動化、およびAPI

Cisco AnyConnectとCisco Stealthwatchの統合はメーカーの気まぐれではなく、緊急のニーズです。これは、変化する脅威の状況と、Webポータルの脆弱性、フラッシュドライブ、ウォーターホール攻撃、脆弱性を介したさまざまな方法で企業および部門のネットワークに侵入するマルチベクトル攻撃の出現によって決定されますマネージャーや請負業者などの感染したラップトップによってもたらされるwi-fi 最新の脅威に対処できるセキュリティソリューションは1つだけではありません。 消費者が取得した情報セキュリティ製品を統合するのを待つのは長すぎて信頼性がありません。 プロセスを自分の手に委ねなければなりません。 シスコの統計によると、多くの企業は、相互作用の方法を知らないさまざまなセキュリティ機能を多数使用している一方で、誤ったセキュリティの感覚を生み出しています。 今日、ネットワーク内の悪意のあるアクティビティが検出されない平均時間は約200日です。 そしてすべては、保護手段がバルカン半島の州のように機能しているためです-それぞれが互いに独立しています(インターネットの国家セグメントを作成するための同義語として「インターネットのバルカン化」という用語が登場したのは偶然ではありません)。 しかし、状況は変化します。これは、ますます複雑化および加速化する攻撃に耐えるために統合された200の開発会社を結集した同じシスコとその取り組みpxGrid 、ACI、 Cisco Security Technology Allianceの例ですでに見られます。

シスコが回答するもの :当社の答えは、すべての製品に浸透してそれらを単一のセキュリティシステムに統合し、この相乗効果から抜け出すための自動化とAPIです。これにより、脅威検出プロセスを数百日から4時間半にまで加速できます。 これは、脅威データの交換、署名生成の自動化、侵害インジケータの外部ソースからのアクセス、セキュリティツール間のコマンド転送などによって実現されます。

バリケードの両側での人工知能の使用の増加

人工知能は誇大広告です。 すでに標準になっている機械学習とは異なり、情報セキュリティの例外ではありません。 日常業務の自動化、遅いプロセスの加速、すでに不足している有資格者の交代。 情報セキュリティで機械学習を使用する利点のほんの一部を次に示します。 現在では、悪意のあるコードと悪意のあるドメインとインターネットIPアドレス、フィッシング攻撃と脆弱性を検出し、意識を高め、インサイダーを識別するために使用できます。 しかし、人工知能は善のためだけでなく、損害のためにも使用されます。 彼は、機械学習を使用して脆弱性を検索し、フィッシング攻撃を実装し、ソーシャルネットワークで生体認証を回避し、偽のプロファイルを作成し、マルウェアを作成し、パスワードを選択し、CAPTCHAメカニズムをバイパスする攻撃者に選ばれました。 2018年には、偽のマスターフィンガープリントの作成、音声の合成、ビデオ画像の顔の変更、唇の動きと、ビデオストリーム内の誰かの画像に重ねられた合成音声との同期に関する非常に興味深いプロジェクトが発表されました。 犯罪者にもすぐに採用されることは間違いありません。2019年には、情報セキュリティの専門家にAIの有害な使用に対抗する上で多くの新しい質問が投げかけられます。

シスコの回答 :サイバーセキュリティ製品の新しい機械学習メカニズムを開発し、 既存の機械学習メカニズムを改善する 努力を続けます。 すでに、そのようなモデルはCisco AMP for Endpoints 、 Stealthwatch 、 CloudLock 、 Umbrella 、 Cognitive Threat Analyticsに組み込まれており、このリストは拡張されるだけです。 それまでの間、シスコのソリューションで人工知能を使用するための専用サイトをご覧ください 。

多要素認証

いくつの認証要素を指定できますか? 一、二、三? そして、あなたがそれについて考えたら? 以下は、あなたを識別することができるものの短いリストです。

- 知っていること(はい、これは古典的なパスワードです)

- あなたが持っているもの(はい、これはトークンです)

- あなたが持っているもの(はい、それは生体認証です)

- あなたがすること

- 失ったもの

- 忘れたもの

- 見つけたもの

- あなたとあなたが見た場所

- あなたがいた場所

- あなたが作成したもの

- 破壊したもの

- 何かや犠牲にしたもの

- 盗んだもの。

実際、過去5年間で最も人気があった古いパスワードは123456でしたが、過去のものになりつつあり、2要素および多要素認証に置き換えられています。これにより、企業および個人のさまざまなサービスおよびデータへのユーザーアクセスのセキュリティが大幅に向上します。企業のデータセンター内およびクラウド内に保存されます。 そして、FacebookやYandexを介した外部サービスへの入り口を使用することにすでに慣れているため、2要素認証を使用してから多要素認証を使用することに慣れます。 2019年には、意識のターニングポイントが発生し、多くのセキュリティガードが信頼性の低いパスワードを置き換える方法を考えると思います。 そして、はい、生体認証は、他の多要素認証方法と比較してコストが高く、そのための脅威モデルの開発がないため、そのような代替になりそうにありません。

シスコは何を答えますか :2018年に、多要素認証市場のリーダーであるDuoを購入しました。これはロシア市場で発売されます。

データセンター

誰もが徐々に境界線を放棄し、雲を残して徐々にBYODを導入しています。 ネットワークがハッキングされているかどうかは誰も気にしません(まあ、またはほとんど誰も)。 しかし、データを漏らした場合、汚れと混ざり合い、規制当局があなたのところに来て、メディアであなたを洗い流し、顧客や従業員の世話をすることができないと非難します。 個人データや識別データの漏洩に苦しんでいる人がどれくらいいるのか疑問に思ったことはありませんか? 私は短いリストを作成することを許可しましたが、インターネットにどれだけのデータが漏れているのかを見ると

- Exactis-340

- Facebook-50

- エクイファックス-145

- スターウッド-500

- ヤフー-3000

- アンダーアーマー-150

- Adult FriendFinder-412

- MySpace-164

- イーベイ-145

- ターゲット-110

- ハートランドペイメントシステム-130

- LinkedIn-117

- ランブラー-98

- TJX-94

- AOL-92

- クオラ-100

- VK-100

- ディープルート分析-198

- JPモーガンチェイス-78

- Mail.ru-25

- 国歌-80

- Dailymotion-85

- ユーバー-57

- Tumblr-65

- Dropbox-68

- ホームデポ-56

- アドビ-38

- ソニーPSN-77

- RSAセキュリティ-40。

推測するのは怖いのですが、インターネット全体の半分以上がデータを手放していると思います(ちなみに、私はあまりにも多くのデータがありました)。 漏洩が1,000万件を超えるインシデントの数は、単位または数十個単位で測定されなくなっていることに注意してください。 そして状況は悪化します。 セキュリティが境界ではなくデータ中心になったことを忘れて、境界の保護に固執しています。 そして、これはデータのインシデントに関するだけでなく、データ保護に関連する規制上の負担の増大に関するものでもあります。 GDPR、大規模なユーザーデータ(これは新しい法案のトピックです)、連邦法-152の改正などが来年ロシアの両手を広げて待っています。

シスコの回答 :法的要件への準拠を実現するためのプロジェクトを販売していません(ただし、欧州ではGDPRに関する多くのプロジェクトがあります)。 また、データ分類ツールまたは漏出制御(DLP)ツールもありません。 しかし、 Cisco SAFEプロジェクトで蓄積した企業のサイバーセキュリティシステムの構築には豊富な経験があります。これは、企業または部門のネットワークのさまざまなセクションを保護するための実用的な推奨事項です。 境界だけでなく、データセンター、クラウド、Wi-Fi、ユニファイドコミュニケーション、産業用ネットワークなども重要です。 すべてのコンポーネントの保護のみがデータを漏洩から保護し、同時に法律の要件を満たします。

5Gネットワークを攻撃の橋頭asとして使用する

米国では、いくつかの都市が第5世代(5G)ネットワークで領土を実質的にカバーしていることを発表しました。これにより、最大10 Gb / sの速度でインターネットを操作できます。 これにより、現在ほとんどの接続を蓄積しているルーターの「中間」がなくなります。 5Gネットワークでは、状況が変化する可能性があり、これにより攻撃の領域が大幅に増加し、インターネットに対する攻撃がより広範になります。 実際、インターネットのモノを攻撃の踏み台として使用することで(ミライの5Gの生まれ変わりはすぐそこだと思います)、DDoS攻撃の威力を大幅に高めることができます。 やめて しかし、ロシアでは、5Gの導入は2021年末まで延期されました。 それでは、黄土の豚の年の傾向は何ですか? はい、ここであなたは正しいです。 ロシアの場合、新世代のネットワークを保護するための私たちの推奨事項と解決策はまだ関係ありません。 しかし、少なくとも、この機会を覚えておく価値はあります。

サイバー

あなたはすでに2019年に私たちを待っているものについての私の作品を読むのにうんざりしているので、締めくくります。 そして、私は最後の観測で終わりたいと思います。それはすでにトレンドになりつつあり、来年だけ強まります。 特定のサイバーセキュリティプロセスの弱点をチェックし、それらを排除する計画を立てることができるサイバーコースについて話している。 特定の製品での作業で非常に具体的なスキルを開発できるようにする知識とトレーニングを提供する認定コースとは異なり、サイバー演習では、実際に起こる可能性のあるさまざまな状況をシミュレートできます(脅威の痕跡、事件に関する情報の漏洩を検索メディア、悪意のあるコードを含むフラッシュドライブなど)、およびそれらを停止する方法を見つけます。 通常、このようなサイバー指示のフレームワーク内で、すべての弱点は、紙に記載されているプロセスと、実際の生活には必ずしも適用できない特定の製品を操作する習得したスキルの両方で発見されます。

2018年には、企業、州、州間レベルの両方でサイバー注文が非常に人気になりました。 数十件のこのようなサイバー注文にたまたま参加したことがありますが、これは企業の情報セキュリティサービスのトレンドになりつつあり、さまざまな事件や緊急事態に耐えるスペシャリストのスキルをテストしています。

シスコは何を答えますか :ロシアのこの傾向は、私たちの助けなしにそのようになりつつあります。 数年前、モスクワシスココネクトで2日間無料のセッションを数回開催し、最初のCisco Cyber Rangeサイバー注文を開始しました。 その後、サイバーレンジの成功を繰り返し、4月にモスクワのCisco Connectの一環として、これらのサイバー注文を再度実施したいと考えています 。 確かに、Cisco Connectでは、4時間の集中的な実務作業に短縮された軽量バージョンを実行しています。 現実には、3日間または5日間のサイバーオーダーを提供します。このオーダーでは、実際の生活から取った数百の定期的に更新されるさまざまな攻撃シナリオに対処するスキルを開発します。 サイバーレンジに加えて、私たちはオフィスでCisco Threat Hunting Workshopの1日のサイバーオーダーを積極的に開始しました。参加者はさまざまな脅威の痕跡を見つけようとします(次のサイバーオーダーの日付はシスコのマネージャーで確認できます)。 さらに、 Cisco dCloudインタラクティブデモサービスでは、パートナーや顧客が利用できる他のオンラインサイバー注文が多数あります。

以下は、私たちが話したいトレンドのリストであり、私たちの意見では、2019年に私たちを待っています! 明けましておめでとうございます!