情報セキュリティ業界でそれで十分なのはドラマです。 最新のハッキングツール、ソフトウェアおよびハードウェア保護システムの大規模な障害、またはこれらの同じシステムの完全な欠如。 悪意のあるアドオンやフィッシング、暗号作成者、その他のナンセンスを含むスパムの日常的なルーチン-これらは最も複雑なサイバー攻撃ほど興味深いものではありませんが、最も頻繁に対処する必要があります。

情報セキュリティ業界でそれで十分なのはドラマです。 最新のハッキングツール、ソフトウェアおよびハードウェア保護システムの大規模な障害、またはこれらの同じシステムの完全な欠如。 悪意のあるアドオンやフィッシング、暗号作成者、その他のナンセンスを含むスパムの日常的なルーチン-これらは最も複雑なサイバー攻撃ほど興味深いものではありませんが、最も頻繁に対処する必要があります。

パスワードがルーターと一致しないことを見つけることは、玄関のロックが壊れていることを検出する方法についてです。 それでも、サイバー脅威は真剣に受け止められるべきですが、セキュリティに関する実際の作業は、全員が手を振って印刷不可能な言葉を口にしてビジネスに取り掛かった瞬間に始まります。 ルーターを更新し、従業員とのフィッシングに関するトレーニングを実施し、暗号作成者に対する保護を設定しました。 ISのすべてが悪いときでさえ、それがどうあるべきかを想像することは理にかなっており、美しい未来に向かって急いで移動することはありません。 今日は良いニュースのダイジェストです。GoogleはAndroidセキュリティを修正し、CiscoはWebexを修正し、WordpressはWordpressを修正しました。

簡単なニュースから始めましょう。TheVergeによると、GoogleはAndroidオペレーティングシステムに基づくスマートフォンメーカーの契約上の義務を、セキュリティに関する別の段落で補足しています。 2019年1月31日から、10万枚を超える販売が行われたすべての新しい電話機には、リリース後2年間、定期的にセキュリティパッチが適用されます。 したがって、多かれ少なかれ人気のある電話のメーカーは、これらのパッチを準備して配布する必要があります。

セキュリティの問題をカバーするパッチを提供する慣行は2015年に導入されました。最初はGoogleの携帯電話向けで、後に他のメーカーが自身を引き上げました。 3年前、Googleは、新機能が優先され、セキュリティホールが「幸運なことに」修正されたときに、スマートフォンの更新を準備する従来のスキームから離れ始めました。 Project Trebleは、コードベースの断片化を改善するために Android 8.0 Oreoで導入されました 。 これより前に、ベンダーがパッチのロールを急ぐことなく、自社のコードとの競合を恐れていた場合、機能とセキュリティは最終的に(またはそのようなもの)分離されました。 脆弱性をクローズすることがより簡単になりました。

誰もがこれらの利点を利用しているわけではありません。 まず、Androidの8番目(またはそれ以降)のバージョンに基づくアクティブなデバイスはまだ少数です。 第二に、セキュリティリサーチラボが 4月に発見したように 、すべてのベンダーが定期的に毎月セキュリティパッチを送信するとは限りません。 組織行動の時が来ました。 もちろん、セキュリティを向上させるための理想的な方法は、独自に機能するテクノロジーを開発することです。 しかし、これは常にうまくいくとは限らないため、ベンダーは少なくとも2年間はデバイスをサポートする必要があります。 Androidに関するもう1つの良いニュース:Google Playでの悪意のあるアプリケーションとの戦いは続いています。 比較的便利な機能とSMSインターセプトの形式の付属物を備えたほぼ30のアプリケーションが公式のGoogleストアから削除されました。

より良いニュース。 シスコは、Webexニュースグループシステムの危険なバグを修正しました。 Webexは通常、クライアントソフトウェアのインストールを必要とします。クライアントソフトウェアは、ブラウザーからの要求をインターセプトし、ビデオストリーム、スピーカーのデスクトップのコンテンツなどのユーザーのコンピューターへの転送を保証します。 クライアントは、電話会議を使用していない場合でも常に動作し、システムにいくつかの追加の攻撃ベクトルを追加できることが繰り返し確認されています。 9月に脆弱性が発見され、WebExService.exeプロセスを使用して権限を強化するという脆弱性が発見されました(既に通常のユーザーとしてシステムにアクセスしている場合)。 そして先週、SkullSecurityとして知られる研究者が同様のバグを発見しました。 彼は、WebExServiceがクライアント更新プロセスを開始する方法を研究し、この機能をリダイレクトして、システム権限で、さらにはリモート操作の理論的な可能性でもプロセスを開始することができました。 オリジナルの調査を読むことをお勧めします。IDAProを使用してコード調査を

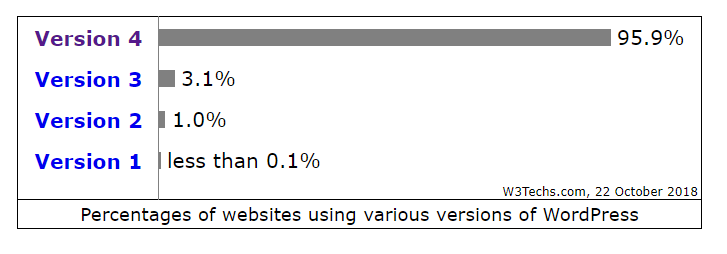

最後に、Wordpressについての朗報です。このエンジンのサイトの96%は最新バージョンのソフトウェアを使用しています。 先週、Wordpressのバージョン統計を見て、同様の結論に達しました。 または来なかった。 Wordpressサイトの96%が実際にバージョン4.xを使用していますが、最新のバージョン4.9は70%を少し超えて使用しており、このリリースは1年前にすでにリリースされています。 DerbyConカンファレンスで、Wordpress開発者は明らかにポジティブにも焦点を当てることを決定し、どのようにしてこの非常に良い指標を達成したかを語りました。 自動エンジン更新システムも役立ちました(すべての実装が正常に機能することからはほど遠い-adminユーザーに依存します)、Google Search Consoleのセキュリティ通知、およびTide評価。

Tideは、プラグインのセキュリティを評価する自動テストのスイートです。 最終的には、Tide評価がプラグインのユーザー評価の横に表示されることが想定されています(スクリーンショットのように)。これにより、開発者はより確実にコーディングするようになります 。 これまでのところ、評価は実証されておらず、システムは開発中です。プロジェクトのウェブサイトのメモから判断すると、リリース1.0は保留中です。 自動テストは、定義上、すべての脆弱性を見つけることはできませんが、それは彼らのタスクではありません。 既知のセキュリティ問題についてコードをすばやく評価することは、開始するのに適した場所です。 さらに、Wordpressのサイトをハッキングする実際のケースは、ほとんどの場合、脆弱な拡張機能を通じて発生します。 さらに、サイトでサポートされていないバージョンのPHP 5.6言語が使用されている場合、Wordpressはユーザーに警告するようになりました 。 「すぐに使えるWordpress」を提供する企業の顧客に役立つ機能。 そして話題:W3Techsによると 、公開時点では、PHPの5番目のバージョンが60%以上のサイトで使用されていました。

すべての人に良い!

免責事項:このダイジェストに記載されている意見は、カスペルスキーの公式見解と必ずしも一致しない場合があります。 親愛なる編集者は一般に、意見を健全な懐疑心を持って扱うことを推奨しています。