こんにちは、親愛なる読者と作家、そしてギタタイムスの常に美しい読者と作家。 前の記事を書いてから1年半が経ちましたが、氷が壊れたと言えます。 いずれにしても、Windowsに読み込まずに1Cからレポートを送信することは既に可能です。 いつものように、星への道はとげがあり、不注意な旅行者を待っている落とし穴に満ちていますが、正しいアプローチで成功します。 それでは始めましょう:

レポートを準備するには、次のものが必要です。

- 構成:1C Enterprise Accounting 3.0 Prof

- テクノロジープラットフォーム:1Cアカウンティング8.3.11以降

- 暗号プロバイダー:CryptoPro 4.0.9929以降

- オペレーティングシステム:GNU \ Linux(Mint、Ubuntu、Fedora、RHELまたはSUSE)、好みに合わせて

- ワークフローオペレーター:Takscom LLCまたはKaluga-Astral CJSC

- ITSによる戦争への意志とワークフローオペレーターの技術サポート

パート1:料理 ケーキ サーバー

したがって、独自の1Cクラスターがまだない場合は、それを引き上げるときです。 ある場合は、次の手順に進むことができます。 基本的なことは詳しく分析しませんが、ITSポータルや1Cアカウンティングに特化したその他の技術リソースについては、私なしで十分に説明しています。 その代わりに、私はあなたが注意を払うべきであり、通常忘れられているささいなことに集中します。

ライセンスで決定

1Cには、サーバー用とクライアント用の2種類のライセンスがあります。 サーバーのライセンスにより、クライアントサーバーモードでの作業が可能になります。これは、Linuxで1Cレポートを機能させるために必要なものです。 クライアントライセンスを使用すると、クライアントソフトウェア(シック、シン、Web)を実行し、データベースへの1つの接続(ソフトウェア)または1つのデバイスからの多数の接続(ハードウェア)を規制できます。

サーバーライセンスがない場合、理論的には、Apacheを介してファイルベースに接続するときにシンクライアントが動作するはずですが、この構成はテストされていません。

情報ベースが1つしかない場合は、ソフトウェアクライアントライセンスを使用する方が有利です。 たとえば、貿易、給与、経理など、データベースの数が3つ以上の場合、ハードウェアライセンスの方が収益性が高くなります。 もちろん、すべてのユーザーが同時に複数のデータベースで作業している場合に限ります。

同時に各拠点で作業している人が5人以下の場合、明確な良心をもって、5接続のServer-Miniのライセンスを取得できます。 コストはそれほどかからず、32xおよび64xバージョンのサーバーに対して、各インフォベースへの5 + 1(クライアント+構成)接続(セッション)を保持します。

ソフトウェアクライアントライセンスがあり、それがライセンスである場合(たとえば、電子配信の場合)、クライアントサーバーバージョンのソフトウェアライセンスはデータベースへの各接続に費やされることに注意してください。 つまり、ネットワークを介してコンフィギュレーターとクライアントを同時に起動しても機能しません。 たとえば、コードをデバッグする唯一の方法は、SSH + X11転送を介してサーバーに接続し、クライアントがすでに「ローカル」にある状態でコンフィギュレーターを起動することです。

もう1つのポイントは非常に重要です。ハードウェアライセンスは各クライアント(IPアドレス)に費やされ、ソフトウェアライセンスはユーザーの接続(セッション)に費やされます。 ソフトウェアライセンスの数は、接続の最大数と同じです。 同時に、ソフトウェアライセンスは機器に関連付けられており、非常に厳しいため、一般的な推奨事項は、ライセンスサーバーを2GB(2ギビバイト)のRAMと仮想ディスクコントローラーSATAまたはIDEを備えた個別の仮想マシンとして移動することです。ディスクのシリアル番号を必ず指定してください。 ライセンスサーバー自体にはサーバーライセンスは不要です。

仮想化プラットフォームとしては、KVM(qemu)、Citrix(Xen)またはVMWare(V-Sphere、ESXi)が適しています。VirtualBoxまたはHyper-Vの使用はお勧めしません。

アーキテクチャの選択

ライセンスを決定し、1Cクラスター用に1台(ハードウェアライセンス)または2台(ソフトウェアライセンス)の仮想マシンを選択しました。 マシンの特性はおよそ次のとおりです。

- ライセンスサーバー-2 GBのメモリ、および15 GBのハードディスク領域。

- アカウンティング1Cサーバー-14〜16 GBのメモリ、15 GBのハードディスク領域。 サーバーがDBMSの機能を組み合わせている場合は、ハードドライブにさらに30〜300 GBが必要です。

- データベースサーバー-サーバーの種類に応じて(PostgreSQLまたはOracle、MS SQL 2017はまだサポートされていません)4〜16 GBのメモリ、および情報データベースを格納するためのハードディスク上の30〜300 GB。 繰り返しますが、何をどのように保存するかによって、ボリュームが大きくなる場合があります。

PostgreSQLは、1C自体と同じマシンに保存できます。

SATAまたはSCSIバス(ovmfなどのUEFIブートをサポートする仮想マシン)に仮想ディスクを保持し、lvmボリュームまたはiSCSI / FiberChannel / SAS LUNeに物理的に保存することをお勧めします。 これにより、オペレーティングシステムまたはデータベースのニーズに合わせて、いつでもディスク容量を増やすことができます。

KVMを使用する場合、ライセンスサーバーのIDEバスと1C / DBMSクラスターのVirtIO-SCSIを指定します。

マシンを準備した後、お気に入りのディストリビューション(初心者にはUbuntu Server 16.04 LTSをお勧めします)、DBMS(PostgreSQLなど)、ライセンスサーバー上のエンタープライズ1Cプラットフォームのサーバー部分、1Cクラスターをインストールします。 必要に応じて、1C-enterpriseのサーバークラスター上のApache2.4 Webサーバーで構成を補完できます(証明書を使用して外部から認証するためにnginxと併用しますが、これは歌詞です)。

クラスターを上げる

ライセンスサーバーと将来の1Cクラスターにクラスターをインストールするには、1Cサーバーパーツのアーカイブを解凍する必要があります。 以前は、elinksブラウザーを使用してダウンロードできましたが、この方法は機能しなくなりました(ファイルが見つからなかったと表示されます)。

PSサーバーのコマンドラインから直接、企業リポジトリに頼らずに1Cディストリビューションをダウンロードする方法を知っている人は、コメントを書いてください。

さらに、Ubuntu Server 16.04 LTSディストリビューションとbashシェルのすべての例が提供されます。 RHELベースのディストリビューションの場合、dpkgをrpmに置き換えます。

アーカイブを解凍します。

mkdir 1c-dist tar -zxf deb64.tar.gz -C 1c-dist

Webサーバーが必要ない場合は、ライセンスサーバーとサーバークラスターに1Cをインストールします。

sudo dpkg -i 1c-dist/1c-enterprise83-{common,server}*.deb

Webサーバーが必要な場合は、サーバークラスターに1Cをインストールします。

sudo dpkg -i 1c-dist/1c-enterprise83-{common,server,ws}*.deb

サーバークラスターの起動をアクティブにして実行します。

sudo systemctl enable srv1cv83 sudo systemctl start srv1cv83

これで、サーバー1Cサーバークラスターを構成できます。 これは、コマンドラインまたはWindowsプラットフォームのMMCグラフィカルスナップインから実行できます。 将来的には、コンソールユーティリティの上にシェルを作成する予定ですが、現時点ではこれで十分です。

コマンドライン管理のために、クライアントサーバークラスター管理マネージャーを起動します。

sudo /opt/1C/v8.3/x86_64/ras cluster --daemon

クラスターに関する情報を取得します。

/opt/1C/v8.3/x86_64/rac localhost:1545 cluster list

ローカルクラスターのみを管理する場合は、localhost:1545パラメーターを省略できます。 サーバークラスター1Cエンタープライズの管理者のユーザー名とパスワードが必要な場合は、必要に応じて任意のクラスターを管理できます。 さらに、コマンドは各サーバーでローカルに、たとえばSSHを介して実行されると想定しています。 それでも、1つのコンソールから両方のサーバーを管理することを誰も禁止していません。

コマンドを使い尽くす上で最も重要なのは、クラスターのGUIDです。クリップボードにコピーするか、次のようなセッション変数に保存します(ライセンスサーバーとメイン1Cサーバーの両方で)。

cluster=$(/opt/1C/v8.3/x86_64/rac localhost:1545 cluster list | awk '/cluster/ { print $3 }')

ライセンスサーバーで、サーバークラスターを削除します。

/opt/1C/v8.3/x86_64/rac localhost:1545 cluster remove --cluster=$cluster

メイン1Cサーバーで、クラスターに新しいサーバーを追加します。

/opt/1C/v8.3/x86_64/rac localhost:1545 server --cluster=$cluster insert --agent-host=< > --agent-port=1540 --port-range=1560:1591 --name=" " --using=normal

サーバーの識別子を取得します。

/opt/1C/v8.3/x86_64/rac localhost:1545 server --cluster $cluster list

または

server=$(/opt/1C/v8.3/x86_64/rac localhost:1545 server --cluster $cluster list | awk '/server/ { print $3 }' | tail -n 1)

すべての役割割り当て要件を削除します。

for rule in $(/opt/1C/v8.3/x86_64/rac localhost:1545 rule --cluster=$cluster list --server=$server | awk '/rule / { print $3 }'); do /opt/1C/v8.3/x86_64/rac localhost1545 rule --cluster=$cluster remove --server=$server --rule=$rule; done

ライセンスサーバーの役割を追加します。

/opt/1C/v8.3/x86_64/rac localhost:1545 rule --cluster=$cluster insert --server=$server --position=0 --object-type=LicenseService --rule-type=always /opt/1C/v8.3/x86_64/rac localhost:1545 rule --cluster=$cluster insert --server=$server --position=1 --rule-type=never

サーバークラスターをセットアップし、ライセンスサーバーを別のノードに転送した後(独自のDNSサーバーがない場合は、hostsファイルに登録する必要があります)、次の部分に進むことができます。

パート2:料理 詰め物 クライアント

クライアント部分のインストールは少し簡単です-サーバーとシッククライアント(ワークステーション用のシンコンポーネントのみ)から共通コンポーネントをインストールします。 クライアントシステムとして、管理者または会計士のいずれかがシステムで動作し、場合によってはレジ係やその他のスタッフでさえ、単純なユーザーにとってシンプルで便利なものをお勧めします。 私の場合、選択はLinux Mintに当てはまります。宗教状態の好みにより、RosaやAstra Linuxなどの別のディストリビューションを選択できます。 現時点では、1CはGnome 3.0およびその派生物とはあまり仲が良くないことに注意してください。特に、記事1C 8.3.11の執筆時点では、Cinnamonは起動時に削除されたため、Xfce、KDEまたはMate環境が最適です。 Macに慣れているガイドには、多くのMate + CairoDockが適しています。

現時点では、1CレポートはCryptoPro CIP(1Cでハードコーディング)でのみ機能しますが、EDIは同じVipNetまたは他のCADES互換CIPで使用できます。

シッククライアントとシンクライアント:

mkdir 1c-dist tar -zxf deb64.tar.gz -C 1c-dist tar -zxf client-deb64.tar.gz -C 1c-dist sudo dpkg -i 1c-dist/1c-enterprise83-{common,server,client}*.deb

シンクライアントのみ:

mkdir 1c-dist tar -zxf thin.client-deb64.tar.gz -C 1c-dist sudo dpkg -i 1c-dist/1c-enterprise83-thin-client*.deb

CryptoPro 4.0をインストールします。

mkdir cp-csp tar -zxf linux-amd64_deb.tgz -C cp-csp sudo apt-get install pcscd pcsc-tools opensc lsb-core lsb-release sudo dpkg -i cp-csp/linux-amd64_deb/cprocsp-{compat-debian,curl,rdr-emv,rdr-gui-gtk,rdr-mskey,rdr-novacard,rdr-pcsc,rdr-rutoken,rsa}*.deb cp-csp/linux-amd64_deb/lsb-cprocsp-{base,ca-certs,capilite,kc1,pkcs11,rdr-64}*.deb

CryptoProのライセンスを確認してインストールします(試用版のままで購入前に製品を試すことができます。または、証明書の一部としてCryptoProのライセンスを持っている場合は、何もしません)。

/opt/cprocsp/sbin/amd64/cpconfig -license -view /opt/cprocsp/sbin/amd64/cpconfig -license -set < >

次に、CryptoProコンテナーを備えたUSBトークン、スマートカード、フラッシュドライブをワークステーションに接続し、コンテナーのリストを表示して、証明書をインポートします。 rutokenからインポートする場合、コンテナ名のエンコーディングに問題がある可能性があります。この場合、インライン呼び出しのiconvを使用してエンコーディングを変換できます。cp1251があります。

/opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn

出力は、次の形式のコンテナのリストである必要があります。

\。\ Aktiv Rutoken lite 00 00 \ブラブラブラ

\。\ Aktiv Rutoken ECP \ブラブラブラ

\。\ HDIMAGE \ mycont

コンテナの名前にひびが入った場合、次のような情報を表示しようとします。

/opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn | iconv -f cp1251

コンテナーがWindowsで作成され、名前にキリル文字が含まれている場合、特定のコンテナーのインポートはもう少し複雑になりますが、不可能ではありません。

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont '\\.\Aktiv Rutoken lite 00 00\blahblahblah'

またはcp1251の場合

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont "$(echo '\\.\Aktiv Rutoken lite 00 00\' | iconv -t cp1251)"

次に、証明書を発行した本社CAの証明書を取得する必要があります。 これを行うには、ユーザーの個人証明書ストアにインストールされている証明書をリストする必要があります。

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

「CA cert URL」フィールドの値が必要です。次のように、証明機関の証明書を自動的にダウンロードできます。

mkdir CAs wget -P CAs $(/opt/cprocsp/bin/amd64/certmgr -list -store uMy | awk '/CA cert URL/ { print $5 }') for cert in $(ls -1 CAs/*.crt); do sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -file $cert; done

BrowserPluginデジタル署名のサポートが必要な場合、2つの段階に分けられます。Linux用のプラグイン+ Firefox / Chromeブラウザー用のプラグインです。

sudo apt-get install alien tar -zxf cades_linux_amd64.tar.gz -C cp-csp alien -kci cp-csp/cprocsp-pki*.rpm

CryptoProポータル (web)またはコマンドラインから暗号プロバイダーの動作を確認します。 Webで証明書が表示されない場合、マシンは証明書を発行したヘッドCAの証明書の信頼性を検証できないか、証明書が認証に合格していません。 たとえば、マシンからインターネットへのアクセスが制限されている場合や、以前の手順でcurlクライアントをインストールしなかった場合は、CRLをダウンロードして手動でインストールする必要があります。

CAのチェーン全体を確認しながらコマンドラインから確認するには、次のコマンドを使用します。

touch /tmp/test /opt/cprocsp/bin/amd64/cryptcp -sign -dn <e-mail > -errchain /tmp/test /tmp/test.sgn rm /tmp/test /tmp/test.sgn

ソフトウェアがクライアントにインストールされたので、最終段階に進みます-レポート自体の設定。

パート3:Gla薬

最終段階が最も重要です。 この段階で、エンタープライズ1Cサーバーのクラスターが既にインストールおよび構成されており、シンおよびシック1Cクライアントを備えたクライアントマシンがあります。 情報セキュリティの初期展開、ライセンスのアクティブ化、および情報セキュリティの構成の更新(構成モード)にはシッククライアントが必要です。その他の場合は、十分なシンクライアントが必要です。 1Cレポート自体は、シンクライアントでのみ機能します。

PS多分1CまたはKaluga-Astralの従業員は、CIPFとの相互作用の外部コンポーネントを操作するときのシステムのこの動作を説明します。

データベース接続を構成します。

1Cクライアントを起動し、新しい接続をインフォベースに追加します。 サーバークラスター上のデータベースがまだ存在しない場合は、シッククライアントから作成します。その後、コンフィギュレーター(dt、cfファイル)またはDBMSを使用して、ダンプのインポートで空にすることができます。 原則として、ここではすべてが通常どおりです。サーバークラスターのヘッドノードの名前、インフォベースの名前を指定し、優先するシンクライアントの起動タイプを選択します。

1Cで暗号情報保護を構成します。

すべての設定は「Taxi」インターフェースに与えられます。クラシック1C-Enterpriseインターフェースを使用する場合、プログラムのメインメニューで適切な項目を選択します。

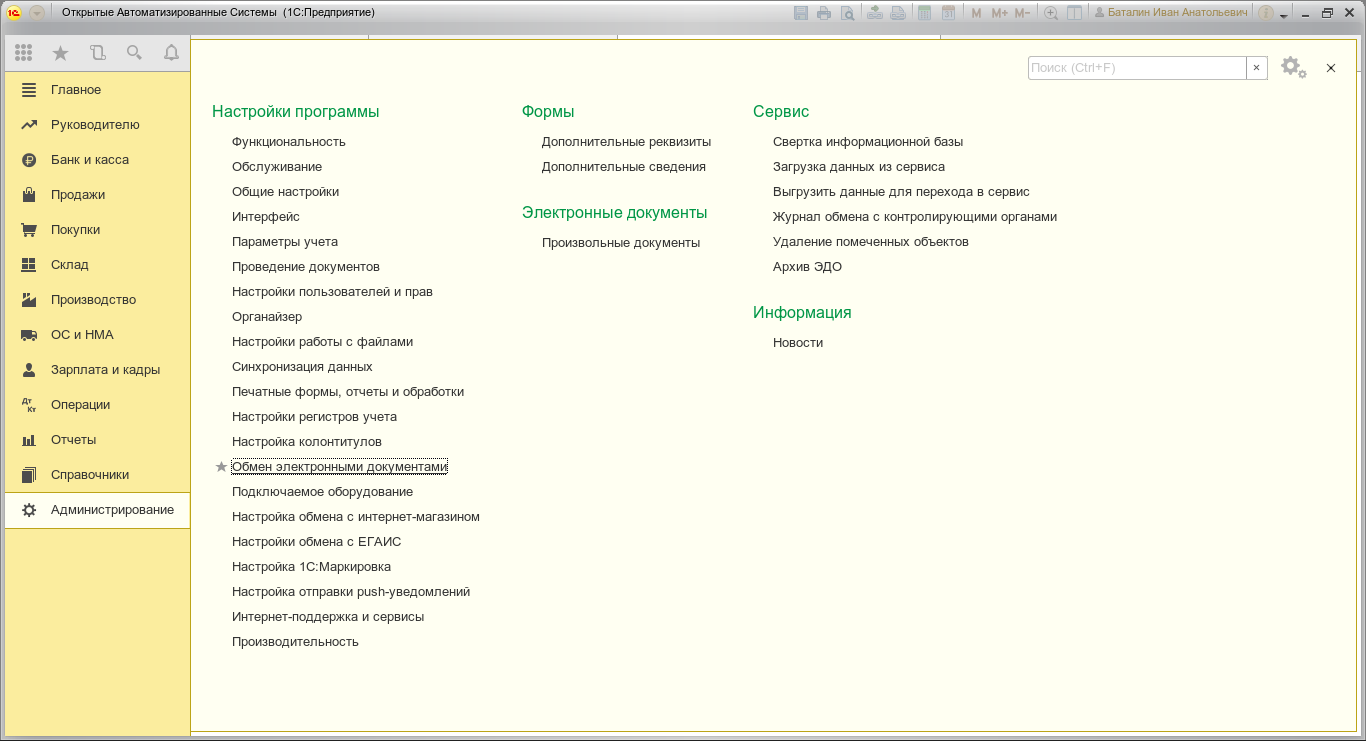

「管理」->「プログラム設定」:「電子文書の交換」を開きます。

開いたタブから、「電子署名と暗号化」:「電子署名と暗号化の設定」を選択します。

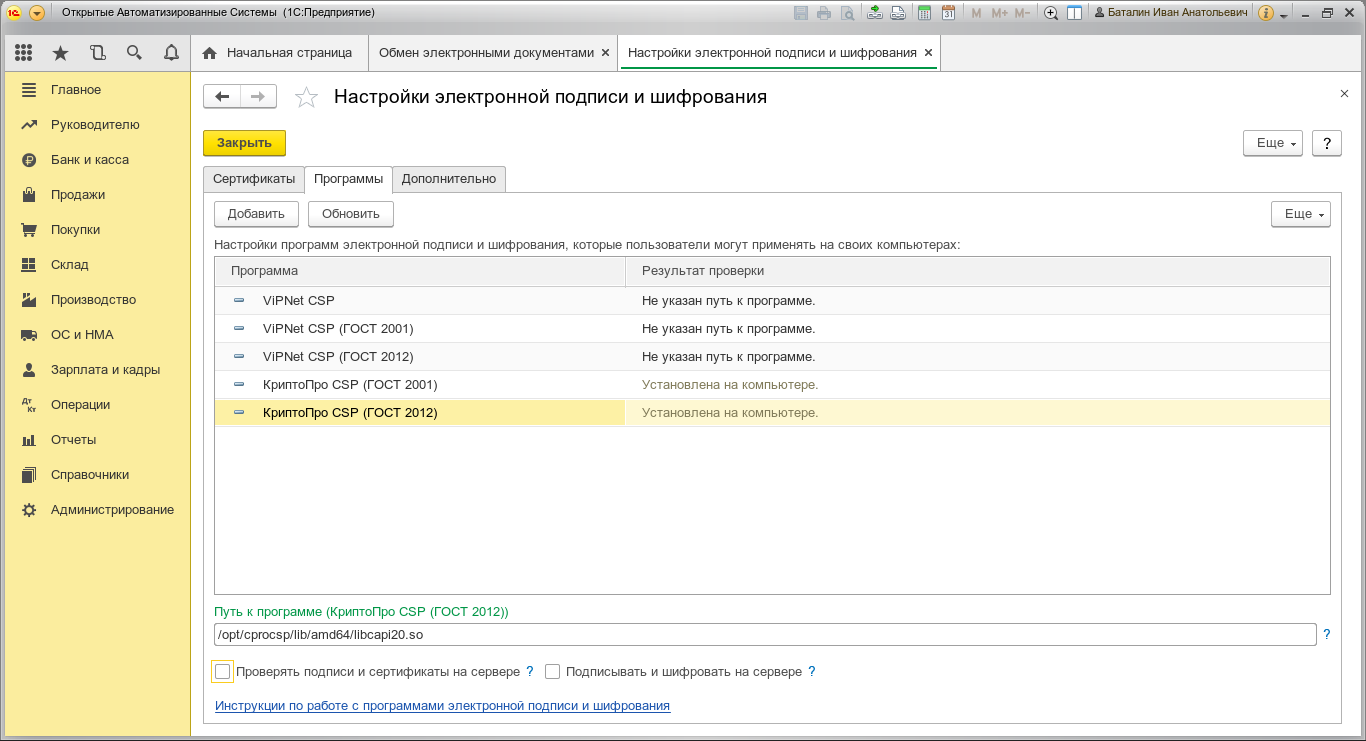

[プログラム]タブに移動し、[CryptoPro CSP(GOST 2001)]および[CryptoPro CSP(GOST 2012)]を見つけます。これらのプログラムに対して、パス "/opt/cprocsp/lib/amd64/libcapi20.so"を指定します。 プログラムパスを入力すると、リスト上の任意の項目に切り替えることができます。スキャン結果のステータスは、「プログラムへのパスが指定されていません」から「コンピューターにインストール済み」に変わります。

証明書を追加し、暗号情報保護システムの動作を確認します。

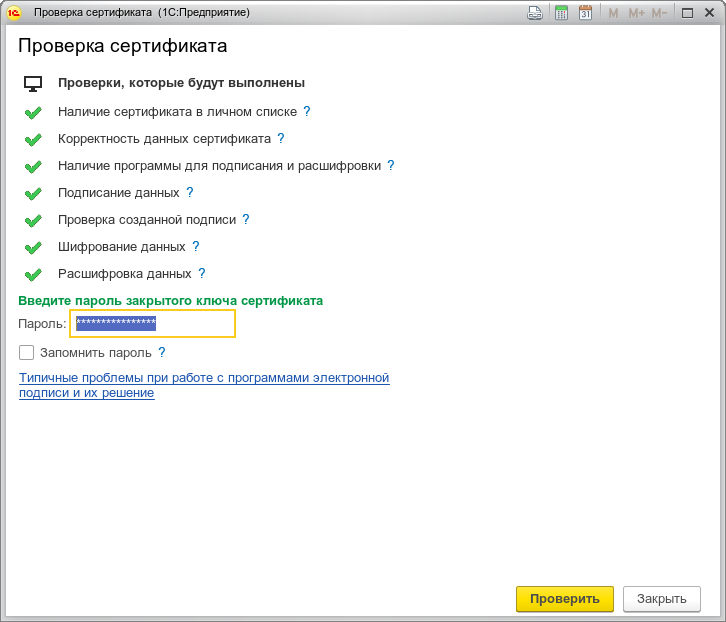

「証明書」タブに移動し、コンピューターにインストールされている「追加」ボタンをクリックします。 シンクライアント側で証明書を発行しようとしませんでしたが、以前は機能しませんでした。 ユーザーのリポジトリにインストールされている証明書から証明書を選択し、「チェック」ボタンをクリックして、入力します ピンコード パスワード 証明書の検証に合格したウィンドウが表示されます。

ドキュメント管理オペレータを追加します。

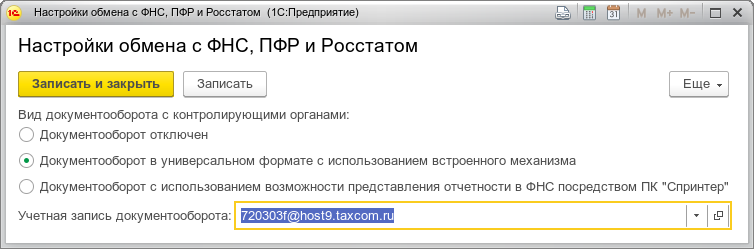

ここで、以前にWindowsクライアントレベルで構成されていない場合、ワークフロー演算子を追加する必要があります。 これを行うには、「レポート」->「1C-レポート」:「規制レポート」を開きます。 開いたタブから「設定」を選択し、「1C-Reportingへの接続のためのアプリケーション」または「規制当局との交換のための設定」を選択します。 KOとの交換を手動で調整する場合は、たとえば連邦税務局などで設定するレポートの方向をクリックします。 開いたウィンドウで、「組み込みのメカニズムを使用したユニバーサル形式のワークフロー」を選択し、新しいワークフローアカウントを作成します(または既存のアカウントを選択します)。

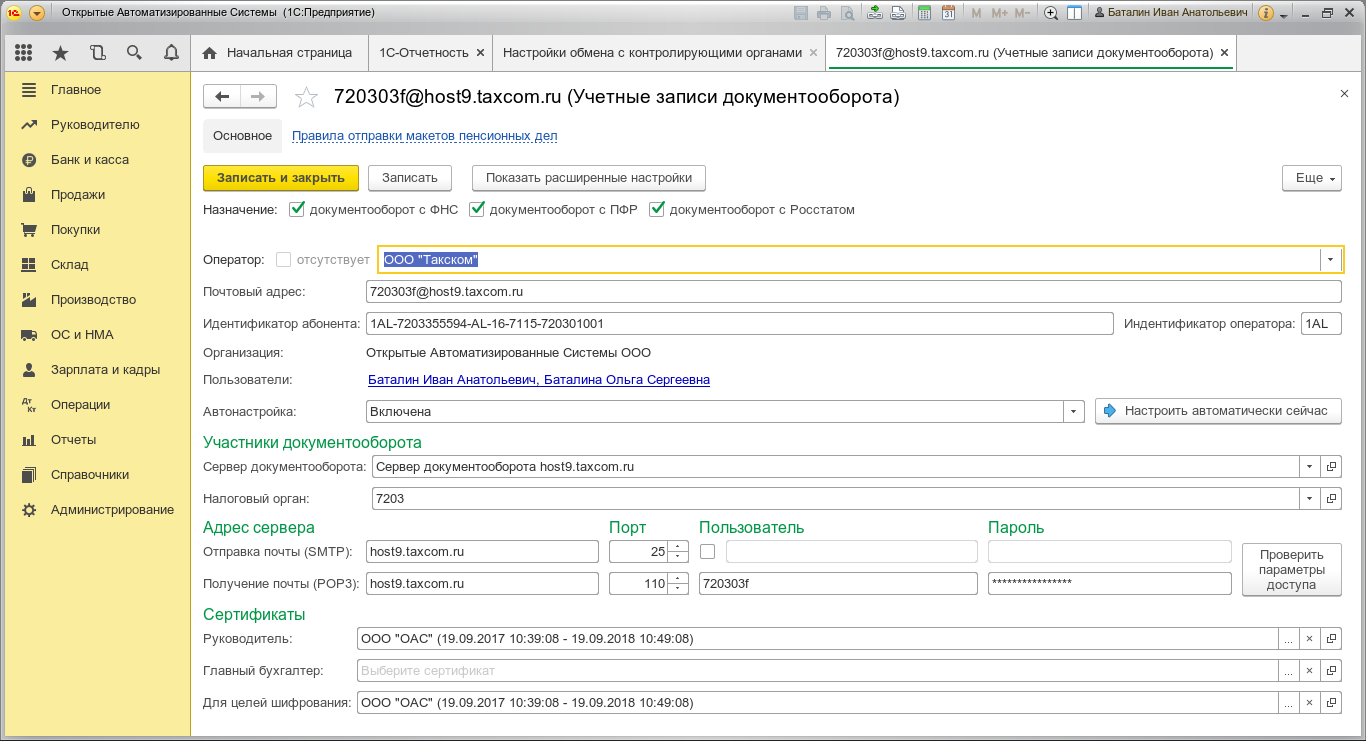

「Assignment」アカウントで、このオペレーターの交換の方向を示し、オペレーターZAO「Kaluga-Astral」またはLLC「Taxcom」を選択します。 郵送先住所-EDIオペレーターが発行したメールアドレスを示します。 ワークフロー識別子-オペレータとオペレータ識別子によって割り当てられたIDを示します(識別子の最初の部分はハイフンの前です)。

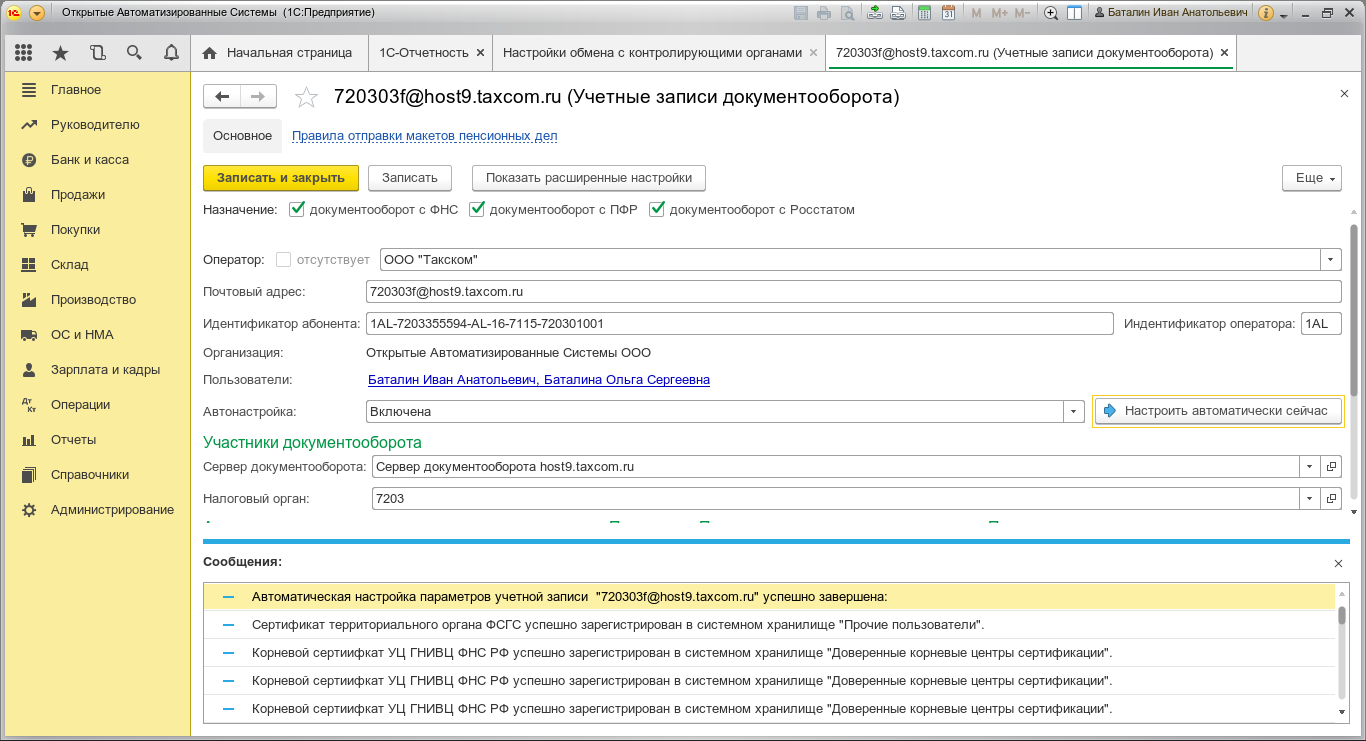

オペレーターの自動調整を実行します。

ユーザーを選択し、「自動調整」をクリックします。 データ交換を行い、設定を使用してxmlコンテナを復号化し、親CAと下位CAの証明書を更新する必要があります。 この操作(自動調整)は、すべてのLinuxクライアントで初めて手動で実行する必要があります。

EDIとEDCOを自動的に交換するようにサーバーを構成します(オプション):

「管理」->「プログラム設定」:「メンテナンス」を開きます。 さらに「スケジュールされた操作」:「スケジュールされたタスクとバックグラウンドタスク」。 「規制当局による検査の更新」、「レポート送信の結果の取得」、「規制当局との交換」のリストにあります。 交換スケジュールを割り当てます。 私はそれを毎日持っています。 クライアントプログラムを1日に1回開くときにのみ要求されます。

ドキュメント管理オペレータ、EDIおよび1Cレポートの作業を確認します。

残念ながら、EDOおよびEDCOサブシステムの実装にはまだ問題があります。 たとえば、確認を受信して規制当局にレポートを送信する場合、データに署名するために毎回コンテナPINを入力する必要があります。 EDI設定に保存されたPINコードは1C構成では考慮されません。おそらく、この動作は次のソフトウェアバージョンで修正される予定です。 確かなことは、氷が壊れていることです。