先日、ProtectWiseの情報セキュリティの専門家は、中国のサイバーインテリジェンスが過去10年間にさまざまな企業の多くのハッキングの背後にいると述べました。 中国人のハッキングに関与する企業は、ヨーロッパ、アメリカ、ロシア、および他の多くの国にあります。 Celestial Empireのハッカーの行動は、Office 365とGmailの企業アカウントを侵害するために行われた最近の大規模な攻撃がなかったら、気付かなかったでしょう。

この攻撃はいくつかのエラーでコミットされました。 ハッカーは多くの痕跡を残し、過去の行動を特定することを可能にしました。 判明したように、LEAD、BARIUM、Wicked Panda、GREF、PassCV、Axiom、Winntiなどのコミュニティの仕事と考えられていた企業ネットワークに対する攻撃の多くは、実際には中国人の仕事です。 詳細なレポートはこのリンクで見つけることができます、ドキュメントは先週の終わりに公開されました。

このすべての背後にある組織は、Winnti Umbrellaと呼ばれます。 ProtectWiseの専門家は、ハッキングされたネットワーク、ハッカーの戦術、それらが使用する技術と方法、および攻撃者の誤ったアクションを通じて取得した情報に関するデータを使用して、コミュニティのほとんどのメンバーの位置を特定できました。

さらに、中国人がいつから仕事を行っているかを知ることができました。 最初の攻撃は2007年にさかのぼります。 2013年、ウイルス対策会社Kaspersky Labは、Winntiが中国語と韓国語の言語を搭載したPCで設定されていた当時のバックドアを報告しました。 その後、このバックドアは30社以上のゲーム開発者のネットワークにヒットしました。 ハッカーは不正なアクセスを使用してデジタル証明書を取得しました。これは、後にサイバー犯罪者のネットワークに侵入するためのツールとして機能しました。

同じ2013年に、シマンテックはHidden Linxハッカーグループを発表しました。このグループは、暗号キーの盗難によるBit9ネットワークのハッキングの成功など、100以上の組織のネットワークに対する攻撃の背後にありました。 次に、このキーは、この会社の少なくとも3人のクライアントに感染するために使用されました。

Winnti Umbrellaに関連する他の興味深い話がありました。 たとえば、2010年には、同じグループがGoogleや他の34社に対して攻撃を行ったようです。

サイバーセキュリティの専門家によると、彼の動機に基づいた調査と報告書は、中国のサイバーインテリジェンスの仕事に関する多くの個人や企業の情報源となります。 一般的に、中国の戦略は、暗号化キーまたはデジタル証明書のプロバイダーをハッキングして、侵害されたツールを使用してより大きな魚に侵入することでした。

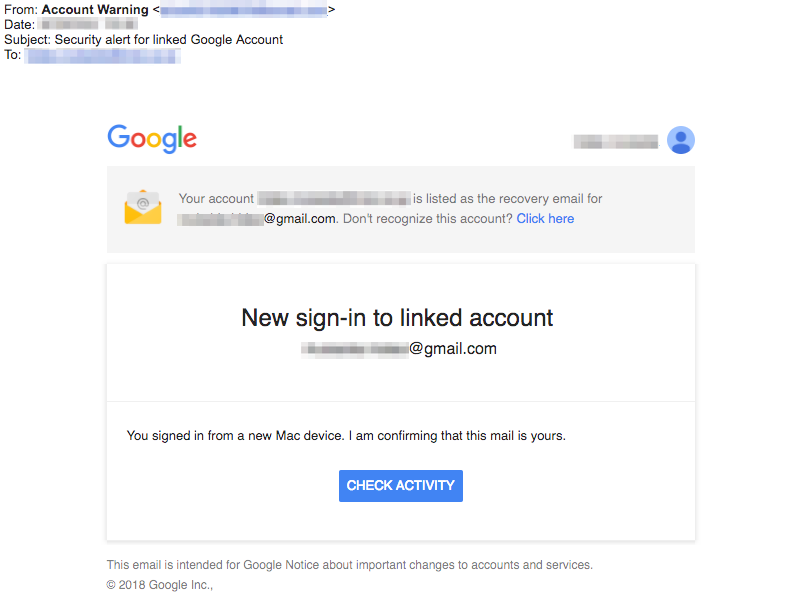

多くの場合、フィッシングを使用しました。 作業の初期段階で、このグループは被害企業の個々のデバイスにカスタムバックドアをインストールしました。 少し後に、攻撃者はエクスプロイト、フィッシングリソース、バックドアなどを含む幅広いツールで作業を開始しました。

インテリジェンスの主な目標は、すべてのゲーム会社ではなく、通信の巨人でさえありませんが、さまざまな国の政治家、チベットと中国のジャーナリスト、タイ政府の代表者および他の多くの組織と個人です。

昨年8月、カスペルスキーは、韓国のNetSarangのネットワークツールに未知のバックドアを発見しました。これにより、攻撃者がNetSarangのクライアントネットワークに侵入することができました。 このバックドアはWinntiに似ており、PlugXと呼ばれていました。

NetSarangソフトウェアは、数百の銀行、エネルギー会社、製薬会社、その他の組織で使用されています。

最近の攻撃に関して、ProtectWiseによると、3月20日から28日まで、中国の攻撃者はgoo.glサービスを使用し、攻撃者が残したリンクをクリックした人を追跡できるようになりました。 日本では29回、米国では15回、インドでは2回、ロシアでは1回クリックされました。 Chromeユーザーはリンクを33回クリックし、Safariユーザーは悪意のあるURLを23回クリックしました。 30回のクリックがWindows OSの環境で行われました。26-macOSユーザーによるものです。

通常、攻撃者は実際のIPアドレスを隠していましたが、これを数回行うことを忘れていたため、情報セキュリティの専門家は221.216.0.0/13の範囲から実際のIPに到達することができました。 結局のところ、このアドレスのパケットは、西城省のチャイナユニコム北京ネットワークに対応しています。 グループの調査を実施した人々によると、これはすべてクラッカーが中国のサイバーインテリジェンスに属していることのサインです。