番号、姓、CVCを含むカードの属性を、支払い時にも不正な人物に収集する機会を与え、パスワードなしで個人アカウントで何をしているのかを見ることができる売り手についてどう思いますかたとえば、サービスは誰に、どのくらい支払うかなどです。 電話機の数と使用方法。 つまり パスワードを入力してSMSで所有権を確認し、ログインすると、群衆が混雑していて、誰がログインしたのかを見るだけです。 でたらめ? ただし、多くのサービスがこれを行います。 銀行のセルを開くための部屋で監視カメラが見つかったら、どのように感じますか? しかし、銀行について再び話をするのではなく、順番にすべてについて話しましょう。

聴衆にもかかわらず、多くの人が危機にwhatしていることを最後に理解していなかったにもかかわらず、説明が歯ごたえがありすぎると思われる人には事前に謝罪します。

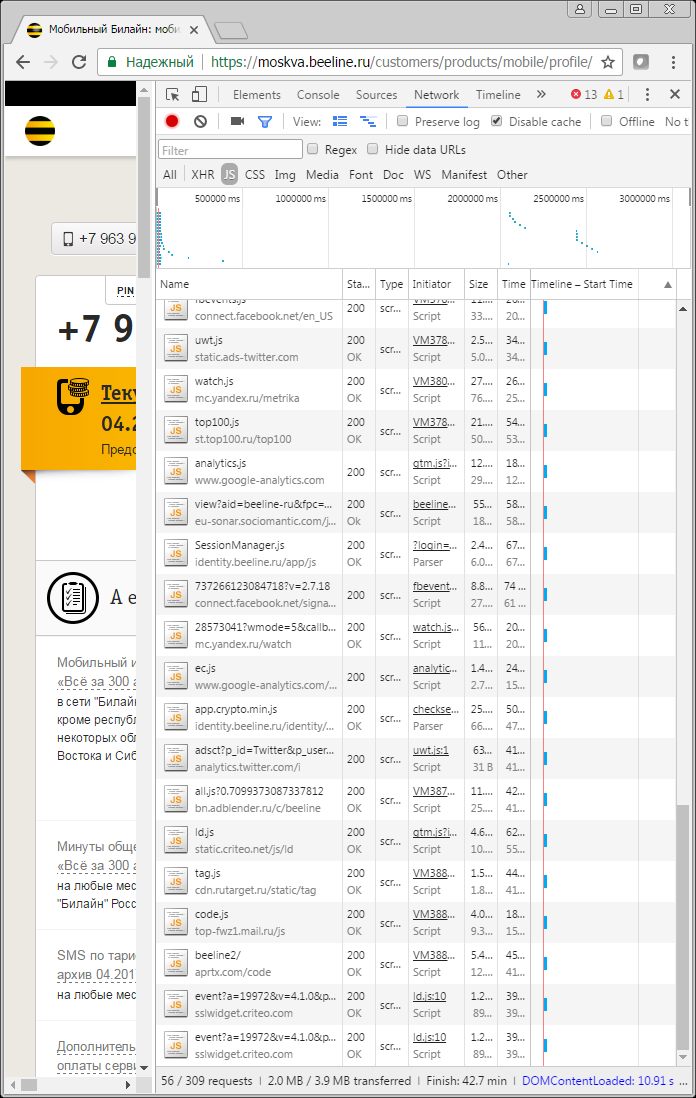

ほとんどのウェブマスターは、機密情報を含むページはコンテンツ内で静的である必要があるという事実を無視します。 ウイルスは通常のプログラムとどう違うのですか? プログラムが理解できない人によって書かれたコンピューターに表示されるという事実によって、プログラムはリソースを消費し、作成者の目的のために理解できない形でアクションを実行します(説明のために自由な定義を許可します)。 そして、ここでは、たとえば、Beelineの個人アカウントのページを取り上げます。

通常のBeelineアドレスに加えて、ページに含まれていないアドレスが含まれていることがわかります。 つまり Beelineの従業員が書いたコードがあり、他の人が書いた他のサーバーからロードされたコードがあります;さらに、このコードはBeelineではなく、あなたが見るアドレスにダウンロードされるため、Beelineの従業員によってまったく制御されません。 制御されていないため、実行されるアクションも明確ではありません。

ここで、アカウントの外部スクリプトで作成できるものに関する短いビデオをご覧ください

誰かがここの詳細を読むことに興味があるなら、それはビーラインによる

見出しで約束された以下に進みます。

MTS支払いサイトを通り過ぎると、誤ってバナーカット抗議を発見しました。 幸いなことに、多くのスクリプトはありません。 しかし、人気のあるGoogleアナリティクスがあります。 ここで、カード番号とCVVを入力するページにあります。

短い説明ビデオ:

誰かがそれを見ることができない場合、ビデオで何が起こっているかを説明します。 DNSをだまして、分析スクリプトをWebサーバーにリダイレクトし、そこでそれらを正常に置き換えました。 これはハックではなく、検出された脆弱性を公開する目的はありませんが、この可能性もある程度あります。 スクリプトを使用して、自分で入力したランダムでランダムなクレジットカード番号を安全に収集し、サーバーに送信しました。 スクリプトの機能を示すために、支払い額も変更しました。

申し訳ありませんが、繰り返しますが、いくつかの会社があります(上記は、他の多くの会社と同様、名前ではありません)。 彼らは、誰も個人データを編集してはならず、彼らが漏洩しない秘密と何らかの機能を置くサイトを書きます。 ユーザーに関する統計を収集するために、ユーザーは怠け者であり、他の人のスクリプトを使用します。 つまり 彼らは自分のウェブサイトのユーザーのブラウザにコマンドを与えます-別のサーバーに行き、そこで統計のスクリプトを取得します。 このスクリプトは現在、別のサーバーの所有者にのみ知られています。 彼がしていること、サイトの所有者は知ることができません。 さらに、場合によっては、ユーザーのブラウザにスクリプトが他の場所から取得されたと通知され、その後、スクリプトを変更できる人の数が急激に増加します。 統計サーバーおよびその他の挿入物の所有者は、問題なく到達できるすべてのものを収集できます。 メインサイトの所有者は、どこにアクセスしたいのかさえ知らないと確信しています。

分析会社の誠実さを信じる必要はありません。 しかし、人々はそれに取り組んでいます。 そして、人々は時々法律を破ります。 そして、会社はその後、浴場を取り出して、問題のある従業員を撃ちますが、それはあなたにとってより簡単になりますか? これで損失を補うことができますか? 私は基本的にそのようなデータにアクセスする余分な機会を与える理由を理解していませんか? 誰かが本当にSMSを望んでいるなら、 ここでこの記事を読むことをお勧めします。サロンの1人の悪徳な従業員が携帯電話会社のSIMカードを複製した最近の歴史を思い出してください 。

MTSへの私の手紙:

こんにちは、MTS Webサイトのページで、外国のスクリプトを含むサードパーティのスクリプトが使用される理由を指定してください。 これは、会社とユーザーの間で送信される情報の安全に対する脅威にもなり得ます。

そして、そのような未購読の受信

こんにちは、オレグ・アンドレーヴィッチ。

情報の安全性は、ロシア連邦の法律によって保護されています。

よろしく

**** ******

MTS PJSC

笑いと罪の両方。 従業員にスケープゴートを作って欲しくはありません。 その後、彼はあなたが上で見たビデオを撮影して送信しました。その後、セキュリティユニットに送信されたというメッセージがあり、私はそれ以上メッセージを受信しませんでした。 MTSの収集と年表

まあ、そしてバイアスの疑いがないように、メガフォンも同じことをしています。

2つのスクリプト、メトリックと分析。 私たちは自分自身に変更し、データの受信とあらゆる種類のテキストの変更を楽しんでいます。

念のため、豚があなたの個人アカウントに入れられたかどうかを確認する方法を説明します。 たとえば、Chromeブラウザを使用します。 個人アカウントまたはそこにある個人データにアクセスして、Shift-Ctrl-Jを押し、ネットワークセクション、サブセクションJSを選択してF5を押します。 この後に入力されるリストには、「エイリアン」アドレスはなく、自分がいるリソースにのみ属している必要があります。 もちろん、現時点ではすべてのブラウザ拡張機能がオフになっていることが非常に望ましいです。 あなたは何か面白いものを見つけるでしょう-どのリソースとあなたの個人的なアカウントに接続するかをコメントに書いてください。 すぐにパニックしないでください。コンテンツにアクセスするスクリプトにはまだいくつかの制限があります。 ただし、セキュリティに重点を置いたウェブマスターサイトでは、外部スクリプトは原則として除外されます。 サービスを使用する人を設定したくない人には、このルールに従うことをお勧めします。 統計は独自の方法で収集できます。最も正確な統計は、バナーカットによる歪みがないWebサーバーログからのものです。 JS統計にはオプションがあり、そのスクリプトは自宅に保存できます。

公開前にまず問題を会社自体に報告するのが正しいと考えたので、現時点では何かが変わった可能性があります。 しかし、何が起きているのかを考えると、データのあるページには外部統計を備えたリソースがまだたくさんあります。