不注意は数千ドルかかることがあります

クリスマス(12月25日に米国および他の多くの国で祝われる)は休日であり、新しい技術を勉強する絶好の機会であり、就業時間では十分ではありません。

クリスマス(12月25日に米国および他の多くの国で祝われる)は休日であり、新しい技術を勉強する絶好の機会であり、就業時間では十分ではありません。

Andrew Hoffman は 、Ruby on Railsの基本に精通することにしたと考えていました。 しかし、テストプロジェクトの作業中にわずかなエラーが発生したため、2,375ドルの費用がかかりました。

一般に、特に新しいことは何も起こりませんでした:昨年3月にアマゾンウェブサービスは、プロジェクトのソースコードをGitHubにアップロードするときにクラウドサービスの秘密鍵のプライバシーを慎重に検討する必要があることをユーザーに警告しました。

AWSに登録する際、ユーザーはアプリケーションがアカウント設定を管理できるように秘密鍵を受け取ります。 Amazonは、これらのキーを安全な環境に保存する必要があることをサイトのインターフェースで繰り返し思い出します。これは、この情報を持つ人は誰でもプライベート「クラウド」のリソースとファイルにアクセスできるからです。 攻撃者はファイルを削除し、アカウント全体を消去できます。

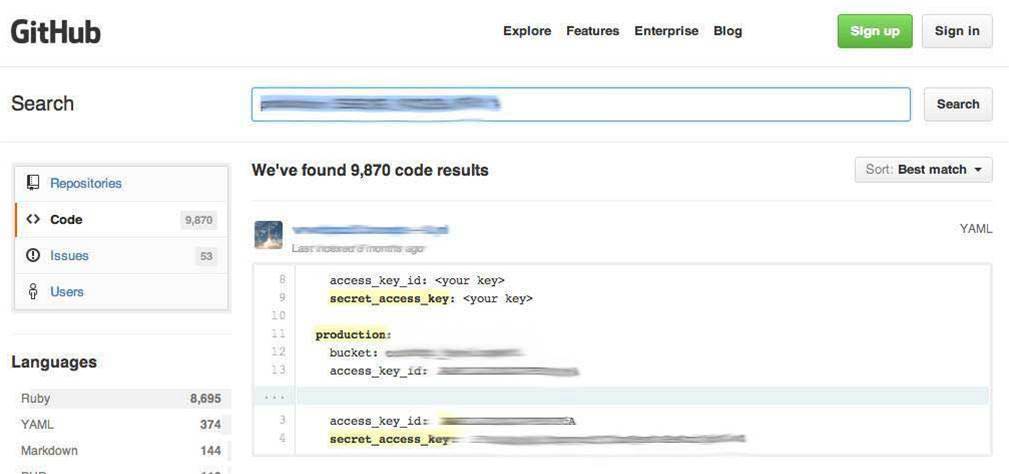

数か月前、ゴスヘッドはこれらのキーをGithubに数千個残していました。 オープンソフトウェアの世界の最高の伝統の開発者は、誰でも見ることができるようにプロジェクトのコードを公開しましたが、それらからAmazon Web Servicesの秘密鍵を削除するのを忘れていました。 ただし、キーの多くはまだ動作しない可能性があります-Amazonは、ぼんやりした顧客を考慮に入れ、アカウントの使用を監視します。

Andy Hoffmanは、 Lyndaの Webサイトで短いRuby on Railsコースを受講してから、実際のスキルをテストすることにしました。 彼は、Yelpレストランやその他の小規模ビジネスサービスレビューの簡単なクローンを設計しました。

このサイトは、RailsとPostgreSQLに基づいてHerokuで作成されました。 その過程で、Hoffmanはカスタム画像を保存する必要に直面しました。 選択は、AWSテストの無料の年間オファーにかかっていました。アンロードにはいくつかの制限しかありませんでした。 S3ファイルホスティングを接続しても、それほど困難は生じませんでした。

開発者は、コードのダウンロード時に秘密鍵を保護するためにFigaro gemに依存していました。 しかし、彼らはまだGitHubに残っています。 チェックするとき、ホフマンは何かが間違っていることにすぐに気づき、重要なデータの痕跡をすぐに削除しました。 合計で約5分が経過してから削除されました。

翌朝、ホフマンは4通の電子メール、1通のAWSからの不在着信、2375ドルの請求書を見つけました。 盗まれたキーを使用して、EC2インスタンスを実行できることがわかりました-アクセス権に必要な制限が設定されていません。 合計で、140台のサーバーがホフマンのアカウントから作成されました。

ホフマンキーに何が起こったのかを判断すると、攻撃者はこれらのキーを収集して使用するプロセスをすでに自動化しています。 ボットはGitHubを24時間スキャンしてAPIキーを探します。 検出後、EC2サーバーが起動し、暗号通貨マイニングが開始されます。

良いニュースは、アマゾンがその寛大な方法でしばしば損失を補償することです。

これは長年の慣行です。2013年12月、ルークチャドウィックは、 AWSアカウントから未知のマイニングライトコインである3.5千ドルのアカウントを受け取りました 。 リクエストに応じて、テクニカルサポートはこれらの費用をキャンセルしました。 これはホフマンのスコアで起こりました。

データ漏洩の最初の疑いで秘密鍵を再生成することにより、トラブルを回避できることに注意する価値があります。 または、限られた権限でキーを使用できます。