壊滅的なパフォーマンスの低下に関する噂はインターネット上で停止せず、「前」と「後」の比較テストでさえも表示されることを考えると、このパッチを無効にする情報が役立ちます。

要点:レジストリで2つのパラメーターを作成または調整することで無効にできます。

MicrosoftのWebサイトから:

CVE-2017-5715およびCVE-2017-5754(SpecterおよびMeltdown)の修正を個別に有効または無効にします

修正CVE-2017-5715およびCVE-2017-5754を有効にする方法

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

CVE-2017-5715およびCVE-2017-5754の修正を無効にする方法

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

CVE 2017-5715(スペクター)の修正を個別に有効または無効にします

修正CVE-2017-5715を有効にする方法

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 1 /f

CVE-2017-5715修正を無効にする方法

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 1 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 1 /f

注* FeatureSettingsOverrideMaskの値3の設定は、どちらの場合も同じです。

注:*レジストリ設定を変更して無効化および有効化するには、コンピューターの再起動と管理者権限が必要です。

注:* MinVmVersionForCpuBasedMitigationsを変更する必要はありません。

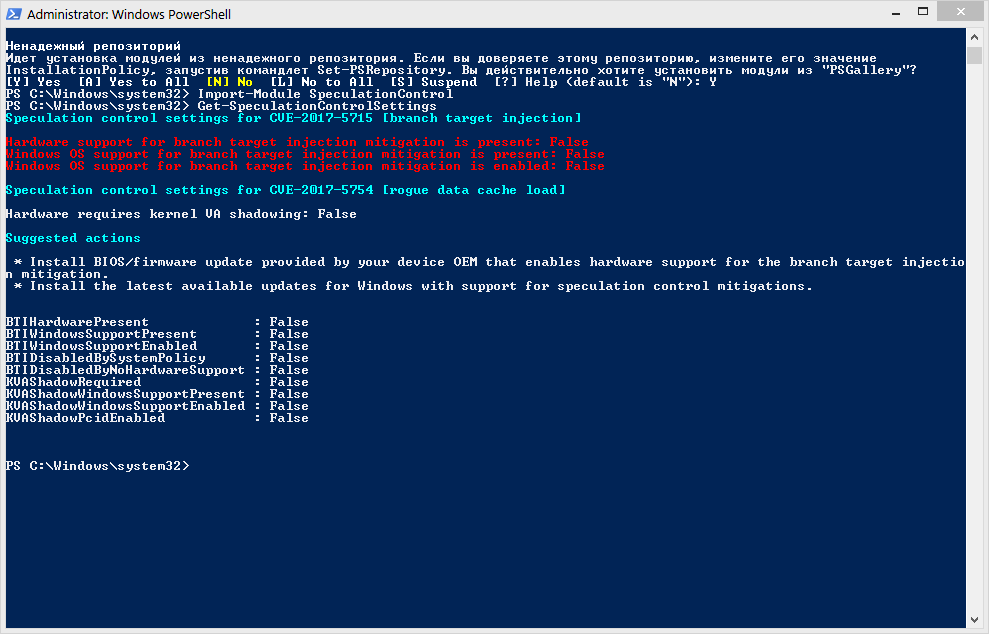

PowerShellモジュールSpeculationControlを使用したシステムの脆弱性の確認

powershellのExecutionPolicyが目的のレベル(BypassまたはUnrestricted)に構成されていることを前提としています。

PowerShellモジュールをインストールします。

Install-Module SpeculationControl

両方の質問に「Y」と答えます。

次:

Import-Module SpeculationControl

実行チェック:

Get-SpeculationControlSettings

完全な「セキュリティ」PCの場合の結果:

BTIHardwarePresent : True BTIWindowsSupportPresent : True BTIWindowsSupportEnabled : True BTIDisabledBySystemPolicy : True BTIDisabledByNoHardwareSupport : True KVAShadowRequired : True KVAShadowWindowsSupportPresent : True KVAShadowWindowsSupportEnabled : True KVAShadowPcidEnabled : True

設定の変更を適用して再起動した後:

BTIHardwarePresent : False BTIWindowsSupportPresent : False BTIWindowsSupportEnabled : False BTIDisabledBySystemPolicy : False BTIDisabledByNoHardwareSupport : False KVAShadowRequired : False KVAShadowWindowsSupportPresent : False KVAShadowWindowsSupportEnabled : False KVAShadowPcidEnabled : False

しかし、質問は行われる必要があるかどうか、何らかの意味があるかどうか、そして開かれたままです。

Windowsクライアントの投機的実行サイドチャネルの脆弱性に対するソース保護

サポートされているすべてのウィンドウのパッチCVE 2017-5715を無効にする公式アップデート

www.catalog.update.microsoft.com/Search.aspx?q=KB4078130

PPS:パフォーマンスの面で何らかの変更があるかどうかをテストする機会があれば、それは非常に素晴らしいことです。