脆弱性は、「不滅」のポップアップを示すために使用できます

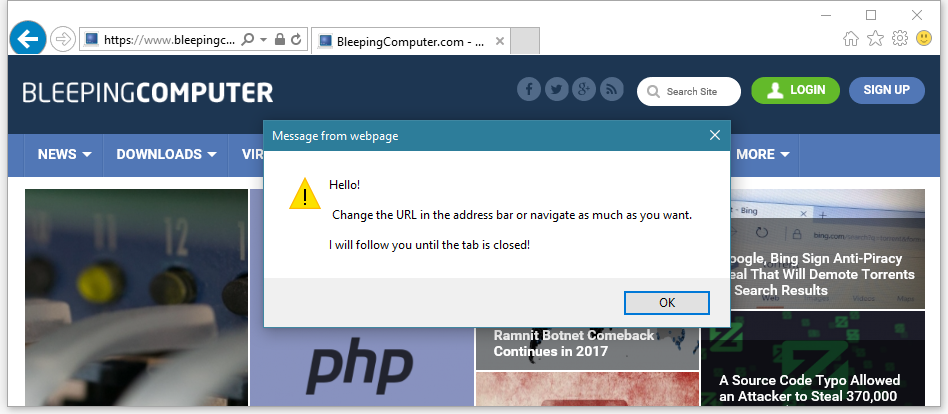

アルゼンチンの情報セキュリティスペシャリストManuel Caballeroは、IE11で脆弱性調査の結果を公開しました。 この脆弱性を悪用することにより、悪用されたサイトの所有者は、サイトの訪問者がポップアップ通知を確実に受信できるようになります。 リソースの閉鎖後もデモは継続されます。 さらに、必要に応じて、悪意のあるページへの訪問者が既にそのページを離れ、他のリソースにアクセスしているときに、サイト所有者はJavaScriptコードを実行できます。

専門家によると、脆弱性はInternet Explorer 11にのみ典型的であり、Edgeブラウザにはこの問題はなく、他の開発者のブラウザにもありません。 NetMarketShareの統計によると、IE11は2番目に普及しているブラウザです。 1位は現在、市場シェアが37%のChrome 55で、2位はほぼ11%のIE11です。 したがって、脆弱性は多数のユーザーにとって脅威になる可能性があります。

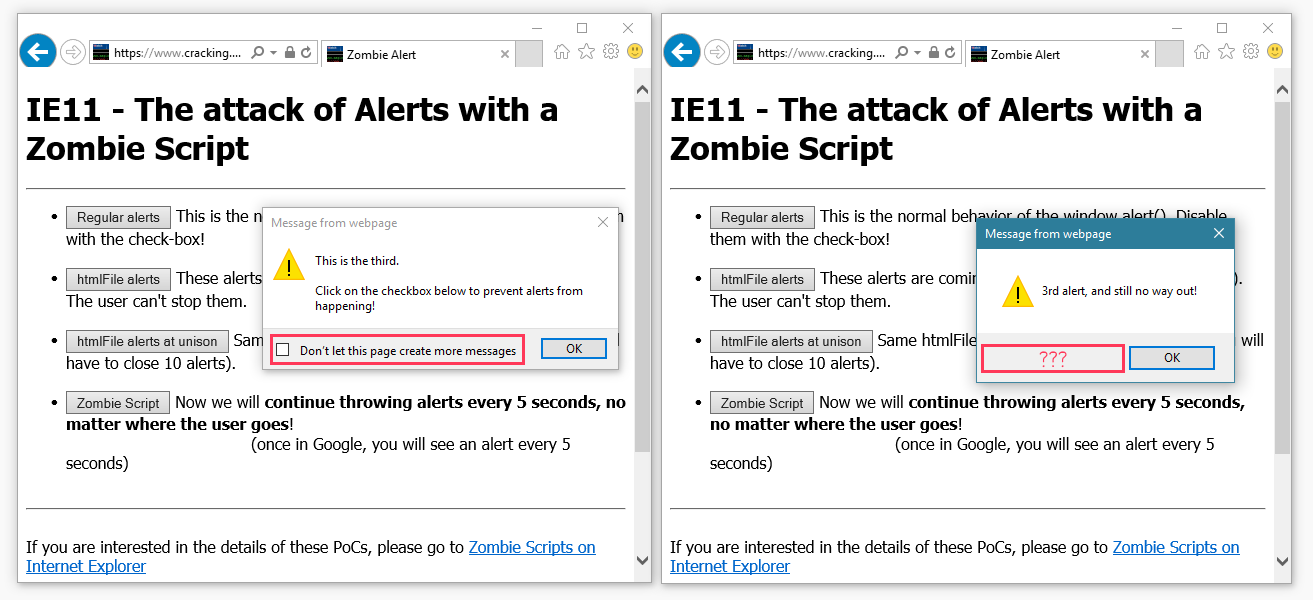

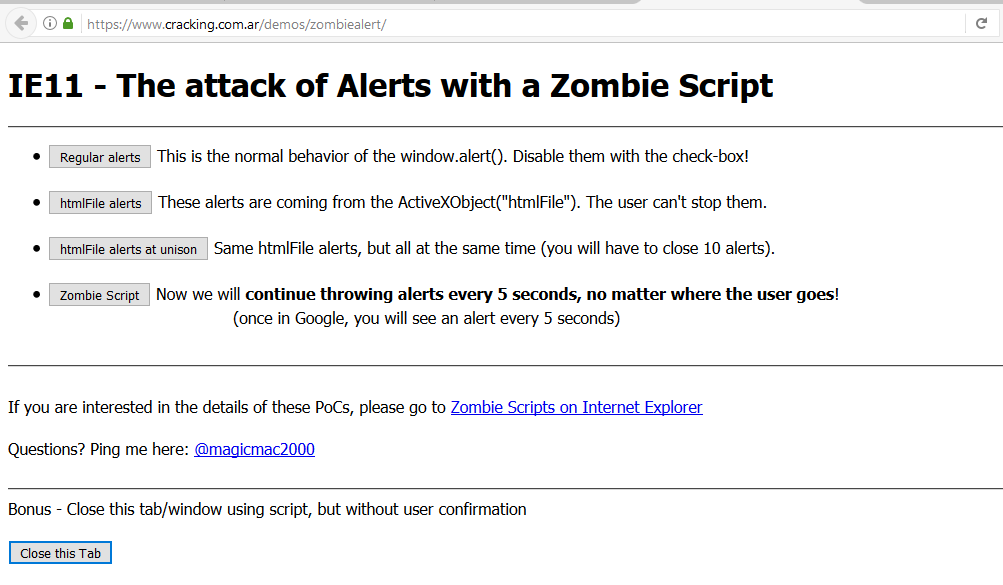

先日、Caballero は 、開発者が追加したスクリプトを使用してサイトを離れた場合でも、開発者がユーザーのブラウザでポップアップを実現する方法を示しました。 さらに、ポップアップの数に制限はありません。 次のように呼び出すことができます。

for (var i = 0; i < 10; i++) { doc = new ActiveXObject("htmlFile"); win = doc.Script; // win is the window object of the ActiveXObject win.setTimeout("alert('Hello, world!')", i * 100); }

この惨劇を取り除く唯一の方法は、悪用されたサイトが以前に機能していたタブを閉じ、新しいタブを開くことです。

doc = new ActiveXObject("htmlFile"); win = doc.Script; // win is the window object of the ActiveXObject win.alert("Hello"); win.alert("2nd alert, no option to block me."); win.alert("3rd alert, and still no way out!");

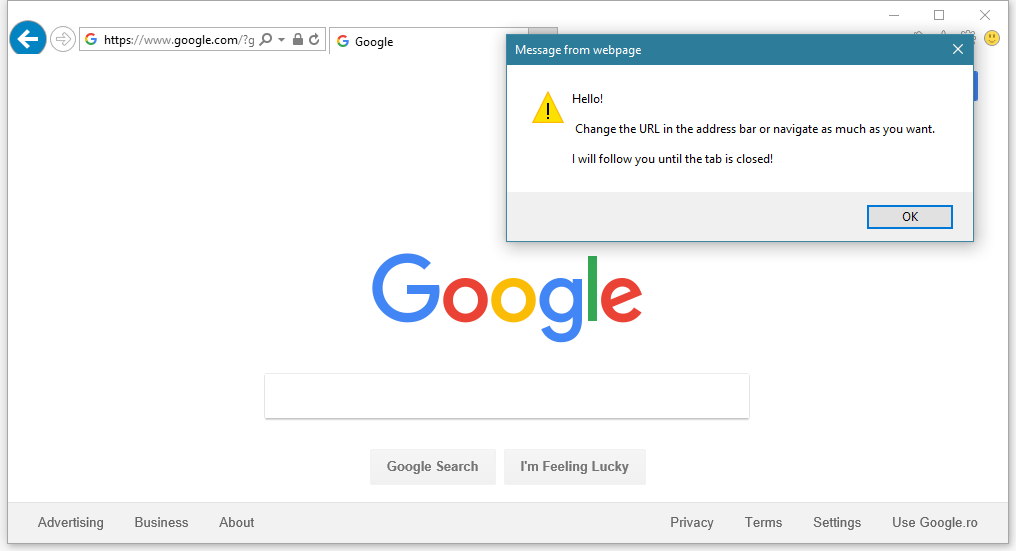

さまざまなサイバー犯罪者がさまざまな目的でこの脆弱性を悪用する可能性があります。 たとえば、定期的な広告である可能性があります。 または、ユーザーをだまして、悪意のあるソフトウェアをコンピューターにダウンロードしようとする試みがあるかもしれません。 さらに、Google、Wikipedia、Bingなどの信頼できるリソースを使用してユーザーの作業中にポップアップが表示された場合、他の場合よりもウィンドウが表示される疑いが少なくなります。 ここでは、window.open関数でコードを使用します。

doc = new ActiveXObject("htmlFile"); // Alert every 5 seconds doc.Script.setInterval("alert('Hello, world!')", 5000); // Save a self-reference doc.Script.doc = doc; // Use the open method. Nothing changes here, but now IE will not // destroy the previous reference and the script will continue running. window.open("","_self"); // "Does nothing", but this line is crucial.

Google検索サービスで作業しているユーザーが、検索を改善するプラグインをブラウザーに追加する必要があるというメッセージをどのように受け取るか想像できます。

または、新しいウイルス対策ソフトウェアをインストールする必要があるという通知をユーザーが受信し、この通知が最も信頼できるサイトを含むさまざまなサイトに表示される場合などです。 悪用されたサイトが最初に表示されたタブを閉じる前に、ユーザーはポップアップ通知で何もできません。 通常の状況では、IE11ではブラウザーでそれらをブロックできますが、必要に応じて、テキストを含む別のボタンで無視通知ボタンを閉じることでこれを回避できます。

ポップアップ自体は比較的小さな問題です。 実際には、ポップアップ通知コードの代わりに、何でも追加できます。

「たとえば、新しいゼロデイ脆弱性が発見されたため、攻撃者は被害者のブラウザを使用して5 MBをダウンロードする必要があります。 この操作に十分な時間があることをどのようにして確認できますか? そして、そのようなスクリプトを使用することで、攻撃者は何でもすることができます」とアルゼンチンは言います。

偽の広告を表示できます。クリックすると、ユーザーは悪意のあるソフトウェアを受け取ります。 他のエクスプロイトを被害者のブラウザにロードできます。その作業は、Caballeroの脆弱性と組み合わせるとさらに効果的です。 脆弱性自体はユニバーサルクロスサイトスクリプティング(UXSS)バグに基づいており、攻撃者はhtmlFile / ActiveXObjectコンポーネントを介してSame Origin Policy(SOP)をバイパスできます。

残念ながら、問題を修正することはまだ不可能です。 Caballeroは、マイクロソフトが専門家から提供された情報を繰り返し無視しているため、Microsoftへのエラーメッセージの送信を最近停止しました。 しかし、あなたは自分の目で問題を見ることができます。このため、アルゼンチン人によって作成されたテストページに行くだけで十分です。 IE11ブラウザのみが脆弱であるため、他のブラウザで脅威を評価することはできません(特に、Firefoxブラウザでは作者のページからの定期的なアラートのみが機能します)。

おそらく、宣伝後、Microsoftはこの問題に注意を払い、それを排除するでしょう。この脆弱性は、IE11のユーザーにとって既に危険すぎるのです。