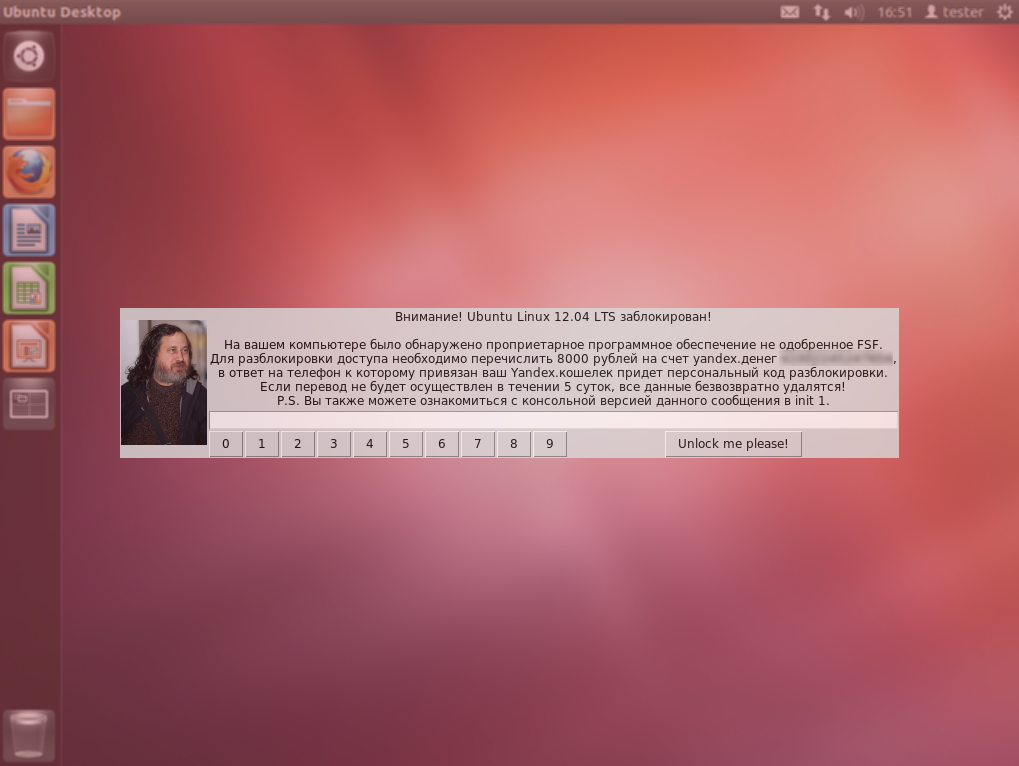

ロシアとCIS諸国のコンピューターでの2000年代の終わりに、その時点で新しい異常な感染が広がり始めました。 なじみのない種類の悪意のあるソフトウェアがコンピューターの通常の動作をブロックし、ロック解除コードを受信するために有料番号にSMSメッセージを送信するよう要求しました。 この要求は、偽の脅威によって補強されました。ライセンスのないソフトウェアまたは何らかのポルノがコンピューター上で見つかりました。 法執行機関、つまり親コンピューターのモニターの背後にいるティーンエイジャー-ポルノを表示し、支払いウィンドウを要求する-として自己紹介すると、初心者ユーザーを怖がらせるのは簡単です。

数年の間、クイッククリーニングのユーティリティが普及しました。このようなランサムウェアプログラムは通常の動作を妨害するだけで、マシンに害はありませんでした。 しかしすぐに、はるかに破壊的で効果的なマルウェアがWebを動き回り始めました。 彼らはコンピューターのドライブの内容を暗号化し、ファイルを復元するためにお金を要求しました。 Live Help CDは、正しく実行された暗号化ランサムウェアに対して無力です-攻撃者のみが暗号化キーを保持します。

開始する

1996年、 Mordechai(Moti)JungとAdam Youngは、彼らの出版物Cryptovirology:Extortion-Based Security Threats and Countermeasures ( Cryptovirology:Extortion-Based Security Threats and Countermeasures )で、従来の保護暗号化方法を使用してコンピューターシステムを攻撃する方法を説明しました。 ちなみに、この作業によって「 暗号ウイルス 」という用語が作成されました。これは、悪意のあるソフトウェアで暗号化方法がどのように使用されるかを探る分野を指します。 すでにそれは 、今日の仕事のスキームに似たリモートで説明されました。

- マルウェアに組み込まれた公開キーを使用して、「暗号化ウイルス」は非対称暗号化を使用してディスク上のデータを暗号化します。

- クリプトウイルスは、マルウェアの作者に連絡する必要があります。

- 身代金を受け取った後、「暗号化ウイルス」の作成者は、復号化のための秘密鍵を提供します。

明らかな欠点は、「クリプトウイルス」の各バージョンの秘密鍵と公開鍵のペアです。 1人の被害者が自由を受け取ると、残りは自由になる可能性があります。 研究では、研究者はこの問題の解決策を提案しました:暗号ウイルスに多くのキーを埋め込むか、ウイルスがセッションキーで対称的にデータを暗号化し、後者を暗号化してから、マルウェア作成者は暗号文を要求する必要があります。

1989年に暗号化された最初のウイルスがその前に登場しました。 AIDSトロイの木馬はAUTOEXEC.BATファイルを変更し、最大90のシステムダウンロードを待機し、ドライブC上のすべてのファイルの名前を暗号化しました。その後、ユーザーはパナマの私書箱に送金するリクエストを受け取りました。

エイズ付きのフロッピーディスク。 Jan Hruska、 コンピューターウイルスとウイルス対策戦争 、1992

1989年12月11日、5インチのAIDS情報バージョン2.00フロッピーディスクを含む約2万枚の封筒がロンドンポストに到着しました。 封筒の小冊子は、受信者にディスケットをコンピューターに挿入し、ソフトウェアパッケージをインストールするように促しました。 裏面の小さい文字で、ライセンス契約の下でユーザーは189または389米ドルを支払わなければならないことが示されました。 この要件は、90回の再起動後に明らかになりました。

AIDSは、現代の暗号化ランサムウェアをリモートでのみ思い出させます。データではなく、フォルダの名前を暗号化します。 ディスク上のファイルの暗号化を伴う最初の顕著なウイルスは、ゼロの真ん中に現れ始めました: PGPCoder 、 Archiveus 、 Cryzipなど。 彼らはさまざまな方法でお金を稼ごうとしました。誰かがE-goldまたはLiberty Reserveアカウント(現在はサイバー犯罪者の間で人気があることで知られる亡くなった支払いシステム)に資金を移すように頼み、誰かがエキゾチックになりました。 たとえば、ArchiveusはMy Documentsフォルダのコンテンツを暗号化し、特定のオンライン薬局でパスワードを受け取るために商品を購入するように要求しました。

これらのインスタンスにはすべて、いくつかの要因が欠けていました。 便利で便利であると考えられていたが、犯罪目的に使用されたいくつかの技術。 これらは、高度な匿名性を備えた匿名支払いのための分散暗号システムです-ビットコインとそのクローン。 これらは完全に匿名のネットワークです-TorとI2Pにより、コマンドサーバーの実際の場所をダークネットで確実に隠すことができます。 最後に、ファイル暗号化アルゴリズムの開発、コンピューターの処理能力の向上、コンピューターでの永続的なインターネット接続の可用性は、クリプトウイルスの手に渡りました。

2013年、 CryptoLockerは世界のペースを調整し始めました。 コマンドサーバーの1つに接続されたトロイの木馬Torを使用して、256ビットAESファイル暗号化キーの暗号化のために2048ビットRSA公開キーを受信し、ビットコインを含むいくつかの方法で300-400ドルまたはユーロの支払いを必要としました。 Bitcoinネットワークの技術的特徴により、ウォレットにあるコインの数を追跡できます。 そのため、ZDNetの研究者は4つのウォレットを追跡し、攻撃者は3か月で数千万ドルを受け取ったと計算しました。 英国のケント大学の調査では、感染したCryptoLockerのうち約41%、他の種類の暗号ランサムウェアのうち約30%を支払った人の驚くほど高い割合が明らかになりました 。

CryptoLockerは、ロッカー、CryptoLocker.F、 TorrentLocker 、 CryptoWallなどのフォロワーと模倣者の波を引き起こしました。 今日、ランサムウェアトロイの木馬は販売およびリースされています。 彼らの作成者は、支払い要求の設計に創造的な工夫を加え始めました。ジグソーパズルは、1時間に1回ファイルを削除し、 Sawスリラーからキャラクターを脅かします。 Ranscamウイルスは単に「製品」の評判を悪用し、 ファイルを削除するだけですが、それでもお金が必要です。

徐々に、暗号ランサムウェアが習慣になりました。 ニュースでは定期的にかなり大規模な組織の麻痺した仕事の報告があります: 病院または都市全体の輸送会社の 機能 が混乱しています。 もちろん、企業は通常のユーザーよりも重要なファイルに対して、自宅のコンピューターのデータに対してはるかに多くの支払いをするつもりです。 企業の買い戻しははるかに高い。

典型的な組織では、暗号作成者との闘いはどのように見えますか? これは、SKB Kontur Alexander Delvaの情報セキュリティ部門の副長から私たちに言われました。 彼によると、暗号ランサムウェアメーリングは最も人気のある種類のスパムの1つであり、それらを含む手紙は毎日会社に送信されます。

Delvaによると、数年前に感染と文書の紛失が発生しましたが、それ以来、同社は対策を講じています。 同時に、SKB Konturは攻撃者に支払いをしませんでした。これはウイルス業界のさらなる発展に寄与し、回復の保証は一切ないと信じていました。 代わりに、秘密鍵が後でパブリックドメインに表示されることを期待して、ファイルの暗号化されたバージョンが保存されました。 Alexander Delvaは、このようなサイバー脅威に対する保護は、ウイルス対策ではなく、多かれ少なかれ貴重なデータのバックアップにおいて可能であると考えています。

LinuxおよびmacOS用のランサムウェアの亜種がすでに登場しています。 サイバーセキュリティソリューションを開発しているTrend Micro RussiaのテクニカルディレクターであるMikhail KondrashinがGiktaymsのコメントで説明したように、このようなマルウェアは他のクラスのコンピューティングデバイスに拡散し始める可能性があります。

過去1年間で、暗号化プログラムの数が爆発的に増加しました。 トレンドマイクロの研究室では、毎月12〜15個の新しい暗号化ソフトウェアファミリを発見しています。 近い将来、傾向は変わります。 新しい家族の出現のペースはすぐに減少すると予測しています。 これは主に、ランサムウェアとしてのサービスなどの地下サービスの出現によるものです。 攻撃者は、このようなサービスに対して支払いを希望する人のために、新しいランサムウェアの新しいユニークなコピーをストリーム上に作成する準備ができています。 この変更の結果、ランサムウェアは、攻撃者の経済的利益を最大化するために、より具体的に被害者を選択します。 新しいタイプの暗号化プログラムの出現のペースが低下しても、脅威の全体的なレベルは低下しないことに注意してください。 むしろ、反対。 確かに、来年はスマートフォンやユーザーのワークステーションではない他のコンピューターへの攻撃を目撃します。

暗号化プログラムは、実行可能なファイルやユーザーのコンピューターのシステム領域ではなく、最も一般的なファイルであるため、ウイルス対策市場の「ゲームのルール」を大幅に変更しました。 すべての開発者が新しい課題に適切に対応できるわけではありません。現在、最新のウイルス対策製品には、シャドウファイルのバックアップの作成、暗号化のようなアクティビティを特定するための行動分析、未知のサンプルを検出するための人工知能メカニズムなど、まったく新しいテクノロジーレイヤーを装備する必要があるためです暗号化ソフトウェア。 したがって、バックアップシステムを使用し、ネットワーク経由でのバックアップの記録を防止することをお勧めします。そうしないと、高度な暗号化プログラムでもバックアップを暗号化できます。

感染する可能性のあるすべてのものに対するランサムウェアウイルスの出現は、ほとんど問題になりません。 研究者は、サーモスタットをブロックするインスタンスを実証しました 。 モノのインターネット、スマートフォン、タブレット向けの比較的まれなセキュリティ更新プログラムは、新しい攻撃分野を約束します。