ニックネームw0rmで隠れているロシアのハッカーは、 Twitterに会社の内部JIRA(またはFishEyeコード変更トラッカー)へのリンクとそれにアクセスするためのデータを投稿しました。

ニックネームw0rmで隠れているロシアのハッカーは、 Twitterに会社の内部JIRA(またはFishEyeコード変更トラッカー)へのリンクとそれにアクセスするためのデータを投稿しました。

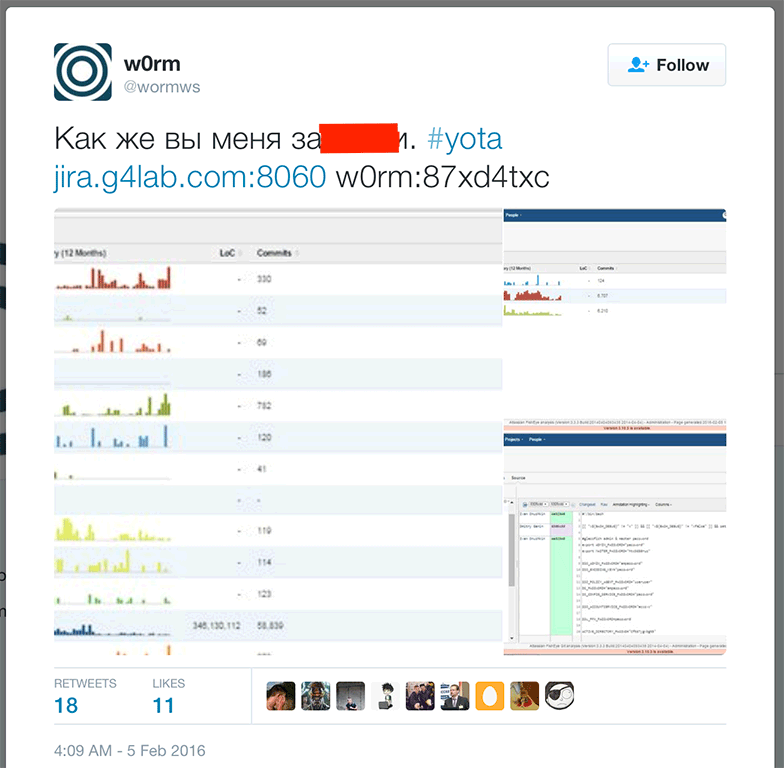

ツイートのスクリーンショット(わずかに編集された、わいせつな言語):

さらに、ツイートに添付されているスクリーンショットは、ソースコードに他のアカウントとパスワードが含まれていることを示しており、これらのサービスからはまだ具体的にインストールされていません。

TJournalによると、w0rmは「[Jira]管理者が登録をオフにするのを忘れた」と述べています。

レコードが公開された時点で、データは少なくとも2時間公開されていたため、JIRAを備えたサーバーは利用できませんでした。 ソースコード自体はまだ入手できませんが、近い将来、パブリックドメインまたは闇市場に登場する可能性があります。

会社のPRディレクターであるLina Udovenkoの公式の回答:

Yotaは、データの安全性とセキュリティに多大な注意を払っています。 公開された情報から判断すると、w0rmアカウントはモデム製品の補助システムのテスト環境にアクセスできました。 このシステムは、請求、Yotaの顧客の個人データ、またはシステムのセキュリティとパフォーマンスに影響を与える他のデータとは一切関係ありません。 さらに、ユーザーは、彼の声明にもかかわらず、コードを変更しませんでした。

変更は実際の開発者によって行われましたが、w0rmアカウントは開発者の名前を設定するだけで、画面と希望的観測を取り入れます。 現時点では、テスト環境への外部アクセスはすでに閉鎖されています。 この情報の偽造は、ビジネスや顧客の安全に影響を与えません。

これは、 w0rmハッカーによるハッキングサービスの最初のケースではありません。 2015年12月に、彼はAvtoVAZ Webサイト、および8月にMegaFonの公式データへの管理アクセスを取得しました。