最新のブラウザは、HTTP Strict Transport Security(HSTS)機能をサポートしています。 HSTSフラグは、特定のドメインから、暗号化されたHTTPSバージョンを要求する必要があることを示します-遷移がHTTPSではなくHTTP経由であっても。 このメカニズムは、セキュリティのレベルを追加するために必要です。ブラウザーは、HTTPバージョンのページを要求できます。これは、聞き取りや置き換えが簡単です。 この方法により、保護のレベルが低い一部の攻撃とCookieの傍受を回避できます。

最新のブラウザは、HTTP Strict Transport Security(HSTS)機能をサポートしています。 HSTSフラグは、特定のドメインから、暗号化されたHTTPSバージョンを要求する必要があることを示します-遷移がHTTPSではなくHTTP経由であっても。 このメカニズムは、セキュリティのレベルを追加するために必要です。ブラウザーは、HTTPバージョンのページを要求できます。これは、聞き取りや置き換えが簡単です。 この方法により、保護のレベルが低い一部の攻撃とCookieの傍受を回避できます。

特定のドメインにHSTSフラグが設定されたデータは、ユーザーのブラウザーに保存されます。 これはブール変数です(true / false)。 これらはCookieではなく、セキュリティ情報であるため、ブラウザは異なる方法で関連しています。 クッキーの追跡はよく知られています。 ユーザーはブラウザの設定に移動して、気に入らないCookieを削除できます。 マーケティング会社のドメインからのCookieの受け入れを禁止する個別のアドオンがあります。 HSTS設定のクリアはそれほど透過的ではありません-ブラウザでは、すべてのサイトのすべてのフラグのみを一度に削除できます。 1月、Sam Greenhal は 、HSTSを使用すると、簡単に削除できないスーパークックを作成できることを実証しました。

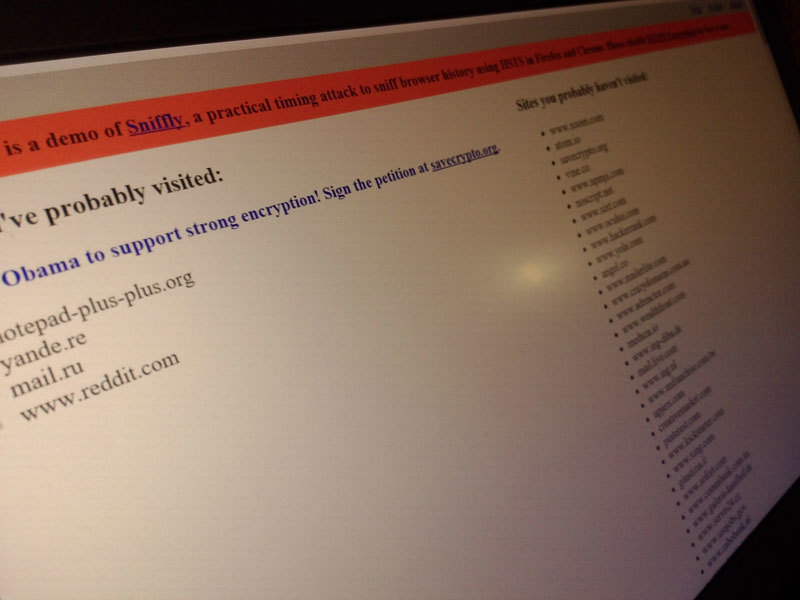

先月、Yan ZhuはToorCon San Diego カンファレンスで Snifflyを披露しました。 このプロジェクトは、HSTSとコンテンツセキュリティポリシーを使用して、ユーザーがリストからどのサイトにアクセスしたかを判断します。

普通のWebページのように見えます 。 切り替え後、Snifflyは多くのサイトをチェックし、ユーザーがアクセスする可能性が高いリソースとそうでないリソースを表示します。 場合によっては、Snifflyは大きなエラーのあるデータを生成します。 このアドオンがインストールされている場合、アクセスする前にHTTPS Everywhereを無効にすることをお勧めします。 Snifflyは主要なブラウザでのみ機能し、Chrome for iOS、Internet Explorer、およびSafariでは正しい結果を表示しません。

どのように機能しますか?

Snifflyの動作原理はシンプルで、ToorConのプレゼンテーションで簡単に説明されています。 sneaky.comの所有者は、example.comがHSTSを使用していることを知っている場合、example.comの任意の要素を自分のsneaky.comページに埋め込むことができます。 次に、sneaky.comにアクセスするたびに、ユーザーはこのアイテムをリクエストします。つまり、example.comへのリクエストを意味します。

ユーザーが既にexample.comにアクセスしている場合、ユーザーのブラウザーはすでにHSTSデータを格納しているため、example.comページのHTTPSバージョンへの内部リダイレクトがあります。 このリダイレクトはほぼ瞬時に発生します。 ユーザーが一度もexample.comにアクセスしたことがない場合、HTTPコード301または302の受信、つまりHTTPSバージョンへのリダイレクトにより、完全なネットワーク要求が行われます。 このリクエストにはさらに時間がかかります。 時間を測定すると、タイミング攻撃が可能になり、HSTSを使用して特定のリソースにアクセスするという事実を確立します。

しかし、時間を測定する必要があります。 これを行うには、コンテンツセキュリティポリシーの不正使用が使用されます。 HSTSのように、セキュリティツールでもあるのは面白いことです。 この標準は、コンテンツのダウンロードを防ぐように設計されており、XSS攻撃を排除するように設計されています。 sneaky.comが攻撃を実行するために必要なのは、HTTPSを介した画像のダウンロードを禁止することです。 HTTPS経由で画像をアップロードしようとすると、JavaScriptコードが登録されるというエラーが発生します。 ユーザーがexample.comにいてHSTSフラグを持っている場合、エラーは約1ミリ秒以内に届きます。 完全なリクエストが行われた場合、エラーは100ミリ秒以上で発生します。

Alexa.comの最初の100万の評価から選択された何百ものHSTSリソースに上記の原則を巧みに適用します。 新しいバージョンのブラウザー、HTTPS Everywhereアドオン、またはTorブラウザーでは、Snifflyの動作が悪化する可能性があります。 著者は、原則として、リソースを訪問したという事実だけでなく、キャッシュ内のファイルの存在のタイミングを利用して追跡を試みることができると主張しています。

このツールのアプリケーションは簡単に見つかります。 これらは、ユーザーに関連する広告を販売するためにユーザーの好みを調査するためのさまざまなシステムだけではありません。 また、重要な個人情報の漏洩でもあります。 ユーザーの関心の範囲、ユーザーのビューおよび設定を設定できます。

攻撃に抵抗できます。 最新のブラウザには、HTTPS経由でのみアクセスされるドメインの組み込みリストがあります。 一般的なブラウザのHSTS Preloadのリストにリソースのドメイン名を取得するだけで十分であり、その訪問の事実を確立することは不可能です。

こっそり

GitHubページ