専門家は、衛星アクセスチャネルを使用してキャンペーンを偽装する3つの異なるグループを発見しました。 それらの中で最も面白くて珍しい「LK」は、スネークまたはウロブロスとも呼ばれるTurlaグループ(そのファーストクラスのルートキットの名前による)を考慮します。 彼女は8年以上にわたってサイバースパイ活動に従事しています。

「当初、攻撃者が商用衛星インターネットチャネルをレンタルしたのか、インターネットプロバイダーをハッキングし、ルーターレベルでMitM攻撃を実行してフローを傍受したのかを理解できませんでした」とLKの専門家は認めます。 -これらのメカニズムを分析し、驚くべき結論に達しました。Turlaグループが使用する方法は非常にシンプルで簡単です。 同時に、匿名性、非常に安価な実装と管理を提供します。」

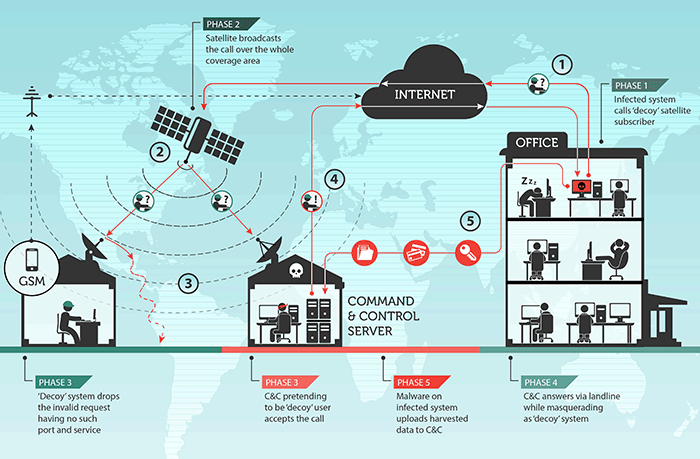

「コマンドサーバーが衛星インターネットIPアドレスの範囲に入る方法は、被害者と衛星オペレーター間のネットワークトラフィックを傍受し、パケットを導入することです。 そのためには、衛星通信事業者やその他のインターネットサービスプロバイダーの脆弱性を悪用する必要があります」と専門家は説明します。

これらのハッキング手法はすでに以前に遭遇しており、2013年11月にRenesys ブログで説明されています。

Renesysブログから:「さまざまなプロバイダーのBGPルートがハッキングされ、その結果、インターネットトラフィックの一部がベラルーシおよびアイスランドのインターネットプロバイダーを経由して誤ってルーティングされました。 BGPルーティングデータを自由に使用できます。これは、2013年2月と5月にベラルーシで21イベント、2013年7月から8月にアイスランドで17イベントが発生したことを示しています。

後の 2015 Dynのブログ投稿で、研究者は次のように述べています。 たとえば、ニュージャージー州のComcast社のIPアドレスから実行されるとされる攻撃は、実際には、ComcastのIPアドレス空間を一時的に乗っ取る東ヨーロッパの攻撃者である可能性があります。 興味深いのは、調べた6つのケースすべてで、ヨーロッパまたはロシアから攻撃が行われたことです。」

攻撃の発生方法は次のとおりです。「正当なユーザーと攻撃者のプレートは、トラフィックを送信する特定の衛星に向けられます。 攻撃者は、パケットが暗号化されていないという事実を利用します。 トラフィックがダウンリンク衛星チャネルを介してルーティングされるIPアドレスを決定した後、攻撃者は、インターネットを介してこのIPアドレスに送信されるパケットを見越して、ネットワークをリッスンし始めます。 そのようなパケット(TCP / IP SYNなど)が見つかった場合、それらはソースを識別し、通常のインターネット回線を介してスプーフィングされた応答パケット(SYN ACKなど)を渡します。 同時に、チャネルの正当なユーザーは、このパケットを閉じたポート(たとえば、80または10080)に到着するため、単に無視します。 ここで重要な注意が必要です。通常、パケットが閉じたポートに到着すると、ソースはRSTまたはFINパケットで応答され、パケットが予期されていないことを明確にします。 ただし、遅いチャネルの場合は、閉じたポート宛てのパケットを単にドロップするファイアウォールを使用することをお勧めします。 これにより、悪意のある使用の機会が生まれます。」

この攻撃方法の実装への初期投資は1,000ドル未満であり、継続的なメンテナンスのコストは年間1,000ドル未満です。

Turlaは、衛星インターネットチャネルを使用する唯一のAPTグループではありません。 HackingTeamおよびXumuxuチームのサーバーは、衛星インターネットIPアドレスで見られました。最近、Rocket Kitten APTグループでも見られました。